Recentemente IKEA, um conglomerado multinacional de origem sueca com sede na Holanda, relatou as ondas de uma campanha interna de phishing. Os agentes da ameaça usaram servidores comprometidos internos para enviar e-mails aos funcionários da empresa com anexos maliciosos. Especialistas em segurança cibernética dizem que técnicas semelhantes que os hackers usaram em campanhas recentes de disseminação de cavalos de Troia Emotet e Qakbot. Toda a complexidade da situação indica que pode haver possíveis ameaças de segurança cibernética para a empresa. Embora nenhum detalhe adicional tenha sido fornecido.

Atores de ameaças atacaram a IKEA com uma campanha interna de phishing

Normalmente na condução de ataques como este, os atores da ameaça comprometeriam os servidores Microsoft Exchange internos usando as vulnerabilidades ProxyLogin e ProxyShell. Assim que obtêm acesso ao servidor, eles começam a realizar ataques em cadeia de resposta contra funcionários com e-mails corporativos roubados. Por serem enviados como e-mails em cadeia de resposta da empresa, eles certamente transmitem uma sensação de legitimidade.

“Isso significa que o ataque pode vir por e-mail de alguém com quem você trabalha, de qualquer organização externa, e como uma resposta a uma conversa já em andamento. Portanto, é difícil detectar, para o qual pedimos que você seja extremamente cauteloso,” entra um e-mail interno enviado para funcionários IKEA.

Como dizem os especialistas de TI da IKEA, os sinais de alerta a serem procurados se o e-mail for malicioso são sete dígitos no final de qualquer anexo. A empresa também disse aos funcionários para não abrirem e-mails enviados a eles e informá-los imediatamente ao departamento de TI. Também como medida de precaução, a gestão da empresa em relação às suas preocupações restringiu a capacidade dos funcionários de recuperar e-mails que podem acabar nas caixas de quarentena dos funcionários.

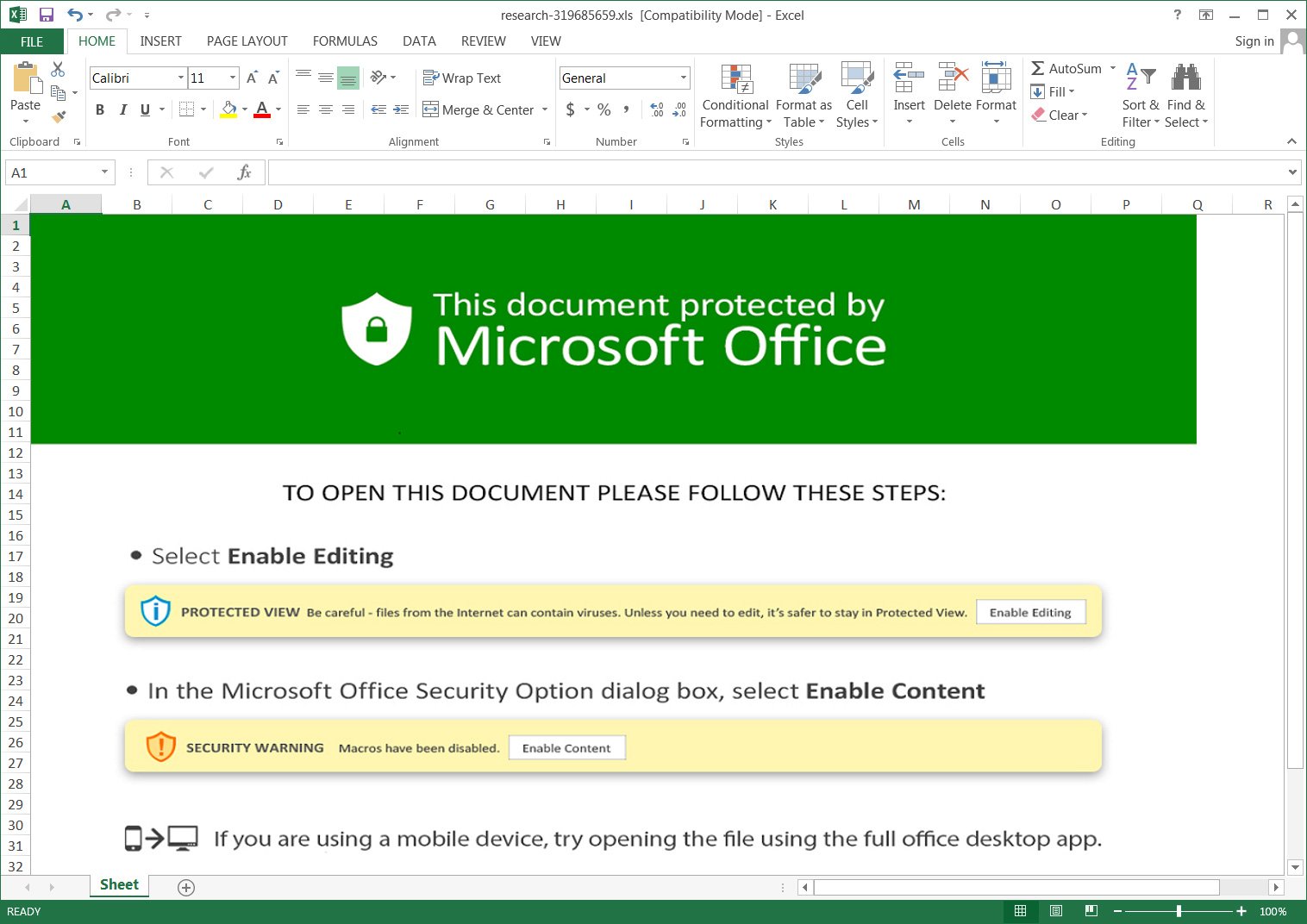

Os e-mails maliciosos continham URLs que redirecionariam o navegador para um download intitulado “charts.zip”, que tinha um documento Excel. Destinatários em potencial de tais e-mails foram solicitados a clicar nos botões de ativação para visualizar o anexo. É claro que tais ações ativaram imediatamente as macros maliciosas. Eles, por sua vez, baixam arquivos intitulados ‘besta.ocx,’ ‘Bestb.ocx,’ e ‘bestc.ocx’ de um site remoto e salvá-los no C:\Pasta de data. Agora, os arquivos DLLs renomeados começam o processo de execução com o comando regsvr32.exe para instalar a carga de malware.

Como saber se recebi um e-mail de phishing?

Você pode dizer que os phishers hoje em dia são ferozes e aqueles “Você ganhou 1 milhões, por favor, responda a este e-mail ”phishers tentando desesperadamente acompanhar os tempos ( Diga-me quem são essas pessoas que respondem a eles, Apesar). Hoje em dia atores de ameaça aplicar maneiras mais astutas para induzi-lo a fornecer suas informações.

Agora, enquanto escrevo isto, penso na ligação daquela mulher supostamente de algum banco e ainda me pergunto se era um phisher. Mas de volta aos trilhos: a melhor solução para um problema é evitá-lo. Conheça as próximas dicas comprovadas para detecção de e-mail de phishing: