A Microsoft lançou uma correção para o bug do Exchange que atrapalhava a entrega de e-mail em servidores Microsoft Exchange locais. Exatamente no Ano Novo, administradores do Exchange em todo o mundo descobriram que os servidores não podiam entregar e-mails de alguma forma. Em vez disso, eles foram colocados em linha e o log de eventos do Windows mostrou erros. Por enquanto, a Microsoft lançou uma correção temporária. Exigirá que os usuários executem ações do cliente. Por enquanto, a empresa está trabalhando em uma atualização que irá corrigir o problema automaticamente.

“Resolvemos o problema que faz com que as mensagens fiquem presas nas filas de transporte do Exchange Server local 2016 e Exchange Server 2019. O problema está relacionado a uma falha na verificação de data com a mudança do novo ano e não é uma falha do próprio motor AV. Este não é um problema com a verificação de malware ou o mecanismo de malware, e não é um problema relacionado à segurança ”, o empresa explicou a situação em seu blog.

O mecanismo de malware travou, empurrando e-mails para ficar presos nas linhas de transporte

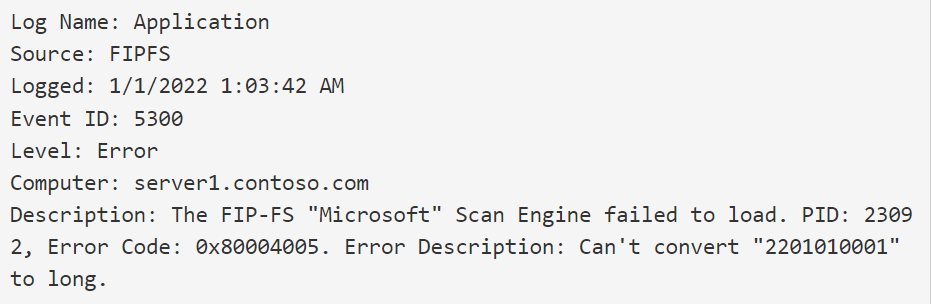

O problema ocorreu quando o Microsoft Exchange verificou a versão do mecanismo de verificação antivírus FIP-FS e tentou armazenar a data em uma variável int32 assinada. Mas a variável mencionada pode ser armazenada apenas em um valor máximo de 2,147,483,647. E é menor que o novo valor de data de 2,201,010,001 para 1º de janeiro, 2022, meia-noite. Por causa disso, o mecanismo de malware travou, empurrando e-mails para ficar presos nas linhas de transporte.

Como uma correção temporária, a Microsoft lançou um script PowerShell chamado ‘Reset-ScanEngineVersion.ps1.’ Após a execução, ele interromperá os serviços Microsoft Filtering Management e Microsoft Exchange Transport, remova os arquivos de mecanismo AV mais antigos e baixe o novo mecanismo AV. Para usar o script automatizado, o usuário deve seguir as próximas etapas em cada servidor Microsoft Exchange local em sua organização:

A execução do script pode demorar algum tempo dependendo do tamanho da organização

Levará algum tempo para que todos os e-mails sejam entregues após a implementação dessas etapas. O tempo depende da quantidade de e-mails enviados nas linhas. Microsoft adicionou que o novo mecanismo de verificação AV será o número da versão 2112330001. Refere-se a uma data inexistente e os administradores não se preocuparão novamente. Além disso, o mecanismo de varredura continuará a receber atualizações nesta nova sequência.

Você também pode executar as etapas manualmente de qualquer maneira que devam ser feitas em cada Exchange local 2016 e troca 2019 servidor em sua organização. No caso do script automatizado, você pode executá-lo em diferentes servidores em paralelo. ALÉM, A execução do script pode demorar algum tempo dependendo do tamanho da organização.