Trend Micro especialistas descobriram uma nova botnet, atacando dispositivos móveis através dos portos de depuração abertas do Debug Ponte Android (ADB), bem como a utilização de SSH e a lista de known_hosts.

UMAmbora ADB está desativado por padrão na maioria dos dispositivos Android, alguns gadgets ainda vendidos com ADB habilitado (na maioria das vezes em porta 5555).“Este ataque se aproveita do caminho aberto portas ADB não tem autenticação por padrão”, - Relatório de especialistas da Trend Micro.

como um resultado, atacantes não autenticados são capazes de se conectar remotamente a um dispositivo vulnerável e tenha acesso aos shell de comando ADB, que normalmente é usado para instalar e depurar aplicações.

Recordando, especialistas têm encontrado previamente botnets semelhantes Trindade, Fbot e ADB.Miner, que a funcionalidade ADB também abusado.

Agora pesquisadores da Trend Micro estão escrevendo que a nova botnet móvel já se espalhou para 21 países ao redor do mundo, mas a maioria dos usuários afetados são de Coreia do Sul.

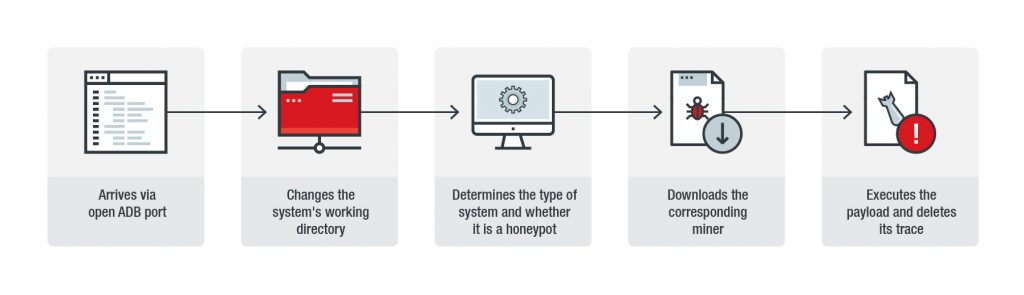

Durante a primeira fase do ataque, malwares se conecta a dispositivos nos quais ADB é acessível, e mudanças diretório de trabalho para data / local / tmp. Próximo, malwares irá verificar se ele tem em um ambiente controlado e se os especialistas em segurança estão estudando isso. Se tudo estiver em ordem, de downloads de malware carga usando wget ou curl.

Payload, neste caso, é um dos três mineiros, que malwares seleciona com base em quem é o fabricante do sistema, qual a arquitectura é usado nele, o tipo de processador e o hardware. Além disso, a fim de optimizar a actividade mineira, o malware também “bombas” a memória da máquina da vítima, incluindo hugepages.

Pior, o malware tem o potencial de um verme e se espalha via SSH. Isso é, qualquer sistema que conectado ao sistema da vítima originais via SSH foi provavelmente salvo como um “dispositivo conhecido”.

“Sendo um “dispositivo conhecido” significa que o sistema pode se comunicar com o outro sistema sem qualquer autenticação adicional após a troca de chave inicial, i.e., cada sistema considerado seguro. Presença de um mecanismo de propagação pode significar que este malware pode abusar do processo amplamente usado de fazer conexões SSH”, – relatado na Trend Micro.

Embora ADB é um recurso útil para administradores e desenvolvedores, é importante lembrar que um ADB habilitado pode expor o dispositivo e aqueles ligados a ele para ameaças.

Os usuários também podem seguir outras práticas recomendadas para a defesa contra atividades e botnets ilícitas criptomoeda de mineração, tal como:

- Verificação e alteração das configurações padrão quando necessário para aumentar a segurança

- Atualização de firmware do dispositivo e aplicar patches disponíveis

- Estar ciente de métodos atacantes usam para espalhar esses tipos de malware e alfaiataria defesas contra eles

Fonte: https://blog.trendmicro.com