Pesquisadores da Anomali Threat Research têm descoberto um novo codificador eCh0raix escrito em Go. O malware ataca os dispositivos QNAP NAS e criptografa os arquivos vítimas.

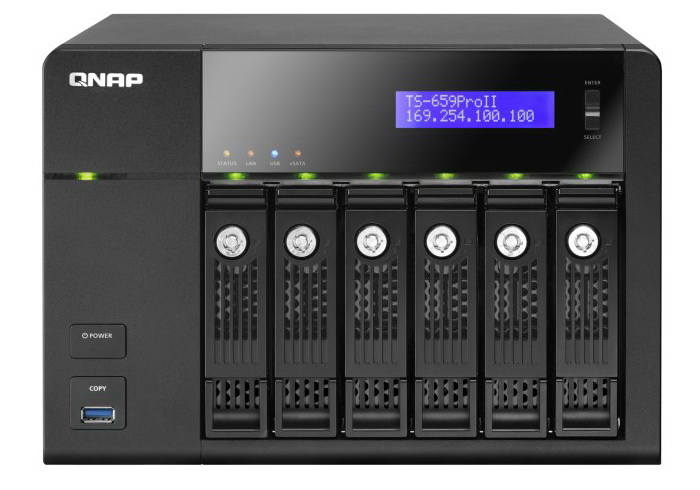

onfortunately, até agora não há nenhuma maneira para descriptografar os dados sem pagar o resgate para os atacantes.Especialistas relatam que compromisso de dispositivos é realizada principalmente pela força bruta credenciais fracos e o uso de vulnerabilidades conhecidas. assim, nos fóruns da publicação BleepingComputer, usuários reclamaram sobre hacking QNAP NAS: QNAP TS-251, QNAP TS-451, QNAP TS-459 Pro II e QNAP TS 253B.

Embora o servidor de controle para o criptógrafo está localizado no Tor, não eCh0raix não contém um cliente Tor. Em vez de, operadores de malware criado um SOCKS5 procuração, através do qual ransomware se comunica com o servidor de gerenciamento.

além do que, além do mais, autores do malware parecem ter desenvolvido uma API especial que pode ser usado para consultar várias informações. Por exemplo, especialistas notaram que ransomware conectado à URL HTTP://sg3dwqfpnr4sl5hh[.]Cebola / api / GetAvailKeysByCampId / 10 para obter a chave de criptografia pública com base no identificador de campanha (nesse caso, número campanha 10). Não é totalmente claro se esses identificadores estão associadas com campanhas pessoais dos criadores de vírus ou de seus parceiros.

Tendo penetrado um dispositivo vulnerável, eCh0raix primeiro executa uma verificação de idioma para determinar se o dispositivo pertence a determinados países (Belarus, Ucrânia ou a Rússia). Para dispositivos destes países, ransomware não vai criptografar arquivos. Se o ataque continua, as pesquisas de malware para e elimina os seguintes processos usando o

serviço de parada% s

ou

systemctl parar% s

comandos. Onde “%S” pode ser:

- apache2

- httpd

- nginx

- mysqld

- mysqd

- php-fpm

O ransomware em seguida, criptografa documentos do Microsoft Office e OpenOffice, arquivos PDF, arquivos de texto, arquivo, bases de dados, fotos, música, Vídeo, e arquivos de imagem. Depois disso, os atacantes exigir um resgate da vítima, no valor de 0.05-0.06 BTC ou mais.

Os pesquisadores apontam que a maioria dos dispositivos QNAP NAS não tem uma solução antimalware ativa, que permite criptografar eCh0raix dados livremente. Pior, mesmo se um produto anti-vírus está presente no dispositivo, o malware é improvável que seja detectado: De acordo com VirusTotal, até agora apenas três dos 55 produtos de segurança são capazes de perceber o codificador.

Curiosamente, ao mesmo tempo com Anomali, o mesmo malwares foi descobertos e estudados por Intezer especialistas, dando-lhe o nome QNAPCrypt. Apesar, No geral, analistas Intezer chegaram às mesmas conclusões que os seus colegas, Eles também notaram que cada vítima do criptógrafo recebeu o endereço exclusivo de uma carteira bitcoin para o envio de um resgate. Além disso, descobriu-se que QNAPCrypt criptografa dispositivos somente após o servidor de gerenciamento foi-lhes atribuído o endereço carteira ea chave pública RSA.

Em breve, pesquisadores Intezer descobriu que a lista de tais carteiras foi criado com antecedência e é estático (Isso é, o número de carteiras é limitada), e os atacantes’ infra-estrutura não executa nenhuma autenticação quando novos dispositivos estão conectados a ele, relatórios sobre a sua infecção.

Os especialistas decidiram aproveitar essa nuance e encenou um ataque DoS aos operadores de malware. Imitando a infecção de quase 1,100 dispositivos, os pesquisadores rapidamente esgotado o fornecimento de Bitcoin única carteiras intrusos. como um resultado, a campanha maliciosa foi temporariamente interrompido, porque a informação sobre os dispositivos infectados são criptografados somente após a atribuição da bolsa para o NAS infectado.

Infelizmente, os autores do vírus finalmente lidou com o DoS-ataque de especialistas e atualizado o código de seu malware, fazendo isto parecer Linux.Rex. Para combater o ataque de especialistas, hackers colocado a chave RSA e informações sobre a carteira estática dentro do arquivo executável, o qual é entregue para as máquinas de destino.