Se você gosta de criptografia, as seguintes informações são definitivamente para você. Pesquisadores de segurança cibernética alertam sobre novas cepas de criptomoedas que visam especificamente as comunidades de criptomoedas em Discord. Eles dizem que sob o radar deste malware comunidades como DeFi, NFT e o Crypto foram vistos recentemente como alvos. Para aqueles que estão um pouco longe de toda essa coisa de criptomoeda, NFTs significam tokens não fungíveis. Este termo significa tokens exclusivos que fornecem o direito de propriedade para os dados armazenados na tecnologia blockchain. Poucos anos atrás, toda a indústria cresceu significativamente, com um valor estimado de mais de $2.5 trilhão.

People on Discord começou a receber mensagens falsas

Dentro da indústria, as pessoas usam o Discord, uma plataforma de bate-papo em grupo, onde você pode entrar em qualquer bate-papo e enviar mensagens um para o outro em particular. Criptografia que esta campanha implanta especialistas chamados Babadeda (um marcador de posição do idioma russo usado pelo criptografador). Ele pode facilmente contornar as soluções antivírus baseadas em assinaturas. Em campanhas recentes, os atacantes usaram Babadeda para entregar RATs, ladrões de informações e até mesmo ransomware LockBit.

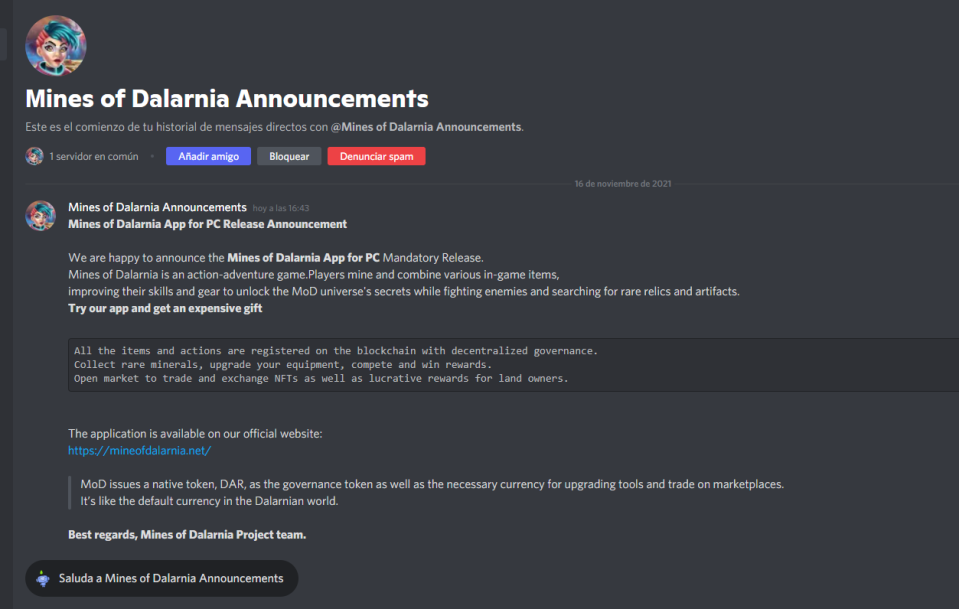

Na campanha, o ator da ameaça criou um Conta do bot Discord no canal oficial de discórdia da empresa. Eles enviaram a usuários insuspeitos uma mensagem privada convidando-os a baixar um aplicativo relacionado que daria ao usuário acesso a novos recursos e / ou benefícios adicionais. Muitas pessoas acreditaram que essas mensagens eram legítimas porque pareciam ter sido enviadas pela empresa. Essa mensagem continha um URL que direcionaria o usuário a um site falso. Tudo era tão orquestrado que um usuário baixaria um instalador malicioso. O que você vai ver dentro dele – spyware, ransomware ou um backdoor – só bandidos sabem.

O ator da ameaça tomou medidas extras para fazer tudo parecer legítimo

O ator tomou medidas extras para fazer tudo parecer legítimo. E entre aqueles estão :

Depois que o usuário baixou o instalador malicioso, ele começa a execução e copia os arquivos compactados em uma pasta recém-criada chamada bastante legítima do IIS Application Health Monitor em um dos seguintes caminhos de diretório:

C:\Usuários \ AppData Local

C:\Usuários \ AppData Roaming

Alguns pequenos detalhes técnicos do criptor

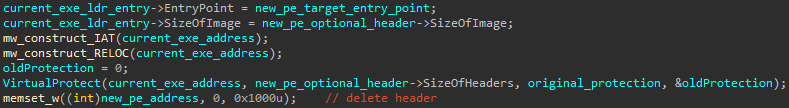

O instalador copia arquivos maliciosos junto com outros arquivos gratuitos ou de código aberto relacionados ao aplicativo. Depois que o criptografador solta os arquivos, a execução começa por meio do executável principal. Nesta fase, a falsa mensagem de erro do aplicativo irá aparecer para fazer o usuário pensar que o programa falhou enquanto ainda está secretamente sendo executado em segundo plano. Após as inspeções minuciosas do código da função, os especialistas em segurança cibernética descobriram que ele é muito mais longo do que o código real de carregamento da DLL. Isso foi feito especificamente para ofuscar suas reais intenções e dificultar a detecção. Na próxima etapa, a execução ocorre dentro de um arquivo adicional, geralmente é um arquivo PDF ou XML. Mas os especialistas em segurança cibernética observam que também viram o uso de arquivos como PNG, Texto ou JavaScript. Em seguida, segue um conjunto complexo de ações que é muito longo para ser colocado em uma postagem.

Em conclusão, seremos curtos. A fase final encontra-se na fixação da tabela de endereço de importação e tabela de realocação do PE recém injetado. E o malware salta para o ponto de entrada do PE recém-injetado com os argumentos originais da linha de comando.