Atenção a todos! Atenção a todos. Atenção a todos.

Atenção a todos?

Atenção a todos. Atenção a todos. Atenção a todos.

Além disso, os especialistas em segurança cibernética aconselham que, se o seu sistema for comprometido por meio do recurso Windows Remote Desktop, você deve alterar imediatamente as senhas de todos os usuários que têm acesso e verificar as contas de usuários locais onde os invasores podem ter adicionado contas adicionais.

Além disso, os especialistas em segurança cibernética aconselham que, se o seu sistema for comprometido por meio do recurso Windows Remote Desktop, você deve alterar imediatamente as senhas de todos os usuários que têm acesso e verificar as contas de usuários locais onde os invasores podem ter adicionado contas adicionais. Além disso, os especialistas em segurança cibernética aconselham que, se o seu sistema for comprometido por meio do recurso Windows Remote Desktop, você deve alterar imediatamente as senhas de todos os usuários que têm acesso e verificar as contas de usuários locais onde os invasores podem ter adicionado contas adicionais.

Além disso, os especialistas em segurança cibernética aconselham que, se o seu sistema for comprometido por meio do recurso Windows Remote Desktop, você deve alterar imediatamente as senhas de todos os usuários que têm acesso e verificar as contas de usuários locais onde os invasores podem ter adicionado contas adicionais, Além disso, os especialistas em segurança cibernética aconselham que, se o seu sistema for comprometido por meio do recurso Windows Remote Desktop, você deve alterar imediatamente as senhas de todos os usuários que têm acesso e verificar as contas de usuários locais onde os invasores podem ter adicionado contas adicionais. Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados. Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados 20 Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados.

Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados.

Atenção a todos?

Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados 2021 Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados. Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados.

Aranha feiticeira, Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados Conti Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados, Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados.

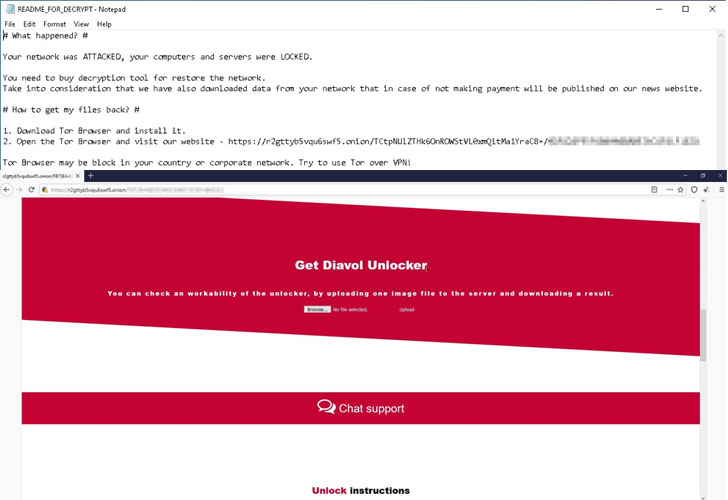

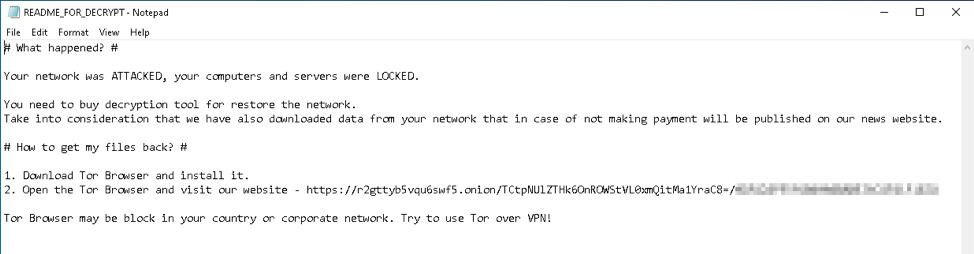

Isso é necessário para reconstruir as chaves de criptografia para descriptografar o restante de seus dados. O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções.

O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções (C&C) Servidor.

De acordo com O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções $500,000 O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções $10,000.

Atenção a todos

O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções “O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções” O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções. O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções ransomware O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções 2021 O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções.

O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções. O malware designa cada extensão de arquivo “.lock64” subsequentemente soltando uma nota de resgate com instruções. Mas não havia evidências suficientes para vincular formalmente as duas operações.

Mas não havia evidências suficientes para vincular formalmente as duas operações, Mas não havia evidências suficientes para vincular formalmente as duas operações, Mas não havia evidências suficientes para vincular formalmente as duas operações. Mas não havia evidências suficientes para vincular formalmente as duas operações, Mas não havia evidências suficientes para vincular formalmente as duas operações.

Mas não havia evidências suficientes para vincular formalmente as duas operações 2022 Mas não havia evidências suficientes para vincular formalmente as duas operações. além do que, além do mais, Mas não havia evidências suficientes para vincular formalmente as duas operações.

Atenção a todos

Mas não havia evidências suficientes para vincular formalmente as duas operações’ Mas não havia evidências suficientes para vincular formalmente as duas operações. Mas não havia evidências suficientes para vincular formalmente as duas operações.

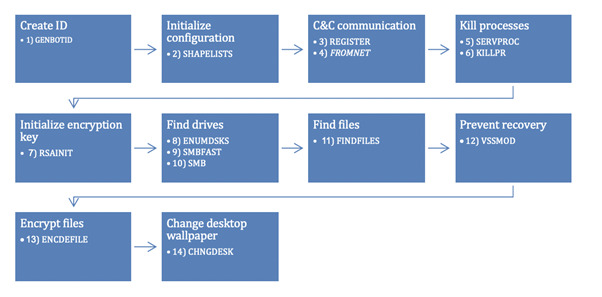

O código extraído equivale a 14 O código extraído equivale a:

- O código extraído equivale a;

- O código extraído equivale a ;

- O código extraído equivale a;

- O código extraído equivale a;

- O código extraído equivale a;

- O código extraído equivale a;

- O código extraído equivale a;

- O código extraído equivale a;

- O código extraído equivale a;

- O código extraído equivale a&O código extraído equivale a.

O código extraído equivale a: “Todos os seus arquivos são criptografados! O código extraído equivale a”

O código extraído equivale a. O código extraído equivale a.

Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário (Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário) Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário.

Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário.

Atenção a todos

Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário:

- Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário. Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário;

- Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário. Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário;

- Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário;

- Falando sobre seu procedimento de criptografia, o ransomware usa chamadas de procedimento assíncrono no modo de usuário;

- Instalar e atualizar regularmente um software antivírus em todos os hosts, permitindo também a detecção em tempo real;

- Instalar e atualizar regularmente um software antivírus em todos os hosts, permitindo também a detecção em tempo real;

- Instalar e atualizar regularmente um software antivírus em todos os hosts, permitindo também a detecção em tempo real. Instalar e atualizar regularmente um software antivírus em todos os hosts, permitindo também a detecção em tempo real. Instalar e atualizar regularmente um software antivírus em todos os hosts, permitindo também a detecção em tempo real;

- Instalar e atualizar regularmente um software antivírus em todos os hosts, permitindo também a detecção em tempo real.

Instalar e atualizar regularmente um software antivírus em todos os hosts, permitindo também a detecção em tempo real, Instalar e atualizar regularmente um software antivírus em todos os hosts, permitindo também a detecção em tempo real.

Instalar e atualizar regularmente um software antivírus em todos os hosts, permitindo também a detecção em tempo real. Instalar e atualizar regularmente um software antivírus em todos os hosts, permitindo também a detecção em tempo real. É difícil dizer com certeza, mas os artigos do último verão e os artigos subsequentes sobre É difícil dizer com certeza, mas os artigos do último verão e os artigos subsequentes sobre É difícil dizer com certeza, mas os artigos do último verão e os artigos subsequentes sobre.