Informações especialista em segurança de Alex Lanstein descobriu um vector original para a distribuição do trojan RAT. Os criminosos dão links para o trojan RAT em WebEx convites.

Cybercriminals entregar malwares, redirecionando a vítima através de um redirecionamento aberta no site da Cisco para a página infectada esse cliente anfitriões o falso WebEx, um software de conferência on-line.“Usando redirecionamentos abertos adicionar legitimidade aos URLs de spam e aumenta as chances de que as vítimas vão clicar em uma URL. Um redirecionamento aberto é quando um site legítimo permite que usuários não autorizados para criar URLs no site aos visitantes de redirecionamento para outros sites que eles desejam”, - relatórios Alex Lanstein.

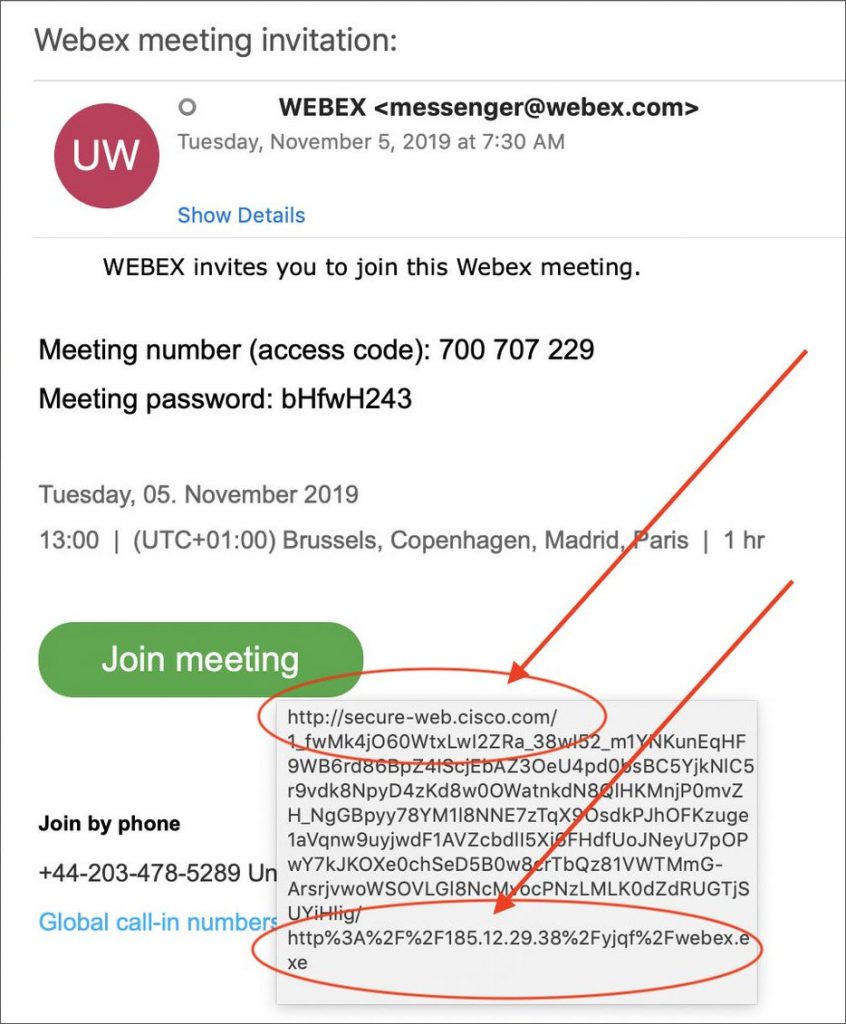

O ataque começa com uma carta contendo um convite para uma conferência WebEx. O site oficial do sistema é indicado como o remetente, e a aparência da mensagem corresponde a amostras legítimos. O texto contém um link onde a vítima supostamente pode participar da conversa.

Os cibercriminosos usam um mecanismo de redirecionamento aberto que permite que você envie um visitante a um recurso de terceiros através de um site legítimo.

Apesar do fato de que o link do convite falso inclui o domínio oficial Cisco, na realidade, ele abre a página intrusos.

“Como WebEx é de propriedade da Cisco, o uso deste URL poderia facilmente enganar um usuário a pensar que o webex.exe é o cliente WebEx legítimo que é comumente empurrou os usuários quando eles participar de uma reunião”, - escreve Alex Lanstein.

A vítima é oferecido para baixar o arquivo webex.exe, supostamente necessária para iniciar a conferência, Contudo, em vez do utilitário, o WarZone Trojan, que é capaz de:

- Envio, excluir e executar arquivos;

- entrada de teclado interceptam;

- ativar os serviços de acesso remoto à máquina;

- controlar remotamente a câmera de vídeo;

- roubar senhas salvas do Firefox e Chrome.

Especialistas não foi possível determinar com precisão se o backdoor pertence a uma família em particular. Alguns serviços de identificá-lo como WarZone, outros identificá-lo como o trojan AveMariaRAT. O programa está incorporado no processo sistema MusNotificationUx, que é responsável pela notificações pop-up de atualizações do Windows disponíveis. O malware também cria um atalho na lista de arranque para continuar a trabalhar depois de reiniciar o computador.

Leia também: xHelper Trojan “undeletable” infectado 45,000 dispositivos Android

De acordo com estatísticas compiladas por especialistas Spamhaus, no terceiro trimestre deste ano, o malware AveMariaRAT tomou o penúltimo lugar no top 20 trojans em termos do número de servidores de comando – tem 19 centros de controle. O maior número de recursos está na botnet Lokibot, os autores dos quais detêm 898 nós da rede criminais.

Recomendação:

Qualquer um que tenha encontrado esta campanha de spam e executou o webex.exe deve analisar imediatamente o seu computador para infecções. As vítimas devem também assumir que as credenciais de login para sites que visitam são comprometidos e as senhas devem ser trocadas imediatamente.

Esta campanha de spam também ilustra que, após o conselho de verificar um URL e-mail antes de clicar pode não ser sempre o suficiente.