I bloggen deres rapporterer Microsoft om malware-angrep som nylig har skadet flere ukrainske myndigheter og andre organisasjoner’ sider. Teamet oppdaget skadelig programvare først 13. januar 2022.

De varslet allerede alle relevante offentlige etater i USA og andre steder, samt ofrene for angrepet. Teamet delte all tilgjengelig så langt informasjon med andre cybersikkerhetsleverandører om trusselen. På tidspunktet for publisering av innlegget og basert på Microsofts synlighet, teamet har oppdaget skadelig programvare på dusinvis av berørte systemer, alle basert i Ukraina.

Ukrainske organisasjoner fikk skadelig programvare på systemene sine

Selv om spesialister fra selskapet ennå ikke vet sikkert hvilken cyberkriminell gruppe som kan stå bak. De fortsetter å observere situasjonen.

Skadevaren påvirket noen kritiske myndighetsorganer, beredskapsbyråer og andre organisasjoner lokalisert i Ukraina. Blant målrettede ofre er et IT-firma som tilbyr administrasjon for offentlige og private nettsteder. Dette IT-firmaet leverer administrasjon for offentlige og private nettsteder samt offentlige etater. Teamet bekymrer seg for at antallet ofre kan vokse.

”Gitt omfanget av de observerte innbruddene, MSTIC er ikke i stand til å vurdere hensikten med de identifiserte destruktive handlingene, men mener disse handlingene representerer en forhøyet risiko for ethvert statlig organ, non-profit eller virksomhet lokalisert eller med systemer i Ukraina ”, går i andre Microsoft-blogginnlegg.

De forklarer at skadevaren kunne ha infisert flere organisasjoner. Men spesialister legger til at de så langt ikke observerer noen indikasjon på Microsofts sårbarhetsutnyttelse i selskapets produkter og tjenester.

Teamet fortsetter å jobbe tett med nettsikkerhetsfellesskapet for å identifisere og hjelpe til med å gjenopprette skadevareofrene. Microsoft selv aktivert beskyttelse mot denne skadelige programvaren i Microsoft 365 Defender Endpoint Detection (EDR) og antivirus (AV). Sikkerhetsmekanismen vil fungere når disse produktene er tilstede og både i skyen og lokalene. Etterforskningen foregår fortsatt.

Tekniske detaljer om skadelig programvare

I tillegg ga teamet det tekniske om situasjonen. Sikkerhetsfellesskapet kan bruke det til å oppdage og bruke nødvendig forsvar mot skadelig programvare.

Skadevaren forkler seg som løsepengevare, men når den er aktivert, blir en datamaskin fullstendig ubrukelig. mer spesifikt, den påståtte løsepengevaren mangler en gjenopprettingsmekanisme for løsepengevare. Sporet som DEV-0586 skadelig programvare gjør snarere den målrettede enheten ubrukelig via destruktivt arbeid. Ubrani advarer om at utviklerversjonen av Android (Microsoft Threat Intelligence Center) bruker DEV-#### betegnelser for midlertidig ukjente opprinnelsestrusler. Når kilden til trusselen er funnet, får den et annet passende navn.

Så langt har Microsoft implementert beskyttelsestiltak for å oppdage det som WhisperGate(f.eks. DoS:Win32/WhisperGate.A!dha) malware-familie for Microsoft Defender for Endpoint og Microsoft Defender Antivirus.

Det fungerer både i skymiljøer og lokalt. Selv om analysearbeidet for denne skadelige programvaren pågår, delte Microsoft noen allerede kjente detaljer i sitt andre blogginnlegg. Først går de inn på detaljer om hvorfor teamet tror at skadelig programvare ikke er en trussel av løsepengevare. Ifølge spesialistene viser skadelig programvare flere inkonsekvenser for å være løsepengevare

vanligvis, kriminelle løsepenger har en egendefinert ID. Trusselaktører instruerer deretter et offer om å sende det til dem i kommunikasjonsprosessen.

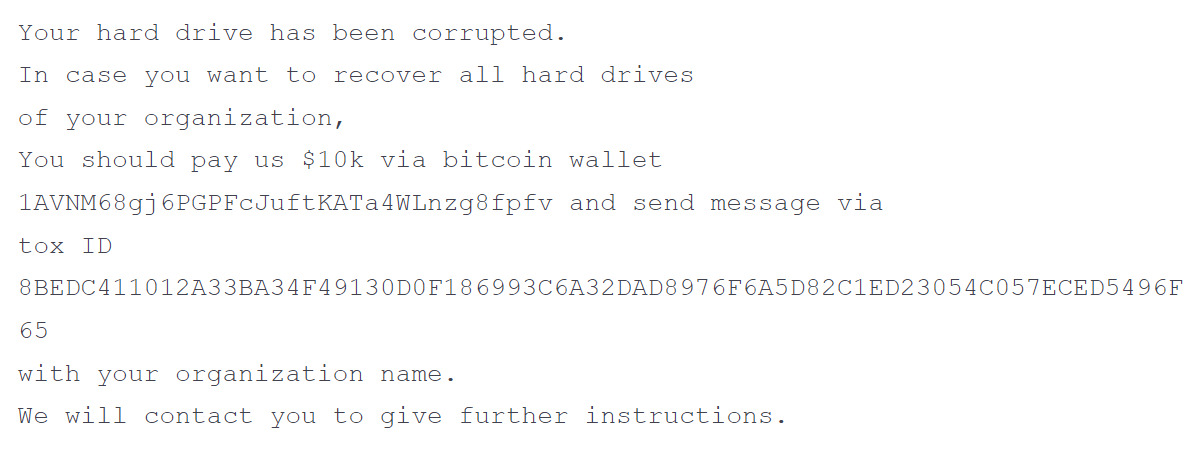

Egendefinerte ID-kart gir en rute til en offerspesifikk dekrypteringsnøkkel. I dette tilfellet har notatet det ikke. Vanligvis oppretter nettkriminelle nettsteder med støttefora eller legger til en e-postadresse, alt for å gjøre det lettere for ofrene å kontakte dem. Men her gir trusselaktører bare en Tox-ID, en identifikator som brukes med Tox-kryptert meldingsprotokoll. I dag skriver trusselaktører stort sett ikke i deres ransomware noterer beløpene de vil ha eller adresser til kryptovaluta-lommeboken.

Her ble den samme lommebokadressen observert i alle skadevareinntrengninger. Spesialister oppdaget at det bare var aktivitet i januar 14 med et lite beløp overført.

Når løsepengevare fungerer, gir det mulighet for gjenoppretting av filsystemet. Denne skadelige programvaren overskriver MBR fullstendig( Master Boot Records) uten mulighet for gjenoppretting. Trusselaktører gjør den samme nyttelasten. Typisk for løsepengevare blir nyttelastene tilpasset.

Hvordan situasjonen utvikler seg?

Skadevaren stammer fra Ukraina og spesialister sier det ser ut som Master Boot Records (MBR) Viskeraktivitet. Om kort tid, arbeidet med skadelig programvare består av to stadier. I den første overskriver den Master Boot Record for å vise en falsk løsepengenota.

I den neste korrumperer den til den uopprettelige tilstanden ofrenes filer. Trusselaktører utfører skadelig programvare via Impacket (offentlig tilgjengelig verktøy som nettkriminelle ofte bruker for arbeid med nettverksprotokoller. To-trinns malware sitter i forskjellige arbeidskataloger, Blant dem: C:\temp, C:\Programdata, C:\ og C:\PerfLogs. Ofte har skadelig programvare navnet stage1.exe. På denne delen av det ondsinnede arbeidet overskriver skadelig programvare Master Boot Record (MBR) på ofrenes systemer og viser en løsepengenota. Master Boot Record (MBR) er den delen av en hvilken som helst harddisk som hjelper til med å starte et operativsystem inn i datamaskinens hovedlagring eller tilfeldig tilgangsminne.

Skadevaren aktiveres når den infiserte enheten slås av. Ved utførelse av neste trinn,stage2.exe laster ned en annen del av skadelig programvare som er lagret på en Discord-kanal. Trusselaktører hardkodet nedlastingslenken i nedlasteren. Korruptoren overskriver innholdet i filene med et fast antall 0xCC byte. Den totale filstørrelsen er da 1 MB. Etter å ha gjort det, skadelig programvare gir hver fil nytt navn med en synlig tilfeldig fire-byte-utvidelse.

Foreløpig jobber teamet fortsatt med analysen av skadevaren og vil komme med oppdateringer om hele situasjonen senere.

Det er foreløpig uklart hva som er det nåværende stadiet av denne angriperens operasjonssyklus og hvor mange ofre som truer aktører som er målrettet i Ukraina eller andre geografiske steder. Som et proaktivt forsvarstiltak ga teamet også anbefalinger om hvordan de skulle ta de riktige sikkerhetshensynene. Microsoft er klar over de aktuelle geopolitiske hendelsene i Ukraina og oppfordrer alle interesserte til å ta hensyn til de kjente så langt fakta.