Kryptovaluta gruvedrift og identitetstyveri botnet Smominru (også kjent som Ismo) begynte å spre seg utrolig raskt.

ENccording til forskere fra Guardicore Labs team, botnet infiserer Mer enn 90 tusen datamaskiner hver måned hele verden.“Angrepet kompromisser Windows-maskiner ved hjelp av en EternalBlue utnytte og brute-force på ulike tjenester, inkludert MS-SQL, RDP, Telnet og mer. I sin post-infeksjon fasen, det stjeler offerets legitimasjon, installerer en trojaner modul og en cryptominer og forplanter seg inne i nettverket”, - si Guardicore Labs forskere.

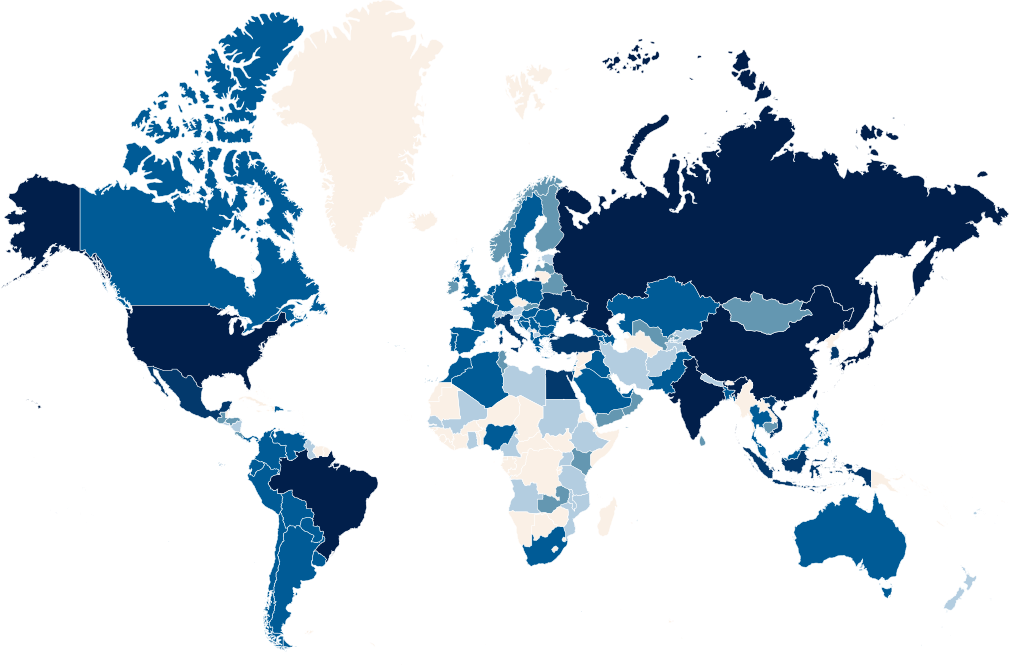

I august i år alene, Mer enn 4.9 tusen nettverk ble infisert med malware. Kampanjen rammet USA-baserte universiteter, medisinske bedrifter, og selv Cybersecurity selskaper, samt systemer i Kina, Taiwan, Russland, og Brasil.

De fleste infiserte maskiner kjøre Windows 7 og Windows Server 2008 og er små servere med 1-4 CPU-kjerner, som et resultat av hvor mange av dem viste seg å være ubrukelig på grunn av overdreven CPU-belastning under gruvedrift.

Siden 2017, den Smominru botnet er at det går Windows-baserte systemer som bruker EternalBlue utnytte, opprettet av det amerikanske National Security Agency, men senere offentliggjort av nettkriminalitet gruppen Shadow Brokers. Ormen er designet for å få tilgang til sårbare systemer ved hjelp av brute force av ulike Windows-tjenester, inkludert MS-SQL, RDP og Telnet.

Les også: Emotet botnet er tilbake og angrep brukere

Gang på systemet, Smominru installerer Trojan malware og kryptovaluta miner, spres innenfor nettverket, og bruker mulighetene til ofrene’ PC-prosessorer til mine Monero og sende den til angriperne lommebok.

Angripere skape mange bakdører på datamaskinen på ulike stadier av angrepet. Disse inkluderer nyopprettede brukere, planlagte oppgaver, WMI gjenstander, og tjenester konfigurert til å starte ved oppstart. Forskere klarte å få tilgang til en av de viktigste nettkriminelle’ servere, som lagrer informasjon om ofrene og deres stjålet legitimasjon.

“Attack logger beskrive hver infiserte systemet, inkludert informasjon om eksterne og interne IP-adresser, operativsystem, og CPU-belastning. Dess, angripere prøver å samle inn informasjon om hvordan du kjører prosesser og stjele legitimasjon med Mimikatz funksjonen”, - eksperter sier.

I motsetning til tidligere versjoner av Smominru, den nye versjonen fjerner også spor av infeksjon fra andre cybercriminal grupper fra kompromitterte systemer, og også blokkerer TCP-portene (SMB, RPC), hindre inntrengning av konkurrenter.