RIG utnytte pakke begynte å distribuere en tidligere ukjent versjon av Vega ransomware.

Buran encoder krypterer brukerfiler og inviterer offer å kontakte nettkriminelle via e-post for gjenoppretting av data. Sikkerhets analytikere har ennå ikke vært i stand til å skape en dekoder for den nye malware og anbefaler ofrene kopiere løsepenger dokumenter, samt registeroppføringer skapt av malware.En ny nyttelast av RIG malware kit ble oppdaget av forskerteamet nao_sec, som har spesialisert seg på sporing utnytte pakninger. Som Internett-sikkerhet spesialister har funnet ut, RIG utnytter sårbarheter i Internet Explorer for å levere kodeknekk å målrette enheter. Når på maskinen, Buran kopierer seg selv til mappen med %APPDATA%\microsoft\windows\ctfmon.exe, og deretter fortsetter å kode offerets informasjon.

Ifølge analytikere, den nye malware slettes ikke skyggekopier av volum, deaktiverer ikke Windows automatisk gjenoppretting mekanisme, og ikke Rengjør hendelsesloggene.

Ransomware koder alle filene på disken, med unntak av objektene som inngår i dens stopp liste. Kryptering påvirker ikke filer med filtypene COM, EXE, DLL, SYS, samt noen andre formater. I tillegg, ransomware savner om førti mapper, Innholdet av disse kan interferere med driften av anordningen.

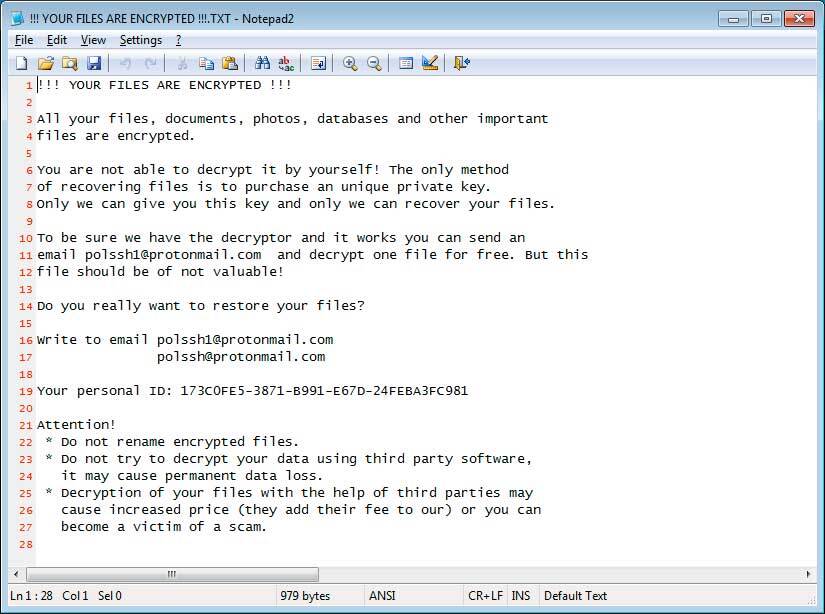

For den infiserte datamaskinen, en unik datamaskin identifikator er opprettet, som Buran anvender også som en forlengelse av de modifiserte filene. Melding til offeret er inneholdt i et tekstdokument med navnet !!! DINE filene er kryptert !!!. tekst. Angripere har utsatt å kontakte dem via e-post for å få nøkkel, og advare mot å forsøke å gjenopprette dataene på egen hånd.

Forskere oppmerksom på at malware skaper i registret HKEY_CURRENT_USER\Software\Buran oppføringer som ligner på det offentlige og private krypteringsnøkkel, men det er ikke kjent om det er mulig å gjenopprette kodet informasjon ved hjelp av dem.

RIG er i dag en av de mest aktive utnytte pakker. Han erstattet Angler, Nuclear Og Neutrino sett i 2016. RIG operatører ofte kontrakt for å distribuere ransomware og på ulike tider levert Matrise, pane, CryptoShield Og GandCrab til det med hjelp av kryptering programvare.

Til tross for den generelle nedgangen i andelen ferdige kits, RIG opptrer jevnlig i synsfeltet for informasjonssikkerhet spesialister. Så, sist sommer, Han ble oppdaget i CEIDPageLock rootkit-kampanje.

- Backup, Backup, Backup!

- Do not open attachments if you do not know who sent them.

- Do not open attachments until you confirm that the person actually sent you them.

- Scan attachments with tools like VirusTotal.

- Make sure all Windows updates are installed as soon as they come out! Also make sure you update all programs, especially Java, Flash, and Adobe Reader. Older programs contain security vulnerabilities that are commonly exploited by malware distributors. Therefore it is important to keep them updated.

- Make sure you use have some sort of security software installed.

- Use hard passwords and never reuse the same password at multiple sites.

- If you are using Remote Desktop Services, do not connect it directly to the Internet. Instead make it accessibly only via a VPN.