I midten av mars 2019 hacker som er kjent som Lab Dookhtengan publisert i Telegram -verktøy fra den iranske APT34 -gruppen (aka Oilrig og HelixKitten) samt informasjon om hackere og deres påståtte veiledere fra informasjonsdepartementet og nasjonal sikkerhet i Iran.

Jvåre journalister på ZDNet kommuniserte med Lab Dookhtegan og rapporterer at han bekrefter deltakelse i DNSpionage -kampanjen og var medlem av APT34. derimot, han gir ingen bevis og kan langt på vei ikke være iransk etterretningstjeneste.ZDNet hevder at mange Internett-sikkerhetsselskaper undersøker Lab Dookhtegan-engasjement. Autentisitet gitt av ham koder har allerede bekreftet spesialister fra Chronicle, som er cybersikkerhetsavdeling for Alphabet Holding.

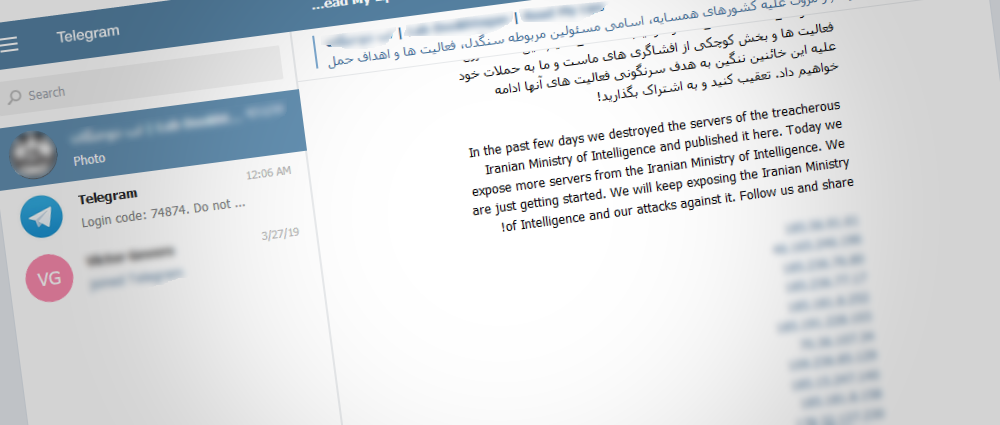

Informasjon fra Lab Dookhtegan i telegrammet

Bortsett fra de første kodene, Lab Dookhtegan publiserte også i åpen tilgangsinformasjon om 66 APT34 -ofre som ble lagret på gruppens styrende server. Blant andre publiserte data var også legitimasjon for interne servere og brukernes IP-adresser. Denne listen inneholder hovedsakelig selskaper og organisasjoner fra Midtøsten, Afrika, Sørøst-Asia og Europa. To største selskaper som led av angrep er Etihad Airways og Emirates National Oil.

Lab Dookhtegan lekket også data om tidligere aktivitet i grupper, inkludert lister over IP-adresser og domener der gruppen hostet nettselger og andre operasjonelle data.

I tillegg, anonym eksponent brukte mye tid på doxing av iranske medarbeidere for informasjons- og nasjonal sikkerhet som deltok i APT34 -operasjoner. For noen offiserer opprettet Lab Dookhtegan spesielle PDF-mapper med "dokumenter" der han avslører navnene deres, stillinger, vedlagte bilder, telefonnummer, e -post og lenker til deres sosiale medieprofiler. Journalister hevder at det er vanskelig å ikke legge merke til Lab Dookhtegans negative holdning til disse menneskene, da han i disse sakene kaller dem "nådeløse kriminelle".

Lab Dookhtegan -liste

I tillegg til ovennevnte, i Telegram ble det publisert skjermbilder som demonstrerer riving av APT34 -kontrollpaneler og full rengjøring av gruppens servere som angivelig ble begått av Lab Dookhtegan.

Kronikkanalytikere antyder at nå må APT34 bytte instrumenter, og det vil ta tid å gjenopprette kampberedskapen.

Kilde: www.zdnet.com