En ny, ekstremt farlig kryptovaluta miner virus har faktisk blitt oppdaget av sikkerhetsforskere. den malware, kalt Z-enemy.exe kan infisere mål lider benytte en rekke måter. Hovedideen bak Z-enemy.exe gruvearbeider er å ansette kryptovaluta miner oppgaver på datasystemene til mål for å få Monero symboler på mål utgifter. Resultatet av dette miner er hevet elektrisk energi utgifter og også hvis du lar den lenger antall ganger Z-enemy.exe kan selv skade datasystemer deler.

Z-enemy.exe: distribusjonsmetoder

De Z-enemy.exe skadelig benytter to fremstående fremgangsmåter som benyttes for å forurense datasystem mål:

- Nyttelast Levering ved hjelp av tidligere infeksjoner. Hvis en eldre Z-enemy.exe malware er utgitt på den lidende systemer kan det umiddelbart oppdatere seg selv eller laste ned en nyere variant. Dette er mulig ved hjelp av den innebygde oppdateringskommando som får lansering. Dette gjøres ved å feste til en bestemt forhåndsdefinert hacker styrt server som leverer den skadelige koden. Den nedlastede infeksjon vil sikkert få navnet på en Windows-tjeneste samt bli plassert i “%Systemet% temp” område. Viktige bygninger samt kjører systemoppsett dokumentene er endret for å tillate en vedvarende samt stille infeksjon.

- Programvare Utnytter Søknad om sikkerhetsproblemene. Den siste varianten av Z-enemy.exe malware har blitt funnet å bli brakt videre av noen ventures, kjent forstås energi for oppbevaring i Ransomware angrepene. Infeksjoner er gjort ved å målrette åpne tjenester via TCP port. Angrepene er automatiserte av hackere styrt struktur som søker ut om porten er åpen. Hvis denne betingelsen er oppfylt vil det sikkert sjekke service og også hente informasjon om det, inkludert alle typer variasjoner og også konfigurasjonsdataene. Utnytter og foretrukne brukernavn- og passordkombinasjoner kan gjøres. Når utnytte utløses versus risiko kode miner vil bli lansert i tillegg til bakdør. Dette vil gi en dobbel infeksjon.

I tillegg til disse nærmer seg andre metoder kan bli gjort bruk av såvel. Gruvearbeidere kan spres ved phishing e-poster som sendes ut engros i en spam-aktig måte, samt stole på social engineering teknikker for å forvirre de lider akkurat til å tro at de faktisk har fått en melding fra en ekte tjeneste eller selskap. Viruset data kan enten rett festet eller innført i kroppen innholdet i multimedia webinnhold eller meldingsforbindelser.

Skurkene kan også skape farlige touchdown websider som kan etterligne leverandør laste ned og installere websider, program nedlastingsportaler samt diverse andre ofte tilgang til steder. Når de gjør bruk av sammenlign tilsynelatende domenenavn til legit adresser samt sikkerhet og sikkerhetssertifikater brukerne kan bli tvunget rett inn i samspill med dem. I noen tilfeller rett og slett å åpne dem kan sette av miner infeksjon.

En annen teknikk ville sikkert være å utnytte nyttelast bærere som kan spres ut ved hjelp av de ovennevnte metoder eller via datadeling nettverk, BitTorrent er bare en av en av de mest fremtredende. Det er ofte benyttet for å dispergere både legitim programvare og data, så vel som pirat material. 2 av en av de mest populære nyttelast tjenesteytere er følgende:

Forskjellige andre metoder som kan vurderes av skurkene inkluderer å gjøre bruk av web nettleserkaprere -hazardous plugins som er laget passer med den mest fremtredende nettlesere. De er sendt til relevante databaser med falske brukerevalueringer og også utvikler kvalifikasjoner. I mange tilfeller sammendragene kan inkludere skjermbilder, videoklipp og fancy beskrivelser tiltalende fantastiske funksjonsforbedringer samt effektivitet optimaliseringer. Likevel ved installasjon oppførselen til de berørte nettlesere vil sikkert endre- brukere vil finne at de vil bli omdirigert til en hacker-kontrollert landing nettside og også deres oppsett kan endres – standard nettside, online søkemotor og nye faner nettside.

Z-enemy.exe: Analyse

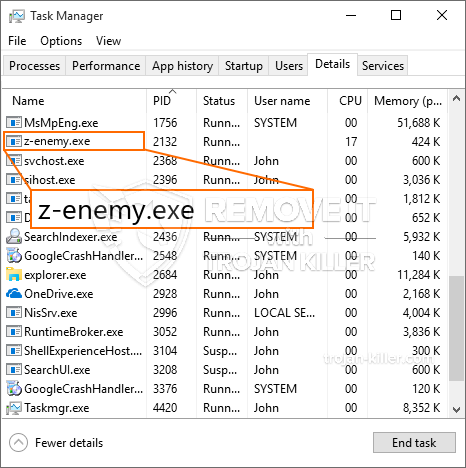

Z-enemy.exe skadelig er et klassisk eksempel på et kryptovaluta miner som avhengig av dens konfigurasjon kan utløse en rekke farlige handlinger. Dens hovedmål er å gjøre kompliserte matematiske oppgaver som vil gjøre bruk av lett tilgjengelige system kilder: prosessor, GPU, minne samt harddiskområdet. De betyr at de arbeider er ved å koble til en spesiell web server kalt gruvesvømmebassenget fra der kalles for koden lastes ned. Så raskt som blant jobbene er lastet ned vil det sikkert bli startet på samme tid, flere omstendigheter kan kjøres på en gang. Når en tilbudt jobb er fullført en mer man absolutt skal ned og installere på sin plass og også smutthull vil sikkert fortsette inntil datamaskinen er slått av, infeksjonen er eliminert eller i en mer lik hendelse inntreffer. Kryptovaluta vil sikkert bli belønnet til de kriminelle kontrollerne (hacking team eller en enslig cyberpunk) direkte til sine lommebøker.

En usikker trekk ved denne klassifiseringen av malware er at eksempler som dette kan man ta alle systemressurser og også nesten gjør den lidende datamaskinen meningsløs inntil faren har blitt fullstendig fjernet. De fleste av dem inkluderer en konsekvent installasjon som gjør dem faktisk vanskelig å bli kvitt. Disse kommandoene vil sikkert gjøre endringer i oppstartsalternativer, konfigurasjons dokumenter samt Windows Registry verdier som vil gjøre Z-enemy.exe malware begynner umiddelbart etter at datamaskinen er slått på. Tilgjengelighet til rekreasjon menyer samt opsjoner kan bli hindret som gir mange manuelle eliminering oversikter praktisk talt ubrukelig.

Denne bestemt infeksjon vil sette opp en Windows-tjeneste for seg selv, etter den utførte miljø og sikkerhetsanalyse ther å følge aktiviteter har blitt observert:

. Under gruvearbeider prosedyrer tilkoblet malware kan feste til tiden kjører Windows-tjenester og også tredjeparts installerte programmer. Ved å gjøre dette systemet ledere kanskje ikke legge merke til at ressurs tonn stammer fra en annen prosedyre.

| Navn | Z-enemy.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å detektere og fjerne Z-enemy.exe |

Disse slags malware infeksjoner er spesielt effektiv på å gjennomføre innovative kommandoer hvis satt opp slik at. De er basert på et modulært rammeverk som muliggjør den kriminelle kontrollere for å administrere alle slags farlige handlinger. En av de populære eksemplene er justering av Windows-registeret – forandringer strenger relatert av operativsystemet kan utløse store effektivitets avbrudd samt unnlatelse av å få tilgang til Windows-løsninger. Avhengig av omfanget av endringene kan også gjøre datasystemet helt meningsløst. På de ulike derimot manipulering av register worths kommer fra alle typer tredjeparts installerte programmer kan undergrave dem. Noen programmer kan falle kort til å lansere helt, mens andre kan avsluttes uventet arbeids.

Denne visse miner i sin nåværende variant er fokusert på å ekstrahere Monero kryptovaluta inkludert en modifisert versjon av XMRig CPU gruvedrift motoren. Hvis prosjektene bevise vellykket etter at fremtidige versjoner av Z-enemy.exe kan frigjøres i fremtiden. Som malware bruker programvare sårbarheter å infisere målet verter, det kan være bestanddel av en farlig samtidig infeksjon med ransomware og også trojanere.

Eliminering av Z-enemy.exe er svært oppmerksom, fordi du risikerer ikke bare en stor elektrisk strøm regningen om det fungerer på din PC, ennå gruvearbeideren kan i tillegg gjøre andre uønskede oppgaver på det, og også skade datamaskinen permanent.

Z-enemy.exe fjerningen

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” for å fjerne Z-enemy.exe

SKRITT 5. Z-enemy.exe Fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for remove Z-enemy.exe

Hvor å forhindre din PC blir infisert med “Z-enemy.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Z-enemy.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Z-enemy.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Z-enemy.exe”.