En helt ny, veldig farlig kryptovaluta miner infeksjonen har blitt identifisert av beskyttelse forskere. den malware, kalt Wlanext.exe kan infisere målet lider gjøre bruk av et utvalg av måter. Essensen bak Wlanext.exe miner er å bruke kryptovaluta miner aktiviteter på datasystemene til mål for å skaffe Monero Merker på lider bekostning. Resultatet av denne gruvearbeideren er de høye strømregningene, og hvis du lar den stå i lengre perioder kan Wlanext.exe også skade datasystemets komponenter.

Wlanext.exe: distribusjonsmetoder

De Wlanext.exe malware benytter 2 fremtredende metoder som brukes til å forurense datamål:

- Nyttelast Levering bruke Prior Infeksjoner. Hvis en eldre Wlanext.exe-skadevare er distribuert på målsystemene, kan den umiddelbart oppgradere seg selv eller laste ned og installere en nyere variant. Dette er mulig ved bruk av den integrerte oppgraderingskommandoen som skaffer utgivelsen. Dette gjøres ved å knytte til en bestemt forhåndsdefinert hacker-kontrollert server som tilbyr skadelig programvare-kode. Den nedlastede og installerte infeksjonen vil sikkert få navnet på en Windows-løsning og bli plassert i “%Systemet% temp” område. Viktige bolig- eller næringseiendommer så vel som kjørende systemkonfigurasjonsdokumenter transformeres for å tillate en vedvarende så vel som stille infeksjon.

- Programvare Utnytter Program for sikkerhetsproblem. Den nyeste varianten av Wlanext.exe malware har faktisk blitt lokalisert for å bli utløst av noen utnyttelser, populært kjent for å bli brukt i løsepenge-angrepene. Infeksjoner er gjort ved å målrette åpne tjenester ved hjelp av TCP-port. Angrepene er automatiserte av hackere styrt rammeverk som søker etter om porten er åpen. Hvis denne betingelsen er oppfylt, vil den absolutt sjekke tjenesten samt hente informasjon om den, inkludert enhver versjon samt arrangementsinformasjon. Utnyttelser og fremtredende kombinasjoner av brukernavn og passord kan gjøres. Når bruken av er satt av mot utsatt kode, vil gruvearbeideren sikkert bli utplassert sammen med bakdøren. Dette vil gi en dobbel infeksjon.

I tillegg til disse tilnærmingene kan andre metoder også benyttes. Gruvearbeidere kan spres av phishing-e-poster som sendes i engros på en SPAM-lignende måte og er avhengige av sosiale designteknikker for å forvirre målene til å tro at de har fått en melding fra en ekte løsning eller et firma. Virusfilene kan enten festes direkte eller plasseres i kroppsmaterialet i multimedienettinnhold eller tekstnettlenker.

De kriminelle kan på samme måte lage destruktive landingssider som kan gjøre at leverandøren laster ned og installerer nettsider, programvare applikasjonsnedlastingsportaler samt andre ofte brukte steder. Når de bruker lignende domene til anerkjente adresser og beskyttelsessertifiseringer, kan individene bli tvunget til å kommunisere med dem. I noen tilfeller bare åpne dem kan sette av miner infeksjon.

En tilleggsstrategi ville være å bruke transporttjenesteleverandører som kan spres ved hjelp av disse tilnærmingene eller gjennom datadelingsnettverk, BitTorrent er en av de mest foretrukne. Det brukes ofte til å distribuere både ekte programvareapplikasjoner samt filer og piratnettinnhold. 2 av en av de mest foretrukne nyttelast tjenesteleverandører er følgende:

Ulike andre metoder som kan tenkes på av lovbryterne består av bruk av nettleserkaprere -usikre plugins som er gjort kompatible med en av de mest fremtredende nettleserne. De lastes opp til de aktuelle databasene med falske kundeanmeldelser og også utviklerlegitimasjon. Ofte sammendragene kan inkludere skjermbilder, videoklipp og sofistikerte beskrivelser som lover fantastiske funksjonsforbedringer og ytelsesoptimaliseringer. Likevel vil handlingene til de berørte nettleserne endres ved installasjon- kunder vil finne at de vil bli omdirigert til en hackerkontrollert touchdown-side, og oppsettene deres kan også bli endret – standard nettside, søkemotor og splitter nye faner siden.

Wlanext.exe: Analyse

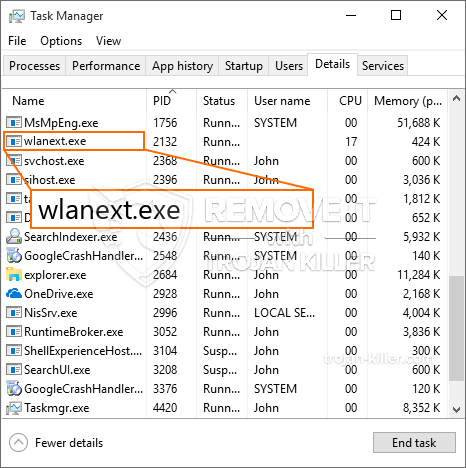

Wlanext.exe malware er et tidløst tilfelle av en kryptovaluta-gruvearbeider som stole på oppsettet kan skape et bredt spekter av farlige handlinger. Hovedmålet er å utføre komplekse matematiske oppgaver som sikkert vil dra nytte av de lett tilgjengelige systemkildene: prosessor, GPU, minne og også plass på harddisken. Måten de jobber på er ved å knytte seg til en spesiell webserver som heter mining swimming pool hvor den nødvendige koden lastes ned og installeres. Så raskt som en av jobbene er lastet ned det vil sikkert være i gang med en gang, flere omstendigheter kan kjøres på en gang. Når en tilbudt oppgave er fullført, vil en ekstra lastes ned på sin plass og smutthullet vil sikkert fortsette til datamaskinen er slått av, infeksjonen er eliminert eller et ytterligere lignende hendelse inntreffer. Kryptovaluta vil sikkert deles ut til de kriminelle kontrollerne (hacking gruppe eller en enslig cyberpunk) rett til sine lommebøker.

Et farlig trekk ved denne klassifiseringen av skadelig programvare er at eksempler som denne kan ta alle systemkilder, så vel som praktisk talt gjøre måldatamaskinen ubrukelig til risikoen er fullstendig fjernet. De fleste av dem har en vedvarende installasjon som gjør dem virkelig utfordrende å fjerne. Disse kommandoene vil gjøre endringer i oppstartsalternativer, konfigurasjonsfiler og også Windows-registerverdier som vil få Wlanext.exe-malwaren til å starte umiddelbart når datamaskinen er slått på. Tilgjengeligheten til valg av helbredende mat så vel som alternativer kan bli blokkert, noe som gjør en rekke håndopererte fjerningsoversikter nesten verdiløse.

Denne visse infeksjonen vil sikkert arrangere en Windows-tjeneste for seg selv, etter den utførte sikkerhetsanalysen er de følgende aktivitetene faktisk blitt observert:

. Under gruvedriftens operasjoner kan den koblede skadelige programvaren koble seg til Windows-tjenester som for øyeblikket kjører, samt installerte applikasjoner fra tredjepart. Ved å gjøre det kan det hende at systemadministratorene ikke legger merke til at kildebelastningen stammer fra en annen prosedyre.

| Navn | Wlanext.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å oppdage og fjerne Wlanext.exe |

Disse type skadelige infeksjoner er spesielt effektiv ved å oppnå innovative kommandoer hvis konfigurert så. De er basert på et modulært rammeverk slik at kriminelle kontrollere for å organisere alle slags farlige handlinger. Blant de foretrukne eksempler er endring av Windows-registeret – modifikasjoner strenger som er forbundet med den os kan forårsake alvorlige ytelsesforstyrrelser så vel som den manglende evne til å få tilgang til Windows løsninger. Stole på omfanget av endringene kan også gjøre datamaskinen helt meningsløst. På den annen side manipulering av register worths som tilhører tredjeparts installerte programmer kan sabotere dem. Noen programmer kan falle kort for å slippe helt, mens andre kan avsluttes uventet arbeids.

Denne spesifikke miner i sin eksisterende variasjoner er konsentrert på å ekstrahere Monero kryptovaluta bestående av en endret versjon av XMRig CPU gruvedrift motoren. Hvis kampanjene bekrefter at de er effektive etter det, kan fremtidige varianter av Wlanext.exe lanseres i fremtiden. Som malware gjør bruk av programvare susceptabilities å forurense målet verter, det kan være en del av en usikker samtidig infeksjon med ransomware samt trojanere.

Fjerning av Wlanext.exe anbefales sterkt, gitt at du risikerer ikke bare en stor strøm regning hvis det fungerer på din PC, men miner kan også utføre ulike andre uønskede aktiviteter på det, og også med skade datamaskinen permanent.

Wlanext.exe fjerningsprosess

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” knappen for å fjerne Wlanext.exe

SKRITT 5. Wlanext.exe er fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for å fjerne Wlanext.exe

Hvor å forhindre din PC blir infisert med “Wlanext.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Wlanext.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Wlanext.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Wlanext.exe”.