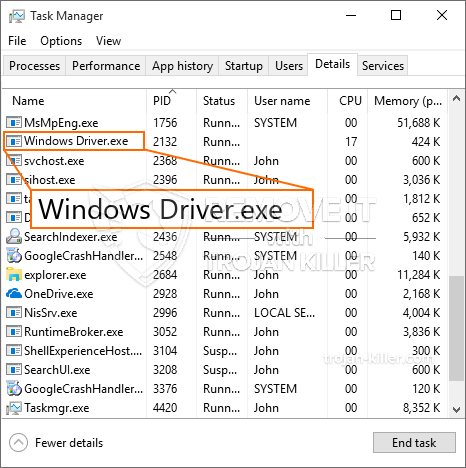

En helt ny, veldig skadelig kryptovaluta-gruvevirus har faktisk blitt oppdaget av sikkerhets- og sikkerhetsforskere. den malware, kalt Windows Driver.exe kan infisere target ofre som benytter et utvalg av midler. The main point behind the Windows Driver.exe miner is to utilize cryptocurrency miner tasks on the computers of targets in order to get Monero tokens at sufferers expense. The result of this miner is the raised electrical energy costs and if you leave it for longer periods of time Windows Driver.exe may also harm your computer systems components.

Windows Driver.exe: distribusjonsmetoder

De Windows Driver.exe malware makes use of two preferred techniques which are utilized to infect computer system targets:

- Nyttelast Levering bruke Prior Infeksjoner. If an older Windows Driver.exe malware is deployed on the victim systems it can automatically upgrade itself or download and install a more recent version. This is possible through the built-in update command which obtains the launch. Dette gjøres ved å feste til en viss forhåndsdefinert hacker styrt server som leverer den skadelige koden. The downloaded virus will obtain the name of a Windows service and be placed in the “%Systemet% temp” område. Crucial buildings and operating system arrangement files are altered in order to allow a relentless and silent infection.

- Programvare Utnytter Søknad om sikkerhetsproblemene. The newest variation of the Windows Driver.exe malware have actually been discovered to be brought on by the some exploits, kjent anerkjent for å være brukt i Ransomware angrepene. Infeksjoner er gjort ved å målrette åpne tjenester via TCP port. Overfallene er automatiserte av hackere styrt struktur som søker ut om porten er åpen. If this problem is fulfilled it will certainly scan the solution as well as recover info concerning it, inkludert alle typer versjon og også ordningen informasjon. Utnytter og populær brukernavn samt passord mikser kan gjøres. When the make use of is activated versus the at risk code the miner will certainly be deployed along with the backdoor. Dette vil presentere en dobbelinfeksjon.

Apart from these approaches various other techniques can be utilized as well. Miners can be dispersed by phishing emails that are sent out wholesale in a SPAM-like fashion as well as rely on social design tricks in order to confuse the victims into thinking that they have actually gotten a message from a legitimate service or business. The infection files can be either straight attached or placed in the body materials in multimedia web content or message web links.

The wrongdoers can also create destructive touchdown pages that can pose supplier download pages, software application download sites as well as various other frequently accessed areas. When they utilize comparable sounding domain to genuine addresses as well as safety certifications the individuals might be coerced into engaging with them. Noen ganger kan bare å åpne dem utløse minerinfeksjonen.

One more approach would be to utilize payload carriers that can be spread using the above-mentioned techniques or via documents sharing networks, BitTorrent er en av de mest fremtredende. It is regularly used to disperse both genuine software application and documents and pirate web content. 2 av de mest populære leverandørene av nyttelasttjenester er følgende:

Various other methods that can be thought about by the offenders consist of making use of browser hijackers -unsafe plugins which are made compatible with the most popular internet browsers. They are uploaded to the pertinent databases with phony individual reviews and developer qualifications. I mange tilfeller kan sammendragene inneholde skjermbilder, videos and intricate descriptions promising terrific attribute improvements and performance optimizations. Nevertheless upon setup the behavior of the impacted internet browsers will change- customers will certainly find that they will certainly be redirected to a hacker-controlled landing page as well as their setups could be modified – standard startside, online søkemotoren, og også helt nye faner nettside.

Windows Driver.exe: Analyse

The Windows Driver.exe malware is a traditional instance of a cryptocurrency miner which depending upon its configuration can cause a wide range of unsafe activities. Dens primære mål er å utføre kompliserte matematiske oppgaver som vil sikkert kapitalisere på de tilgjengelige system kilder: prosessor, GPU, minne og også harddisk plass. Det betyr at de opererer er ved å feste til en spesiell server kalt gruve bassenget fra der den nødvendige koden er lastet ned og installere. Så snart blant oppgavene blir lastet det vil bli startet på samme tid, flere forhold kan utføres på en gang. Når en bestemt jobb er fullført en annen vil sikkert lastes ned og installere på sin plass og smutthull vil sikkert fortsette inntil datamaskinen systemet er slått av, infeksjonen er eliminert eller en annen lignende anledning oppstår. Kryptovaluta vil bli kompensert for den kriminelle kontrollerne (hacking gruppe eller en enslig cyberpunk) rett til sine budsjetter.

En farlig karakteristisk for denne kategorien av malware er at eksempler som ligner på dette kan man ta alle systemressurser og også praktisk talt gjør den lidende datamaskinen ubrukelig frem til risikoen har blitt fullstendig fjernet. Mange av dem har en nådeløs installasjon som gjør dem faktisk vanskelig å fjerne. Disse kommandoene vil foreta justeringer for å starte opp valg, setup files and Windows Registry values that will make the Windows Driver.exe malware begin immediately once the computer is powered on. Tilgjengelighet til rekreasjon menyer samt alternativer kan bli hindret som gjør mange hånd-opererte fjerning oversikter praktisk talt verdiløs.

Denne infeksjonen vil sikkert konfigurasjons en Windows-tjeneste for seg selv, fester seg til den utføres sikkerhetsanalyse ndre følgende handlinger har faktisk blitt observert:

Under gruvearbeider prosedyrer knyttet malware kan koble til for tiden kjører Windows-tjenester og tredjeparts installerte programmer. Ved å gjøre dette systemet ledere kan ikke se at ressurs mange kommer fra en separat prosess.

| Navn | Windows Driver.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Windows Driver.exe |

These type of malware infections are especially reliable at executing innovative commands if configured so. They are based upon a modular framework permitting the criminal controllers to orchestrate all kinds of harmful habits. En av de fremtredende tilfellene er justeringen av Windows-registeret – alterations strings related by the os can trigger significant efficiency interruptions as well as the inability to gain access to Windows solutions. Avhengig av omfanget av justeringer kan det i tillegg gjøre datasystemet meningsløst. On the various other hand adjustment of Registry values coming from any type of third-party set up applications can undermine them. Some applications might fall short to launch entirely while others can all of a sudden quit working.

This specific miner in its current version is concentrated on extracting the Monero cryptocurrency containing a customized version of XMRig CPU mining engine. If the campaigns confirm effective then future variations of the Windows Driver.exe can be introduced in the future. Som malware bruker programmet sårbarheter å forurense målet verter, det kan være en del av en farlig samtidig infeksjon med ransomware og trojanere.

Elimination of Windows Driver.exe is highly suggested, considering that you run the risk of not just a large electricity bill if it is operating on your PC, but the miner might also perform other unwanted activities on it as well as even harm your COMPUTER permanently.

Windows Driver.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Windows Driver.exe

SKRITT 5. Windows Driver.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Windows Driver.exe

Hvor å forhindre din PC blir infisert med “Windows Driver.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Windows Driver.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Windows Driver.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Windows Driver.exe”.