En ny, veldig skadelig kryptovaluta-gruvevirus har faktisk blitt oppdaget av sikkerhets- og sikkerhetsforskere. den malware, kalt Taskmgr.exe kan infisere målet ofrene å gjøre bruk av en rekke måter. The main idea behind the Taskmgr.exe miner is to utilize cryptocurrency miner activities on the computer systems of sufferers in order to get Monero tokens at sufferers cost. The result of this miner is the elevated power costs and if you leave it for longer periods of time Taskmgr.exe may also harm your computer systems parts.

Taskmgr.exe: distribusjonsmetoder

De Taskmgr.exe malware bruker to foretrukne metoder som brukes til å forurense datamål:

- Nyttelast Levering bruke Prior Infeksjoner. If an older Taskmgr.exe malware is released on the sufferer systems it can automatically upgrade itself or download a newer version. Dette er mulig via den innebygde oppdateringskommandoen som får utgivelsen. Dette gjøres ved å koble til en spesifikk forhåndsdefinert hacker-kontrollert server som leverer malware-koden. Det nedlastede viruset vil sikkert få navnet på en Windows-tjeneste og bli lagt inn i “%Systemet% temp” plassering. Vitale boligeiendommer så vel som konfigurasjonsfiler for operativsystemet endres for å tillate en jevn og rolig infeksjon.

- Programvare Utnytter Program for sikkerhetsproblem. The most recent variation of the Taskmgr.exe malware have been located to be brought on by the some ventures, populært forstått for å bli brukt i ransomware-angrep. Infeksjoner er gjort ved å målrette åpne løsninger ved hjelp av TCP-port. Overfallene er automatiserte av hackere styrt struktur som vender opp om porten er åpen. Hvis dette problemet blir oppfylt, vil det sikkert skanne løsningen i tillegg til å få informasjon om det, inkludert hvilken som helst type versjon og også konfigurasjonsinformasjon. Ventures så vel som fremtredende brukernavn og passordkombinasjoner kan gjøres. Når manipuleringen er aktivert kontra den utsatte koden, vil gruvearbeideren absolutt bli utgitt sammen med bakdøren. Dette vil gi den en dobbel infeksjon.

Bortsett fra disse metodene kan andre strategier også brukes. Gruvearbeidere kan spres ved hjelp av phishing-e-post som sendes i bulk på en SPAM-lignende måte, og kan stole på sosiale designteknikker for å pusle ofrene til å tro at de har fått en melding fra en legitim løsning eller selskap. Virusdokumentene kan enten festes rett inn eller settes inn i kroppens innhold i multimedia webinnhold eller tekstkoblinger.

Fornærmede kan på samme måte lage skadelige destinasjonswebsider som kan utgjøre leverandørens nedlastingssider, nedlastingssider for programvare og også forskjellige andre områder som har regelmessig tilgang. Når de bruker lignende klingende domenenavn til legitime adresser så vel som sikkerhetssertifiseringer, kan brukerne bli tvunget til å samhandle med dem. I mange tilfeller rett og slett å åpne dem kan utløse miner infeksjon.

En annen teknikk vil absolutt være å benytte nyttelastbærere som kan spres ut ved hjelp av de ovennevnte metodene eller gjennom fildelingsnettverk, BitTorrent er en av de mest foretrukne seg. Det brukes jevnlig til å distribuere både anerkjent programvare så vel som dokumenter så vel som piratmateriale. To av en av de mest foretrukne leverandørene av nyttelast er følgende:

Andre teknikker som skurkene kan ta i betraktning, består i å gjøre bruk av nettleserkaprere - farlige plugins som er gjort egnet med en av de mest fremtredende nettleserne.. De blir publisert til de aktuelle depotene med falske kundeattester og også utviklerkvalifikasjoner. I de fleste tilfeller oppsummeringer kan bestå av skjermbilder, videoklipp samt kompliserte beskrivelser som appellerer til fantastiske attributtforbedringer samt ytelsesoptimaliseringer. Men ved installasjon vaner av de berørte nettlesere vil forvandle- brukere vil sikkert finne at de sikkert vil bli omdirigert til en hacker-kontrollert touchdown-side, og innstillingene deres kan også bli endret – standard startside, Internett-søkemotor, og også helt nye faner siden.

Taskmgr.exe: Analyse

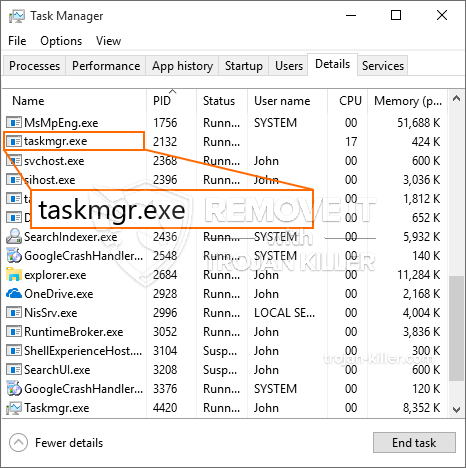

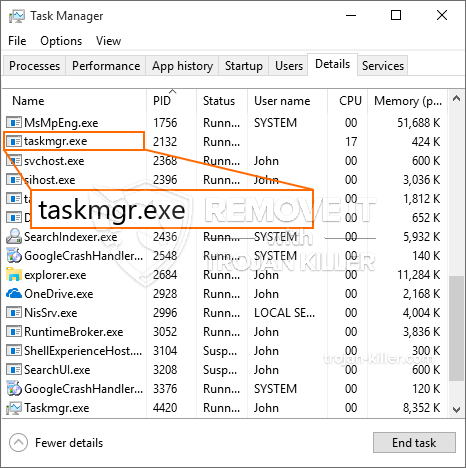

The Taskmgr.exe malware is a classic situation of a cryptocurrency miner which relying on its setup can trigger a wide range of dangerous activities. Its major objective is to carry out complicated mathematical tasks that will capitalize on the offered system sources: prosessor, GPU, minne og også harddisk plass. The method they work is by linking to a special web server called mining swimming pool from where the needed code is downloaded and install. As quickly as among the tasks is downloaded it will certainly be begun simultaneously, flere tilfeller kan være borte for en gangs skyld. When an offered job is finished another one will be downloaded in its place and also the loophole will continue till the computer system is powered off, infeksjonen er blitt kvitt eller en mer sammenlign anledning skjer. Kryptovaluta vil bli belønnet til de kriminelle kontrollerne (hacking gruppe eller en enslig cyberpunk) direkte til sine lommebøker.

A hazardous quality of this category of malware is that examples like this one can take all system sources as well as practically make the victim computer system pointless until the hazard has been completely removed. The majority of them feature a relentless installation which makes them actually tough to eliminate. Disse kommandoene vil foreta justeringer også alternativer, arrangement files and also Windows Registry values that will make the Taskmgr.exe malware begin automatically as soon as the computer system is powered on. Accessibility to healing food selections and also options may be blocked which renders lots of manual removal guides practically pointless.

Denne spesifikke infeksjonen vil sikkert konfigurasjons en Windows-tjeneste for seg selv, following the carried out protection evaluation ther complying with activities have been observed:

During the miner procedures the associated malware can connect to currently running Windows solutions as well as third-party set up applications. By doing so the system administrators might not notice that the resource tons comes from a different procedure.

| Navn | Taskmgr.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Taskmgr.exe |

Disse slags skadelige infeksjoner er særlig pålitelig ved å utføre innovative kommandoer hvis konfigurert så. They are based upon a modular structure permitting the criminal controllers to orchestrate all type of harmful behavior. Blant de foretrukne eksempler er endring av Windows-registeret – modifications strings associated by the os can trigger severe efficiency disruptions as well as the inability to accessibility Windows solutions. Depending upon the extent of adjustments it can also make the computer entirely pointless. On the various other hand manipulation of Registry worths belonging to any third-party set up applications can undermine them. Noen applikasjoner kan ikke komme til å starte helt, mens andre plutselig kan slutte å fungere.

This specific miner in its present variation is focused on mining the Monero cryptocurrency consisting of a modified variation of XMRig CPU mining engine. If the projects prove effective then future versions of the Taskmgr.exe can be introduced in the future. Som malware gjør bruk av programvare sårbarheter for å forurense målet verter, det kan være en del av en farlig saminfeksjon med ransomware og trojanere.

Removal of Taskmgr.exe is highly advised, because you risk not just a huge electrical power expense if it is working on your COMPUTER, yet the miner might additionally perform various other unwanted tasks on it as well as even damage your COMPUTER permanently.

Taskmgr.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Taskmgr.exe

SKRITT 5. Taskmgr.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Taskmgr.exe

Hvor å forhindre din PC blir infisert med “Taskmgr.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Taskmgr.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Taskmgr.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Taskmgr.exe”.