En helt ny, ekstremt utrygt cryptocurrency miner-virus er faktisk blitt identifisert av sikkerhets- og sikkerhetsforskere. den malware, kalt taskhost.exe kan forurense mål ofrene benytte et utvalg av midler. Essensen bak Taskhost.exe gruvearbeideren er å bruke cryptocurrency miner oppgaver på datamaskiner av mål for å skaffe Monero tokens til målutgifter. Resultatet av denne gruvearbeideren er de økte strømutgiftene, så vel som om du lar det ligge i lengre tid. Taskhost.exe kan også skade datamaskinens komponenter.

taskhost.exe: distribusjonsmetoder

De taskhost.exe malware benytter 2 fremtredende metoder som brukes for å infisere datamaskinsystemmål:

- Nyttelast Levering bruke Prior Infeksjoner. Hvis en eldre Taskhost.exe-malware blir utgitt på målsystemene, kan den øyeblikkelig oppgradere seg selv eller laste ned en nyere versjon. Dette er mulig ved å bruke den integrerte oppdatert kommando som oppnår frigjøring. Dette gjøres ved å knytte til en bestemt forhåndsdefinert hacker-kontrollert server som inneholder skadelig programvare-kode. Den nedlastede infeksjonen vil helt sikkert få navnet på en Windows-tjeneste i tillegg til å bli plassert i “%Systemet% temp” område. Viktige boligeiendommer og konfigurasjonsdokumenter for operativsystemet endres for å tillate en jevn og lydløs infeksjon.

- Utnytter programvare for sikkerhetsproblem. Den siste variasjonen av Taskhost.exe malware har faktisk blitt lokalisert for å bli utløst av noen ventures, populært kjent for å bli anvendt i Ransomware angrepene. Infeksjoner er gjort ved å målrette åpne tjenester ved hjelp av TCP-port. Angrepene er automatisert av et hackerstyrt rammeverk som ser opp hvis porten er åpen. Hvis dette problemet er oppfylt, vil det sjekke tjenesten samt gjenopprette informasjon om den, bestående av enhver variasjon så vel som arrangementsdata. Utnyttelser og populære brukernavn og passordblandinger kan gjøres. Når utnyttelsen utløses kontra mottakelig kode, blir gruvearbeideren løslatt sammen med bakdøren. Dette vil sikkert tilby en dual-smitte.

Bortsett fra disse teknikkene kan det også benyttes forskjellige andre metoder. Gruvearbeidere kan spres ved hjelp av phishing-e-poster som sendes engros på en SPAM-lignende måte og er avhengige av sosialtekniske teknikker for å pusle de syke inn til å tro at de har mottatt en melding fra en anerkjent løsning eller firma.. Virusdokumentene kan være rettlinjet tilkoblet eller plassert i kroppskomponentene i multimediainnhold eller tekstweblinker.

Fornærmede kan også utvikle skadelige destinasjonswebsider som kan utgjøre leverandørens nedlasting og installere websider, nedlastingssider for programvare og forskjellige andre steder som ofte er tilgjengelige. Når de bruker sammenlignbare domenenavn som vises til ekte adresser, samt sikkerhetssertifikater, kan brukerne bli overtalt til å kommunisere med dem.. I noen tilfeller bare åpne dem kan sette av miner infeksjon.

En annen metode vil sikkert være å bruke nyttelastbærere som kan spres ved å bruke disse teknikkene eller ved å bruke nettverk for deling av dokumenter, BitTorrent er en av de mest fremtredende. Det brukes jevnlig til å distribuere både legitim programvare og dokumenter og også piratinnhold. 2 av en av de mest populære nyttelast tjenesteytere er følgende:

Andre tilnærminger som lovbryterne kan ta i betraktning, består i å bruke kapere av nettlesere - unødvendige plugins som er gjort kompatible med de mest foretrukne nettleserne.. De blir publisert til passende databaser med falske individuelle attester og designerklæringer. I de fleste tilfeller kan beskrivelsene bestå av skjermbilder, videoklipp og detaljerte beskrivelser som appellerer til utmerkede funksjonsforbedringer og effektiviseringsoptimaliseringer. Likevel vil vanene til de påvirkede nettleserne forandre seg ved oppsett- enkeltpersoner vil oppdage at de vil bli omdirigert til en hacker-kontrollert touchdown-side, i tillegg til at oppsettene deres kan endres – standard startside, søkemotor og også splitter ny faneside.

taskhost.exe: Analyse

Taskhost.exe-malware er en tidløs situasjon for en cryptocurrency-gruvearbeider, som avhengig av oppsettet kan utløse en rekke farlige aktiviteter. Dets primære mål er å utføre kompliserte matematiske oppgaver som vil dra nytte av de tilgjengelige systemkildene: prosessor, GPU, minne, så vel som harddiskplass. Midlene de opererer er ved å koble til en spesiell server som heter mining pool, hvor den nødvendige koden lastes ned og installeres. Så snart en av jobbene er lastet ned, vil den helt sikkert bli startet på en gang, flere forekomster kan utføres så snart som. Når en tilbudt jobb er ferdig vil en til bli lastet ned og installert i området, så vel som smutthullet fortsetter til datasystemet er slått av, infeksjonen fjernes eller en lignende hendelse inntreffer. Kryptovaluta vil bli belønnet til de kriminelle kontrollerne (hacking gruppe eller en enkelt cyberpunk) rett til sine lommebøker.

Et farlig kjennetegn ved denne kategorien skadelig programvare er at prøver som denne kan ta alle systemkilder og praktisk talt gjøre det lidende datasystemet meningsløst til risikoen faktisk har blitt fullstendig eliminert. De fleste av dem har et konsistent oppsett som gjør dem virkelig utfordrende å fjerne. Disse kommandoene vil sikkert gjøre justeringer i oppstartsalternativer, installasjonsfiler og også Windows-registerverdier som sikkert vil gjøre at Taskhost.exe malware starter automatisk så snart datasystemet er slått på. Tilgjengeligheten til gjenopprettingsmenyer og alternativer kan hindres, noe som gjør mange praktiske eliminasjonsveiledninger nesten ubrukelige.

Denne spesifikke infeksjonen vil konfigurere en Windows-løsning for seg selv, i samsvar med den gjennomførte sikkerhetsevalueringen har følgende handlinger blitt observert:

. Under gruveprosedyrene kan den tilknyttede skadelig programvaren koble til Windows-tjenester og tredjeparts konfigureringsprogrammer som for øyeblikket kjøres. Ved å gjøre det kan det hende at systemansvarlige ikke ser at ressurspartiene kommer fra en egen prosess.

| Navn | taskhost.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å oppdage og fjerne Taskhost.exe |

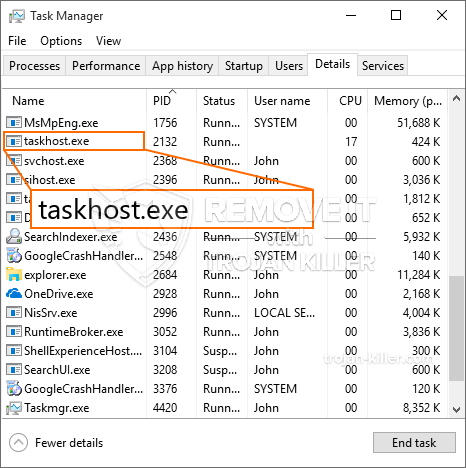

id =”81644″ juster =”aligncenter” width =”600″] taskhost.exe

taskhost.exe

Denne typen malware-infeksjoner er spesielt effektive til å utføre avanserte kommandoer hvis de er konfigurert slik. De er basert på en modulær struktur som tillater kriminelle kontrollører å koordinere alle typer farlige vaner. Blant de foretrukne eksemplene er justeringen av Windows-registeret – endringsstrenger tilknyttet os kan utløse alvorlige forstyrrelser i ytelsen og også manglende tilgjengelighet til Windows-løsninger. Ved å stole på omfanget av modifikasjoner kan det også gjøre datasystemet helt meningsløst. På den annen side kan manipulering av registerverdier som tilhører noen form for tredjepartsmontert applikasjoner undergrave dem. Noen applikasjoner kan mislykkes i å introdusere helt mens andre plutselig kan slutte å fungere.

Denne spesifikke gruvearbeideren i sin nåværende variant er konsentrert om å utvinne Monero cryptocurrency som har en modifisert variant av XMRig CPU-gruvemotor. Hvis kampanjene viser seg vellykkede etter det, kan fremtidige variasjoner av Taskhost.exe frigis i fremtiden. Som malware bruker programvare sårbarheter forurense målet verter, det kan være en del av en skadelig samtidig infeksjon med ransomware og også trojanere.

Fjerning av Taskhost.exe foreslås sterkt, fordi du ikke bare risikerer en stor strømutgift hvis den kjører på PC-en, gruvearbeideren kan imidlertid også utføre forskjellige andre uønskede aktiviteter på den, så vel som til og med skade datamaskinen din permanent.

Taskhost.exe fjerningsprosess

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” for å fjerne Taskhost.exe

SKRITT 5. Taskhost.exe fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for å fjerne Taskhost.exe

Hvor å forhindre din PC blir infisert med “taskhost.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “taskhost.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “taskhost.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “taskhost.exe”.