En ny, virkelig skadelig cryptocurrency miner virus er blitt oppdaget av sikkerhetsforskere. den malware, kalt T-rex.exe kan forurense målofre ved å bruke et utvalg metoder. Essensen bak T-rex.exe gruvearbeideren er å ansette cryptocurrency gruvearbeideroppgaver på datamaskiner til de som lider for å få Monero-symboler til målutgift. Resultatet av denne gruvearbeideren er de forhøyede utgiftene til elektrisk energi, og hvis du lar den stå i lengre perioder kan T-rex.exe til og med skade datasystemets deler.

T-rex.exe: distribusjonsmetoder

De T-rex.exe skadelig benytter to fremtredende teknikker som benyttes for å infisere datasystem mål:

- Nyttelast Levering bruke Prior Infeksjoner. Hvis en eldre T-rex.exe skadelig programvare er distribuert på de lidende systemene, kan den automatisk oppdatere seg selv eller laste ned en nyere variant. Dette er mulig ved hjelp av den integrerte oppgraderingskommandoen som kjøper utgivelsen. Dette gjøres ved å koble til en viss forhåndsdefinert hacker styrt server som gir den skadelige koden. Den nedlastede og installerte infeksjonen vil få navnet på en Windows-tjeneste og plasseres i “%Systemet% temp” område. Viktige bygninger og operativsystemfiler blir transformert for å tillate en vedvarende og stille infeksjon.

- Utnytter programvare for sikkerhetsproblem. Den siste varianten av T-rex.exe malware har faktisk blitt oppdaget å være utløst av noen utnyttelser, kjent anerkjent for å være brukt i Ransomware angrepene. Infeksjoner er gjort ved å målrette åpne løsninger gjennom TCP-port. Angrepene er automatiserte av hackere styrt rammeverk som søker etter om porten er åpen. Hvis denne betingelsen er oppfylt, vil den sikkert sjekke tjenesten samt få informasjon om den, inkludert alle typer versjoner samt arrangementsinformasjon. Utnyttelser og også populære kombinasjoner av brukernavn og passord kan gjøres. Når utnyttelsen utløses kontra den mottakelige koden, vil gruvearbeideren bli utplassert i tillegg til bakdøren. Dette vil gi den en dobbel infeksjon.

Bortsett fra disse teknikkene kan andre strategier også brukes. Gruvearbeidere kan spres av phishing-e-poster som sendes i bulk på en SPAM-lignende måte, i tillegg til at de er avhengige av sosiale designtriks for å forvirre de lidende til å tro at de faktisk har mottatt en melding fra en ekte løsning eller et firma. Infeksjonsfilene kan enten kobles direkte eller plasseres i kroppskomponentene i multimedienettinnhold eller meldingsnettlenker.

Lovbryterne kan også lage ondsinnede touchdown-websider som kan etterligne leverandørnedlasting og installering av nettsider, nettsteder for nedlasting av programvare og forskjellige andre steder som regelmessig brukes. Når de bruker sammenlignbare domenenavn med ekte adresser samt sikkerhetssertifikater kan individene bli overtalt rett til å kommunisere med dem. I mange tilfeller bare åpne dem kan sette av miner infeksjon.

En ekstra strategi ville sikkert være å benytte seg av transporttjenesteleverandører som kan spres ut ved å bruke disse teknikkene eller via dokumentdelingsnettverk, BitTorrent er blant en av de mest populære. Det brukes ofte til å spre både lovlig programvare så vel som data og piratinnhold. To av de mest populære transporttjenesteleverandørene er følgende:

Andre metoder som kan tenkes på av de kriminelle består i å bruke nettleserkaprere -farlige plugins som er gjort egnet med en av de mest fremtredende nettleserne. De er publisert til de relevante databasene med falske brukerevalueringer og også utviklerkvalifikasjoner. I mange tilfeller beskrivelsene kan bestå av skjermbilder, videoer samt intrikate sammendrag som oppmuntrer til store attributtforbedringer og effektivitetsoptimaliseringer. Men ved avbetaling vil oppførselen til de berørte nettleserne helt sikkert endre seg- brukere vil helt sikkert finne at de vil bli omdirigert til en hackerkontrollert landingsside, og oppsettene deres kan også bli endret – standard startside, online søkemotor og splitter nye faner nettside.

T-rex.exe: Analyse

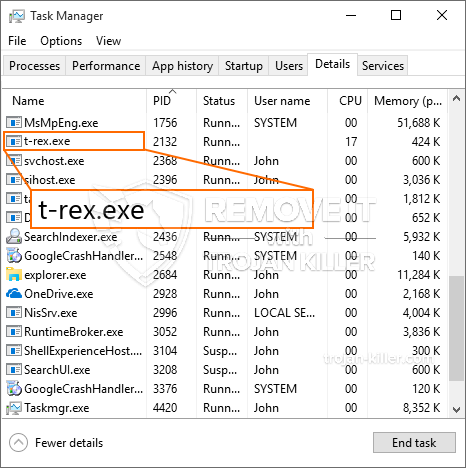

T-rex.exe malware er en klassisk situasjon for en kryptovaluta-gruvearbeider som avhengig av konfigurasjonen kan skape en lang rekke usikre handlinger. Hovedmålet er å gjøre intrikate matematiske oppgaver som vil dra nytte av de lett tilgjengelige systemkildene: prosessor, GPU, minne og harddisk område. Metoden de fungerer er ved å koble til en unik webserver kalt gruvebasseng hvor den nødvendige koden lastes ned og installeres. Så snart en av jobbene er lastet ned vil det sikkert være begynt på en gang, mange tilfeller kan kjøres på en gang. Når en tilbudt oppgave er fullført, vil en til bli lastet ned i området, og smutthullet vil sikkert fortsette frem til datasystemet slås av, infeksjonen er blitt kvitt eller en annen lignende anledning finner sted. Kryptovaluta vil deles ut til de kriminelle kontrollerne (hacking team eller en enslig cyberpunk) rett til sine budsjetter.

En farlig egenskap ved denne klassifiseringen av skadelig programvare er at prøver som ligner på denne kan ta alle systemressurser og praktisk talt gjøre offerets datasystem meningsløst inntil faren er fullstendig eliminert. Mange av dem inkluderer en vedvarende avdrag som gjør dem veldig vanskelige å bli kvitt. Disse kommandoene vil sikkert gjøre justeringer i oppstartsvalg, oppsettsdokumenter og Windows-registerverdier som helt sikkert vil gjøre at T-rex.exe skadelig programvare starter umiddelbart så snart datamaskinen slås på. Tilgjengelighet til gjenopprettingsmenyer og alternativer kan bli blokkert, noe som gjør mange praktiske fjerningsguider nesten verdiløse.

Denne infeksjonen vil sikkert arrangement en Windows-løsning for seg selv, overholdelse av den utførte sikkerhetsanalysen og overholdelse av handlinger er faktisk observert:

. Under gruveprosedyrene kan den tilknyttede skadelige programvaren koble seg til Windows-tjenester som for øyeblikket kjører, og også installerte applikasjoner fra tredjepart. Ved å gjøre det kan det hende at systemadministratorene ikke ser at ressurspartiene stammer fra en annen prosedyre.

| Navn | T-rex.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å oppdage og fjerne T-rex.exe |

Denne typen malware-infeksjoner er spesielt effektive til å utføre sofistikerte kommandoer hvis de er konfigurert slik. De er basert på et modulært rammeverk som lar de kriminelle kontrollørene håndtere alle typer utrygge handlinger. Blant de prominente tilfeller er endring av Windows-registeret – modifikasjonsstrenger knyttet til operativsystemet kan forårsake alvorlige ytelsesforstyrrelser så vel som manglende tilgjengelighet for Windows-løsninger. Avhengig av omfanget av endringer kan det i tillegg gjøre datamaskinen helt meningsløs. På den annen side kan manipulering av registerverdier som kommer fra tredjeparts installerte applikasjoner sabotere dem. Noen programmer kan mislykkes i å frigis helt, mens andre plutselig kan slutte å fungere.

Denne spesifikke gruvearbeideren i sin nåværende versjon er konsentrert om å utvinne Monero-kryptovalutaen som består av en tilpasset variant av XMRig CPU-gruvemotoren. Hvis kampanjene viser vellykkede, kan fremtidige varianter av T-rex.exe utgis i fremtiden. Som malware gjør bruk av programvare sårbarheter for å forurense målet verter, det kan være bestanddel av en farlig samtidig infeksjon med ransomware samt trojanere.

Eliminering av T-rex.exe anbefales på det sterkeste, med tanke på at du risikerer ikke bare store elektriske energikostnader hvis den kjører på din PC, Men gruvearbeideren kan også utføre forskjellige andre uønskede oppgaver på den og skade DATAMASKINEN din fullstendig.

T-rex.exe fjerningsprosess

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” knappen for å fjerne T-rex.exe

SKRITT 5. T-rex.exe er fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for å fjerne T-rex.exe

Hvor å forhindre din PC blir infisert med “T-rex.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “T-rex.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “T-rex.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “T-rex.exe”.