En helt ny, svært skadelig kryptovaluta miner infeksjonen har faktisk blitt funnet av trygghet og sikkerhet forskere. den malware, kalt Ntoskrn.exe kan infisere target ofre ved hjelp av en rekke fremgangsmåter. Hovedpoenget bak gruvearbeideren Ntoskrn.exe er å bruke gruvearbeideroppgaver på kryptovaluta på datamaskiner til syke for å få Monero-tokens til målkostnad. The end result of this miner is the elevated electricity expenses and also if you leave it for longer periods of time Ntoskrn.exe may even damage your computer systems parts.

Ntoskrn.exe: distribusjonsmetoder

De Ntoskrn.exe malware benytter 2 foretrukne teknikker som brukes til å forurense datamål:

- Nyttelast Levering gjennom Tidligere infeksjoner. If an older Ntoskrn.exe malware is released on the target systems it can automatically update itself or download and install a newer version. Dette er mulig gjennom den integrerte oppdateringskommandoen som henter utgivelsen. Dette gjøres ved å koble til en viss forhåndsdefinert hacker styrt server som gir den skadelige koden. Den lastet ned og installere infeksjon vil få navnet på en Windows-løsning og også være plassert i “%Systemet% temp” sted. Viktige bolig- eller kommersielle eiendommer samt kjørende systemoppsettfiler endres for å tillate en nådeløs så vel som rolig infeksjon.

- Programvare Utnytter Program for sikkerhetsproblem. The most recent version of the Ntoskrn.exe malware have been located to be triggered by the some ventures, populært forstått for å bli brukt i løsepengevareovergrepene. Infeksjoner er gjort ved å målrette åpne tjenester ved hjelp av TCP-port. Angrepene er automatiserte av hackere styrt struktur som søker ut om porten er åpen. Hvis dette problemet er oppfylt, vil det sikkert skanne tjenesten og få informasjon om det, som består av alle slags versjoner og også oppsettinformasjon. Foretak så vel som populære kombinasjoner av brukernavn og passord kan gjøres. Når manipulere aktiveres mot utsatt koden miner vil bli frigjort sammen med bakdør. Dette vil gi en dobbel infeksjon.

I tillegg til disse metodene kan andre tilnærminger også benyttes. Gruvearbeidere kan distribueres av phishing-e-poster som sendes ut i bulk på en SPAM-lignende måte og som også er avhengige av sosiale designmetoder for å forvirre ofrene til å tro at de faktisk har fått en melding fra en anerkjent tjeneste eller virksomhet. Virusfilene kan enten festes direkte eller plasseres i kroppsmaterialet i multimediemateriale eller tekstlenker.

Lovbryterne kan også produsere destruktive landingssider som kan utgjøre leverandørens nedlastings- og installasjonssider, nedlastingsportaler for programvare og forskjellige andre steder som ofte brukes. Når de bruker domene med lignende lyd som ekte adresser, samt sikkerhetssertifiseringer, kan kundene bli tvunget rett til å kontakte dem. I noen tilfeller bare åpne dem kan utløse miner infeksjon.

En annen metode ville sikkert være å bruke nyttelastleverandører som kan spres ut ved å bruke disse teknikkene eller via fildelingsnettverk, BitTorrent er blant de mest fremtredende. Det brukes ofte til å spre både anerkjent programvare og dokumenter, så vel som piratinnhold. 2 av de mest foretrukne leverandørene av nyttelasttjenester er følgende:

Ulike andre tilnærminger som kan tas i betraktning av skurkene inkluderer bruk av nettleserkaprere - farlige plugins som er gjort kompatible med de mest populære nettleserne. De er publisert til de relevante databasene med falske kundeanmeldelser og også programmererlegitimasjon. I mange tilfeller sammendragene kan inkludere skjermbilder, videoklipp samt sofistikerte beskrivelser som oppmuntrer til fantastiske funksjonsforbedringer og ytelsesoptimaliseringer. Men ved oppsett vil vanene til de berørte nettleserne sikkert endre seg- brukere vil oppdage at de helt sikkert vil bli omdirigert til en hackerkontrollert landingsside, i tillegg til at innstillingene deres kan endres – standard nettside, søkemotor og også nye faner nettside.

Ntoskrn.exe: Analyse

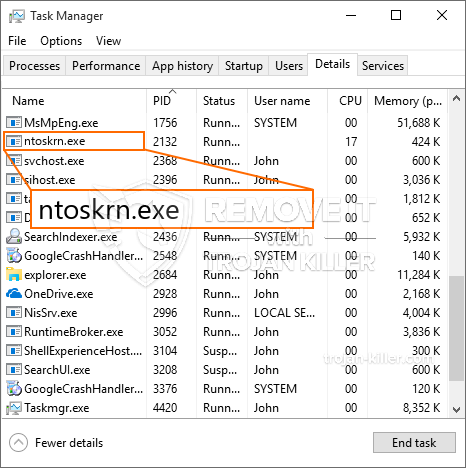

The Ntoskrn.exe malware is a traditional situation of a cryptocurrency miner which depending upon its arrangement can create a wide array of harmful activities. Its main objective is to execute intricate mathematical tasks that will certainly capitalize on the available system resources: prosessor, GPU, minne og også plass på harddisken. The method they work is by attaching to an unique server called mining swimming pool where the required code is downloaded. As quickly as one of the jobs is downloaded it will be begun at the same time, mange tilfeller kan være borte for når. When a given task is finished another one will be downloaded in its area as well as the loophole will certainly proceed till the computer is powered off, infeksjonen fjernes eller et ytterligere tilsvarende hendelse finner sted. Kryptovaluta vil deles ut til de kriminelle kontrollerne (hacking team eller en enslig cyberpunk) direkte til sine lommebøker.

A dangerous feature of this group of malware is that samples similar to this one can take all system resources as well as practically make the target computer system unusable until the danger has actually been entirely eliminated. The majority of them include a relentless installment which makes them truly difficult to remove. Disse kommandoene vil selvfølgelig gjøre endringer også alternativer, arrangement files and also Windows Registry values that will make the Ntoskrn.exe malware start immediately when the computer system is powered on. Accessibility to recovery food selections as well as alternatives may be obstructed which makes several hands-on removal overviews practically pointless.

Dette bestemte infeksjon vil konfigurasjons en Windows-tjeneste for seg selv, complying with the conducted safety analysis ther following activities have been observed:

. Under gruvedriftsprosedyrene kan den tilkoblede skadelige programvaren koble seg til allerede kjørende Windows-tjenester og installerte tredjepartsprogrammer. By doing so the system administrators might not see that the source load comes from a different process.

| Navn | Ntoskrn.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Ntoskrn.exe |

Denne typen malware-infeksjoner er spesielt pålitelige når de utfører sofistikerte kommandoer hvis de er konfigurert slik. De er basert på et modulært rammeverk som gjør det mulig for kriminelle kontrollører å håndtere alle slags farlige vaner. Blant de prominente eksemplene er justering av Windows-registeret – modifikasjonsstrenger tilknyttet os kan utløse store effektivitetsforstyrrelser og mangelen på evne til å få tilgang til Windows-tjenester. Avhengig av omfanget av endringer kan det også gjøre datamaskinen helt ubrukelig. På den annen side kan justering av registerverdier som kommer fra alle typer tredjepartsmonterte applikasjoner undergrave dem. Noen applikasjoner kan ikke starte helt, mens andre plutselig kan slutte å fungere.

Denne spesifikke gruvearbeideren i sin eksisterende versjon er fokusert på gruvedrift av Monero cryptocurrency som inneholder en endret versjon av XMRig CPU gruvemotor. If the projects prove effective then future variations of the Ntoskrn.exe can be released in the future. Som malware bruker programvare programsårbarheter forurense målet verter, det kan være bestanddel av en farlig samtidig infeksjon med ransomware og også trojanere.

Removal of Ntoskrn.exe is highly advised, gitt at du risikerer ikke bare en stor elektrisk energikostnad hvis den fungerer på din PC, men gruvearbeideren kan også gjøre forskjellige andre uønskede oppgaver på den og også til og med skade PCen din fullstendig.

Ntoskrn.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Ntoskrn.exe

SKRITT 5. Ntoskrn.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Ntoskrn.exe

Hvor å forhindre din PC blir infisert med “Ntoskrn.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Ntoskrn.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Ntoskrn.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Ntoskrn.exe”.