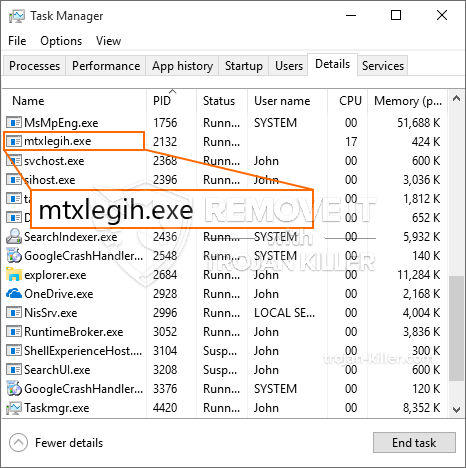

En helt ny, virkelig farlig kryptovaluta miner infeksjonen har faktisk blitt funnet av beskyttelse forskere. den malware, kalt Mtxlegih.exe kan forurense målofre ved å bruke et utvalg metoder. Essensen bak Mtxlegih.exe miner er å ansette kryptovaluta miner oppgaver på datamaskinene til ofre for å få Monero tokens på mål bekostning. The result of this miner is the elevated power costs as well as if you leave it for longer time periods Mtxlegih.exe may also damage your computer systems elements.

Mtxlegih.exe: distribusjonsmetoder

De Mtxlegih.exe malware benytter 2 foretrukne teknikker som benyttes for å forurense datasystem mål:

- Nyttelast Levering bruke Prior Infeksjoner. If an older Mtxlegih.exe malware is deployed on the victim systems it can instantly upgrade itself or download a more recent variation. Dette er mulig via den integrerte oppdateringskommando som får lansering. Dette gjøres ved å koble til en bestemt forhåndsdefinert hacker styrt web-server som gir den skadelige koden. Den nedlastede infeksjon vil få navnet på en Windows-løsning, samt være satt i “%Systemet% temp” plassering. Vesentlige egenskaper og også kjører systemkonfigurasjon dokumentene blir transformert for å tillate en ubøyelig og også stille infeksjon.

- Programvare Utnytter Søknad om sikkerhetsproblemene. The most recent variation of the Mtxlegih.exe malware have actually been discovered to be caused by the some ventures, allment forstått for de ble anvendt i Ransomware streik. Infeksjoner er gjort ved å målrette åpne løsninger gjennom TCP-port. Angrepene er automatiserte av hackere styrt rammeverk som vender opp om porten er åpen. Hvis dette problemet er oppfylt vil det sikkert skanne løsningen og også få detaljer om det, inkludert alle typer versjon og arrangement data. Ventures samt foretrukne brukernavn samt passord kombinasjoner kan gjøres. Når manipulere aktiveres mot den utsatte koden miner vil bli frigjort sammen med bakdør. Dette vil gi den en dual-smitte.

I tillegg til disse teknikker forskjellige andre strategier kan anvendes også. Gruvearbeidere kan spres ved phishing e-poster som er sendt ut i bulk i en spam-aktig måte, og også avhengige av sosiale designmetoder for å forvirre ofrene akkurat til å tro at de har fått en melding fra en ekte løsning eller firma. Viruset filer kan være enten rett festet eller satt inn i kroppen materialer i multimedia webinnhold eller tekst linker.

Skurkene kan også utvikle destruktive touchdown websider som kan utgjøre leverandør laste ned og installere sider, program nedlastingsportaler samt andre ofte brukte steder. Når de bruker lignende vises domene til legitime adresser og også sikkerhetssertifikater enkeltpersoner kan bli presset inn i kontakt med dem. Noen ganger bare åpne dem kan sette av miner infeksjon.

En metode vil være å bruke nyttelast tjenesteytere som kan spres ut å gjøre bruk av de ovennevnte tilnærminger eller via dokumenter som deler nettverk, BitTorrent er bare ett av de mest foretrukne seg. Det er ofte brukt til å spre både anerkjente program og filer, og også pirat webinnhold. To av de mest populære hale leverandører er følgende:

Andre tilnærminger som kan tas i betraktning ved lovbrytere inkluderer bruk av nettleser flykaprerne -harmful plugins som er laget kompatibel med de mest foretrukne web nettlesere. De er sendt til relevante repositories med falske brukeranmeldelser og også designer legitimasjon. I mange tilfeller sammendragene kan inkludere skjermbilder, videoklipp og forseggjorte sammendrag tiltalende fantastisk attributt forbedringer og effektivitetsoptimaliseringer. Likevel ved installasjon oppførselen til påvirket nettlesere vil endre seg- brukere vil finne at de vil bli omdirigert til en hacker styrt destinasjonsside samt deres innstillinger kan endres – standard nettside, online søkemotoren samt nye faner nettside.

Mtxlegih.exe: Analyse

The Mtxlegih.exe malware is a timeless instance of a cryptocurrency miner which depending on its configuration can trigger a variety of dangerous actions. Its main goal is to execute intricate mathematical tasks that will certainly benefit from the available system sources: prosessor, GPU, minne og harddisk plass. The method they work is by connecting to a special web server called mining swimming pool from where the required code is downloaded. Så snart en av oppgavene er lastet ned, startes den med en gang, tallrike eksempler kan utføres på en gang. When a given job is finished an additional one will be downloaded and install in its place and the loop will proceed up until the computer system is powered off, infeksjonen fjernes eller en annen sammenlignbar anledning oppstår. Kryptovaluta vil bli kompensert for den kriminelle kontrollerne (hacking team eller en enkelt hacker) rett til sine budsjetter.

A harmful feature of this classification of malware is that samples like this one can take all system resources as well as almost make the victim computer system pointless till the hazard has been completely removed. A lot of them include a relentless installment which makes them truly challenging to get rid of. Disse kommandoene vil selvfølgelig gjøre endringer i oppstartsalternativer, setup documents and also Windows Registry values that will certainly make the Mtxlegih.exe malware begin automatically when the computer system is powered on. Accessibility to recuperation food selections and also choices may be obstructed which renders lots of manual removal guides almost pointless.

This particular infection will configuration a Windows solution for itself, adhering to the conducted protection analysis ther following activities have actually been observed:

. During the miner operations the associated malware can link to currently running Windows services and third-party set up applications. By doing so the system managers may not observe that the resource lots comes from a different procedure.

| Navn | Mtxlegih.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Mtxlegih.exe |

These kind of malware infections are especially reliable at accomplishing advanced commands if set up so. They are based upon a modular framework permitting the criminal controllers to orchestrate all kinds of harmful habits. Blant de prominente eksemplene er endring av Windows-registeret – adjustments strings associated by the os can create severe performance interruptions as well as the inability to access Windows services. Depending on the range of changes it can likewise make the computer completely unusable. On the other hand adjustment of Registry worths belonging to any type of third-party mounted applications can sabotage them. Some applications may stop working to release entirely while others can all of a sudden stop working.

This particular miner in its present variation is concentrated on mining the Monero cryptocurrency including a customized variation of XMRig CPU mining engine. If the projects verify effective after that future versions of the Mtxlegih.exe can be released in the future. Ettersom skadelig programvare bruker programvaremottak for å infisere målverter, det kan være en del av en usikker samtidig infeksjon med ransomware samt trojanere.

Removal of Mtxlegih.exe is strongly recommended, considering that you run the risk of not just a huge electricity expense if it is operating on your PC, but the miner may additionally perform various other unwanted tasks on it and even harm your PC permanently.

Mtxlegih.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Mtxlegih.exe

SKRITT 5. Mtxlegih.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Mtxlegih.exe

Hvor å forhindre din PC blir infisert med “Mtxlegih.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Mtxlegih.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Mtxlegih.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Mtxlegih.exe”.