En ny, really harmful cryptocurrency miner infection has been spotted by safety researchers. den malware, kalt KBDKYR.exe kan forurense target lider ved hjelp av et utvalg av fremgangsmåter. The main idea behind the KBDKYR.exe miner is to utilize cryptocurrency miner tasks on the computer systems of sufferers in order to obtain Monero symbols at targets expense. The result of this miner is the raised power expenses as well as if you leave it for longer periods of time KBDKYR.exe may also damage your computers elements.

KBDKYR.exe: distribusjonsmetoder

De KBDKYR.exe malware bruksområder 2 fremtredende tilnærminger som brukes til å forurense datasystem mål:

- Nyttelast Levering bruke Prior Infeksjoner. If an older KBDKYR.exe malware is deployed on the target systems it can immediately update itself or download a more recent version. Dette er mulig ved hjelp av det integrerte oppdatert kommando som overtar frigjørings. Dette gjøres ved å koble til en bestemt forhåndsdefinert hacker-kontrollert server som leverer malware-koden. Den nedlastede og installere infeksjonen vil helt sikkert få navnet på en Windows-løsning, så vel som å være plassert i “%Systemet% temp” plassering. Vitalegenskaper og også dokumentasjonssystemer for operativsystemet blir endret for å tillate en vedvarende og også lydløs infeksjon.

- Programvare Utnytter Program for sikkerhetsproblem. The latest variation of the KBDKYR.exe malware have been located to be brought on by the some ventures, populært anerkjent for å bli brukt i ransomware-streikene. Infeksjonene er gjort ved å målrette åpne løsninger ved hjelp av TCP-port. Angrepene er automatiserte av hackere styrt rammeverk som søker etter om porten er åpen. Hvis denne betingelsen er oppfylt, vil den sjekke tjenesten og hente informasjon angående den, bestående av alle slags variasjoner og også informasjon om arrangementet. Venturer og også fremtredende brukernavn og passordblandinger kan gjøres. Når bruken utløses mot den sårbare koden, vil gruvearbeideren absolutt bli frigjort i tillegg til bakdøren. Dette vil gi den en dobbel infeksjon.

Bortsett fra disse metodene kan andre strategier også brukes. Gruvearbeidere kan spres ved phishing-e-post som sendes engros på en SPAM-lignende måte og avhenger av sosialtekniske triks for å forvirre ofrene rett i å tro at de har mottatt en melding fra en legitim tjeneste eller selskap. Infeksjonsfilene kan enten direkte festes eller settes inn i kroppens innhold i multimedia webinnhold eller tekstkoblinger.

De skurkene kan på samme måte produsere ødeleggende destinasjonssider som kan utgjøre seg for nedlastningssider fra leverandører, programvare last ned portaler og forskjellige andre ofte tilgjengelige områder. Når de bruker lignende vises domenenavn som ekte adresser og sikkerhets- og sikkerhetssertifiseringer, kan brukerne bli overtalt til å koble seg til dem. I noen tilfeller bare åpne dem kan føre til at miner infeksjon.

En annen metode vil helt sikkert være å benytte seg av nyttelastbærere som kan spres ut ved hjelp av de ovennevnte metodene eller gjennom datadelingsnettverk, BitTorrent er bare en av en av de mest populære. Det blir ofte brukt til å distribuere både anerkjent programvare så vel som filer og også piratmateriale. To av en av de mest foretrukne leverandørene av nyttelasttjenester er følgende:

Andre teknikker som kan bli vurdert av lovbryterne inkluderer bruk av nettleserkaprere - usikre plugins som er gjort egnet med en av de mest populære nettleserne. De blir publisert til de relevante databasene med falske brukeromtaler samt utviklerkreditt. I de fleste tilfeller beskrivelsene kan inkludere skjermbilder, videoklipp i tillegg til detaljerte oppsummeringer som oppmuntrer til flotte funksjonsforbedringer og også ytelsesoptimaliseringer. Imidlertid vil oppførselen til de berørte internettlesere endre seg ved avbetaling- kunder vil oppdage at de sikkert vil bli omdirigert til en hacker-kontrollert touchdown-side, i tillegg til at innstillingene deres kan bli endret – standard nettside, søkemotor så vel som nye faner webside.

KBDKYR.exe: Analyse

The KBDKYR.exe malware is a traditional case of a cryptocurrency miner which depending upon its configuration can create a wide range of harmful actions. Hovedmålet er å utføre intrikate matematiske jobber som vil få mest mulig ut av de lett tilgjengelige systemkildene: prosessor, GPU, minne, så vel som harddiskplass. Måten de fungerer på er ved å koble til en spesiell webserver kalt mining pool hvor den etterlyste koden lastes ned. Så snart en av oppgavene er lastet ned, vil den bli startet på samme tid, mange tilfeller kan kjøres på en gang. Når en gitt jobb er fullført, blir en annen lastet ned og installert i området, og sløyfen fortsetter til datamaskinen slås av, infeksjonen er eliminert eller i en mer lik hendelse inntreffer. Kryptovaluta vil bli belønnet til de kriminelle kontrollerne (hacking team eller en enkelt hacker) direkte til sine budsjetter.

En usikker egenskap ved denne klassifiseringen av skadelig programvare er at eksempler som ligner på denne kan ta alle systemkilder, så vel som å gjøre måldatasystemet meningsløst opp til faren er fullstendig blitt kvitt. De fleste av dem inkluderer en vedvarende del som gjør dem faktisk vanskelig å bli kvitt. Disse kommandoene vil sikkert gjøre endringer i oppstartsvalg, setup data and also Windows Registry values that will make the KBDKYR.exe malware start immediately when the computer is powered on. Tilgang til rekreasjon mat valg og valg kan være hindret som gjør mange praktiske eliminering guider praktisk talt ubrukelig.

Denne visse infeksjoner vil sikkert arrangement en Windows-løsning for seg selv, oppfyllelse av den utførte beskyttelsesevalueringen som følges av aktivitetene er faktisk blitt observert:

. Under gruveoperasjonene kan den tilknyttede malware lenke til allerede kjørende Windows-løsninger og installerte applikasjoner fra tredjeparter. Ved å gjøre det, kan systemansvarlige ikke se at kildebelastningen kommer fra en annen prosess.

| Navn | KBDKYR.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove KBDKYR.exe |

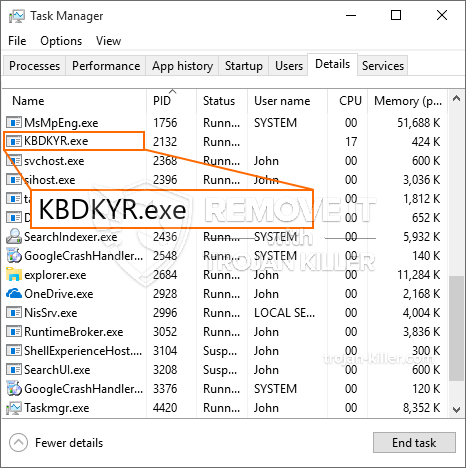

id =”83321″ juster =”aligncenter” width =”600″] KBDKYR.exe

KBDKYR.exe

These kind of malware infections are especially effective at performing innovative commands if configured so. They are based on a modular framework permitting the criminal controllers to manage all type of unsafe habits. En av de fremtredende tilfeller er endring av Windows-registeret – adjustments strings connected by the operating system can create serious efficiency disruptions and also the lack of ability to accessibility Windows solutions. Avhengig av omfanget av justeringer, kan det på samme måte gjøre datasystemet helt meningsløst. On the other hand manipulation of Registry values coming from any third-party mounted applications can sabotage them. Some applications might stop working to introduce altogether while others can unexpectedly quit working.

Denne visse miner i sin eksisterende variasjon er fokusert på gruvedrift Monero kryptovaluta består av en tilpasset variant av XMRig CPU gruvedrift motor. If the campaigns show effective after that future versions of the KBDKYR.exe can be introduced in the future. Som malware bruker programvare sårbarheter å infisere målet verter, det kan være bestanddel av en farlig samtidig infeksjon med ransomware samt trojanere.

Removal of KBDKYR.exe is highly recommended, because you take the chance of not just a large electricity costs if it is operating on your COMPUTER, yet the miner may likewise execute various other unwanted tasks on it as well as even damage your PC completely.

KBDKYR.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove KBDKYR.exe

SKRITT 5. KBDKYR.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove KBDKYR.exe

Hvor å forhindre din PC blir infisert med “KBDKYR.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “KBDKYR.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “KBDKYR.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “KBDKYR.exe”.