En helt ny, svært skadelig cryptocurrency miner-infeksjon har blitt oppdaget av sikkerhetsforskere. den malware, kalt IMG001.EXE kan forurense målet ofrene å gjøre bruk av en rekke måter. Essensen bak IMG001.EXE-gruvearbeideren er å bruke cryptocurrency-gruvearbeideroppgaver på datasystemene til mål for å skaffe Monero-symboler til målutgifter. Resultatet av denne gruvearbeideren er de økte strømregningene, og hvis du lar den stå over lengre tid, kan IMG001.EXE til og med skade datamaskinens elementer.

IMG001.EXE: distribusjonsmetoder

De IMG001.EXE malware benytter 2 fremtredende tilnærminger som er gjort bruk av forurense data mål:

- Nyttelast Levering bruke Prior Infeksjoner. Hvis en eldre skadelig programvare IMG001.EXE utgis på målsystemene, kan den umiddelbart oppgradere seg selv eller laste ned og installere en nyere versjon. Dette er mulig gjennom den integrerte oppgraderingskommandoen som henter utgivelsen. Dette gjøres ved å koble til en bestemt forhåndsdefinert hackerkontrollert server som gir skadevarekoden. Den nedlastede og installerte infeksjonen vil sikkert få navnet på en Windows-tjeneste, samt være plassert i “%Systemet% temp” plassering. Viktige egenskaper og operativsystemdokumenter blir transformert for å tillate en konsekvent så vel som rolig infeksjon.

- Programvare Utnytter Søknad om sikkerhetsproblemene. Den siste versjonen av IMG001.EXE skadelig programvare har blitt lokalisert for å være forårsaket av enkelte virksomheter, ofte anerkjent for å bli brukt i løsepengevareangrepene. Infeksjoner er gjort ved å målrette åpne tjenester ved hjelp av TCP-port. Overfallene er automatiserte av hackere styrt struktur som vender opp om porten er åpen. Hvis dette problemet er oppfylt, vil det sikkert sjekke løsningen samt hente informasjon om det, bestående av alle typer variasjoner samt konfigurasjonsdata. Utnytter og også ønsket brukernavn og passord mikser kan gjøres. Når manipulasjonen utløses kontra risikokoden, vil gruvearbeideren sikkert bli løslatt sammen med bakdøren. Dette vil gi en dobbel infeksjon.

I tillegg til disse tilnærmingene kan andre tilnærminger også benyttes. Gruvearbeidere kan spres av phishing-e-poster som sendes ut på en SPAM-lignende måte i tillegg til at de er avhengige av sosiale designmetoder for å forvirre pasientene rett til å tro at de har fått en melding fra en legitim tjeneste eller virksomhet. Virusfilene kan enten festes direkte eller plasseres i kroppskomponentene i multimedieinnhold eller tekstnettlenker.

Gjerningsmennene kan på samme måte utvikle destruktive landingssider som kan føre til at leverandøren laster ned og installerer sider, nedlastingsportaler for programvare og andre områder som regelmessig åpnes. Når de bruker lignende domene som legitime adresser og også beskyttelsessertifiseringer, kan kundene bli presset rett inn i kontakt med dem. I mange tilfeller bare åpne dem kan aktivere miner infeksjon.

En annen tilnærming ville være å bruke nyttelastbærere som kan spres ut ved å bruke de ovennevnte teknikkene eller ved å bruke datadelingsnettverk, BitTorrent er bare en av en av de mest fremtredende. Det brukes regelmessig for å spre både ekte programvare og filer samt piratnettinnhold. 2 av de mest populære hale tjenesteytere er følgende:

Ulike andre tilnærminger som kan vurderes av de kriminelle består i å bruke nettleserkaprere - farlige plugins som er laget egnet med de mest populære nettleserne. De sendes til de aktuelle databasene med falske kundeanmeldelser og designerlegitimasjon. I mange tilfeller kan sammendraget inneholde skjermbilder, videoer samt intrikate sammendrag tiltalende utmerket funksjonsforbedringer og også effektivitetsoptimaliseringer. Ved installasjon vil imidlertid oppførselen til de berørte nettleserne endres- enkeltpersoner vil sikkert finne at de vil bli omdirigert til en hackerkontrollert destinasjonsside, og oppsettene deres kan også bli endret – standard startside, søkemotor samt helt nye faner nettside.

IMG001.EXE: Analyse

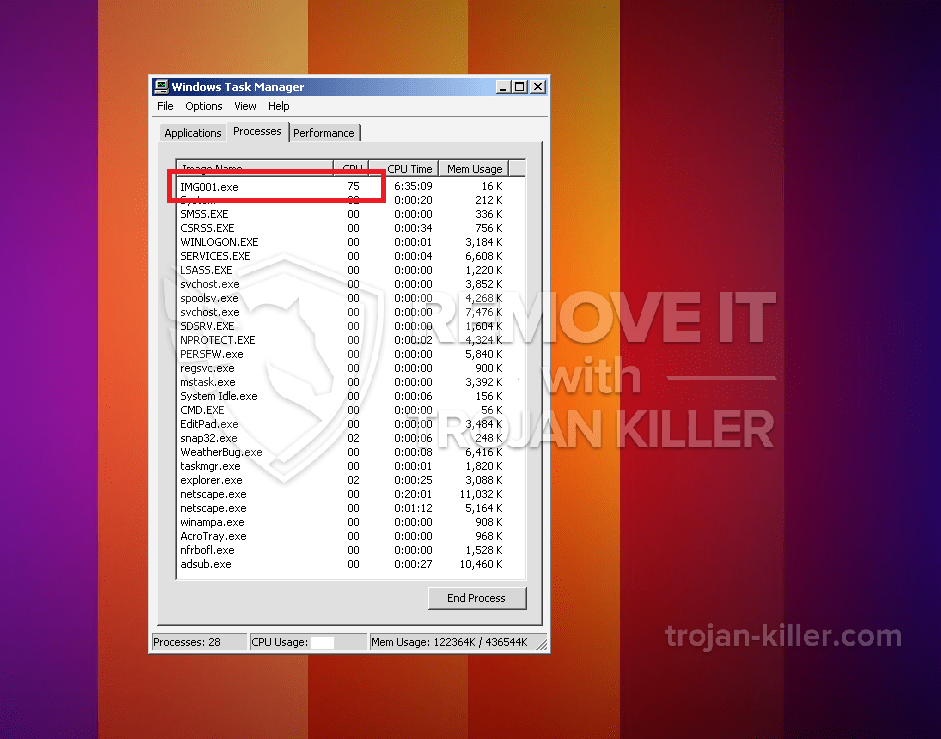

IMG001.EXE malware er en tradisjonell situasjon for en kryptovaluta-gruvearbeider som avhengig av arrangementet kan skape en rekke utrygge aktiviteter. Dets viktigste mål er å utføre komplekse matematiske jobber som absolutt vil gjøre mest mulig ut av de tilgjengelige systemressursene: prosessor, GPU, minne samt harddiskområdet. Midlene de opererer er ved å koble til en unik webserver kalt mining pool hvor den nødvendige koden lastes ned. Så snart jobbene er lastet ned vil den helt sikkert bli startet samtidig, flere forekomster kan utføres på en gang. Når en tilbudt oppgave er fullført, vil en annen lastes ned og installeres på sin plassering og løkken fortsetter til datamaskinen er slått av, infeksjonen blir fjernet eller en mer sammenlignbar hendelse oppstår. Kryptovaluta vil bli kompensert for den kriminelle kontrollerne (hacking team eller en enslig hacker) direkte til sine vesker.

Et farlig kjennetegn ved denne gruppen malware er at eksempler som denne kan ta alle systemkilder og også nesten gjøre måldatasystemet ubrukelig til risikoen er helt eliminert. Mange av dem inkluderer en nådeløs avbetaling som gjør dem virkelig vanskelige å eliminere. Disse kommandoene vil foreta justeringer for å starte opp alternativer, oppsettdata og Windows-registerverdier som vil få skadelig programvare IMG001.EXE til å starte automatisk så snart datamaskinen slås på. Tilgang til utvinning-menyer og alternativer kan hindres, noe som gjør mange praktiske eliminasjonsguider praktisk talt verdiløse.

Denne spesielle infeksjonen ordner en Windows-tjeneste for seg selv, i samsvar med den gjennomførte sikkerhetsevalueringen har følgende handlinger blitt observert:

. Under gruvedriftens operasjoner kan den koblede skadelige programvaren knyttes til allerede kjørte Windows-løsninger og også tredjepartsmonterte applikasjoner. Ved å gjøre det kan det hende at systemansvarlige ikke ser at ressurspartiene kommer fra en annen prosedyre.

| Navn | IMG001.EXE |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å oppdage og fjerne IMG001.EXE |

id =”81608″ juster =”aligncenter” width =”600″] IMG001.EXE

IMG001.EXE

Denne typen malware-infeksjoner er spesielt pålitelige til å utføre avanserte kommandoer hvis de er konfigurert slik. De er basert på et modulært rammeverk som lar de kriminelle kontrollørene håndtere alle slags farlige handlinger. En av de populære eksemplene er endring av Windows-registeret – modifikasjonsstrenger knyttet til operativsystemet kan skape alvorlige effektivitetsforstyrrelser og også mangel på mulighet for tilgjengelighet til Windows-løsninger. Avhengig av omfanget av justeringer kan det i tillegg gjøre datasystemet helt ubrukelig. På den annen side kan justering av registerverdier som kommer fra tredjepartsmonterte applikasjoner undergrave dem. Noen applikasjoner kan ikke komme til å starte helt, mens andre plutselig kan slutte å fungere.

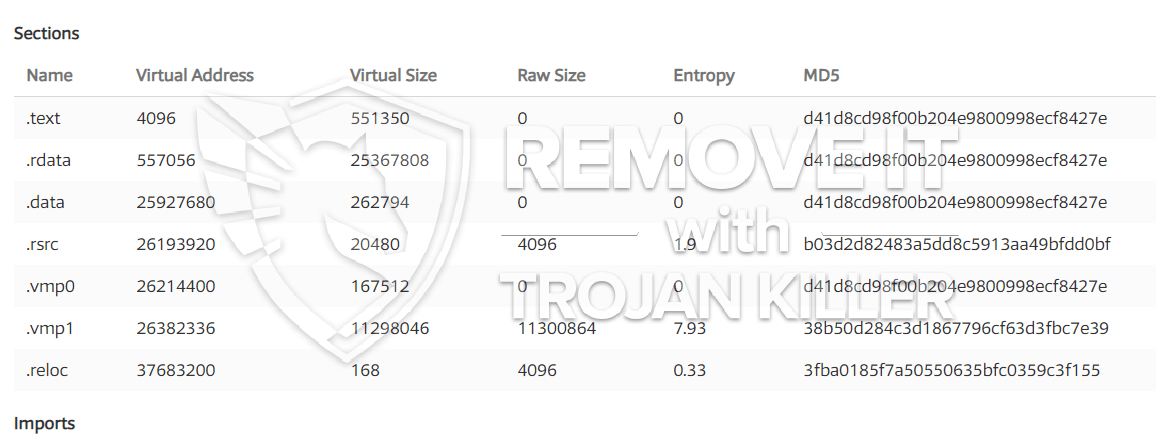

Denne spesifikke gruvearbeideren i sin eksisterende variant er fokusert på å trekke ut Monero-kryptovalutaen inkludert en modifisert versjon av XMRig CPU-gruvemotoren. Hvis kampanjene viser seg vellykket etter det, kan fremtidige versjoner av IMG001.EXE lanseres i fremtiden. Siden skadelig programvare bruker mottakelighet for programvare for å forurense målverter, det kan være en del av en farlig saminfeksjon med ransomware og trojanere.

Eliminering av IMG001.EXE anbefales sterkt, gitt at du tar sjansen på ikke bare en stor strømutgift hvis det fungerer på DATAMASKINEN din, men gruvearbeideren kan også utføre andre uønskede aktiviteter på den og til og med skade PC-en din permanent.

IMG001.EXE fjerningsprosess

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” knappen for å fjerne IMG001.EXE

SKRITT 5. IMG001.EXE fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for å fjerne IMG001.EXE

Hvor å forhindre din PC blir infisert med “IMG001.EXE” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “IMG001.EXE”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “IMG001.EXE”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “IMG001.EXE”.