En helt ny, extremely hazardous cryptocurrency miner infection has been discovered by security researchers. den malware, kalt Iexplorer.exe kan forurense target lider benytter et utvalg av fremgangsmåter. The main idea behind the Iexplorer.exe miner is to use cryptocurrency miner activities on the computer systems of victims in order to obtain Monero tokens at targets expense. The result of this miner is the raised power costs and if you leave it for longer time periods Iexplorer.exe might also damage your computers components.

Iexplorer.exe: distribusjonsmetoder

De Iexplorer.exe malware bruker to foretrukne tilnærminger som brukes til å forurense datamaskinmål:

- Nyttelast Levering via Tidligere infeksjoner. If an older Iexplorer.exe malware is deployed on the victim systems it can automatically upgrade itself or download a more recent version. Dette er gjennomførbart ved hjelp av den integrerte oppgraderingskommandoen som anskaffer lanseringen. Dette gjøres ved å koble til en bestemt forhåndsdefinert hacker-kontrollert server som leverer malware-koden. Den lastet ned og installere infeksjon vil sikkert få navnet på en Windows-løsning og også plasseres i “%Systemet% temp” sted. Important residential or commercial properties as well as operating system setup documents are changed in order to allow a consistent as well as silent infection.

- Utnytter programvare for sikkerhetsproblem. The most current version of the Iexplorer.exe malware have actually been found to be brought on by the some exploits, kjent forstås energi for oppbevaring i Ransomware angrepene. Infeksjonene er gjort ved å målrette åpne løsninger via TCP-port. Angrepene er automatiserte av hackere styrt struktur som søker ut om porten er åpen. If this problem is satisfied it will certainly check the service and also fetch info concerning it, including any version and also setup data. Ventures and preferred username as well as password mixes might be done. When the make use of is set off versus the vulnerable code the miner will certainly be released along with the backdoor. Dette vil sikkert gi en dobbel infeksjon.

Aside from these approaches various other approaches can be made use of also. Miners can be dispersed by phishing emails that are sent wholesale in a SPAM-like fashion as well as depend upon social engineering methods in order to puzzle the targets right into thinking that they have received a message from a genuine solution or company. The infection files can be either directly affixed or put in the body components in multimedia web content or text links.

The crooks can also create destructive touchdown web pages that can impersonate supplier download and install web pages, software download portals and also other regularly accessed areas. When they use similar appearing domain to reputable addresses and safety and security certificates the users may be coerced right into connecting with them. I noen tilfeller bare åpne dem kan utløse miner infeksjon.

One more approach would be to use haul providers that can be spread out utilizing the above-mentioned techniques or through data sharing networks, BitTorrent er bare ett av de mest populære. It is frequently utilized to disperse both reputable software application and files as well as pirate content. To av en av de mest foretrukne nyttelastbærerne er følgende:

Various other techniques that can be taken into consideration by the wrongdoers include the use of browser hijackers -harmful plugins which are made suitable with the most popular internet browsers. They are published to the relevant databases with fake customer evaluations and developer qualifications. Ofte sammendragene kan inkludere skjermbilder, video clips and also fancy summaries appealing great function enhancements and also efficiency optimizations. Nonetheless upon installment the behavior of the affected browsers will change- individuals will certainly find that they will be rerouted to a hacker-controlled landing web page and also their settings may be altered – standard startside, online søkemotor og splitter nye faner siden.

Iexplorer.exe: Analyse

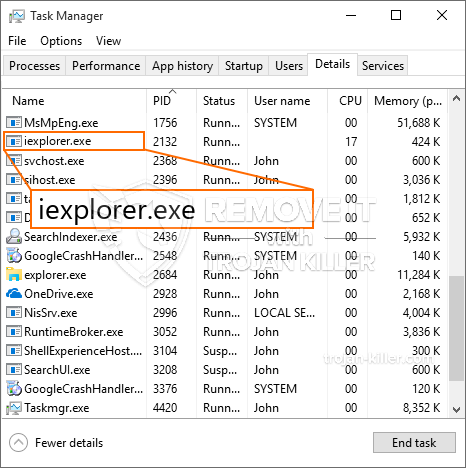

The Iexplorer.exe malware is a traditional case of a cryptocurrency miner which depending on its configuration can trigger a wide range of harmful activities. Hovedmålet er å gjøre intrikate matematiske oppgaver som vil gjøre bruk av de tilbudte systemkildene: prosessor, GPU, minne samt harddisk område. The method they operate is by connecting to an unique web server called mining pool from where the called for code is downloaded and install. Så raskt som en av oppgavene blir lastet ned det vil sikkert være i gang med en gang, flere omstendigheter kan utføres så snart. When a provided task is finished another one will be downloaded in its area and also the loophole will proceed until the computer system is powered off, infeksjonen blir kvitt eller en annen sammenlignbar anledning finner sted. Kryptovaluta vil sikkert bli kompensert for den kriminelle kontrollerne (hacking gruppe eller en enkelt cyberpunk) direkte til sine lommebøker.

A dangerous attribute of this category of malware is that examples like this one can take all system resources and also virtually make the target computer pointless till the hazard has actually been totally removed. A lot of them include a persistent installment which makes them really tough to get rid of. Disse kommandoene vil sikkert gjøre endringer i oppstartsvalg, configuration documents as well as Windows Registry values that will make the Iexplorer.exe malware begin instantly as soon as the computer system is powered on. Accessibility to recuperation menus and also alternatives may be obstructed which provides several manual removal overviews almost worthless.

Denne spesifikke infeksjonen vil konfigurere en Windows-løsning for seg selv, following the carried out security analysis ther adhering to actions have been observed:

. During the miner procedures the connected malware can connect to currently running Windows solutions as well as third-party set up applications. By doing so the system managers might not discover that the source load originates from a different procedure.

| Navn | Iexplorer.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Iexplorer.exe |

Denne typen malware-infeksjoner er spesielt effektive til å utføre sofistikerte kommandoer hvis de er konfigurert slik. De er basert på et modulært rammeverk som tillater de kriminelle kontrollørene å håndtere alle slags farlige vaner. En av de fremtredende tilfeller er endring av Windows-registeret – modifikasjonsstrenger knyttet til operativsystemet kan skape betydelige ytelsesforstyrrelser og også mangel på tilgang til Windows-tjenester. Å stole på omfanget av endringer kan i tillegg gjøre datasystemet helt meningsløst. På den annen side kan kontroll over registerverdier som kommer fra alle typer tredjepartsmonterte applikasjoner undergrave dem. Noen programmer kan slutte å fungere for å introdusere helt, mens andre uventet kan slutte å fungere.

Denne bestemte gruvearbeideren i sin eksisterende variant er konsentrert om å trekke ut Monero-kryptovalutaen med en modifisert versjon av XMRig CPU-gruvemotoren. If the projects show effective then future versions of the Iexplorer.exe can be released in the future. Som malware benytter program susceptabilities å infisere målet verter, det kan være en del av en skadelig samtidig infeksjon med ransomware samt trojanere.

Removal of Iexplorer.exe is highly suggested, med tanke på at du risikerer ikke bare en enorm strømregning hvis den fungerer på DATAMASKINEN din, men gruvearbeideren kan også gjøre andre uønskede aktiviteter på den og også skade PC-en din permanent.

Iexplorer.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Iexplorer.exe

SKRITT 5. Iexplorer.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Iexplorer.exe

Hvor å forhindre din PC blir infisert med “Iexplorer.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Iexplorer.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Iexplorer.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Iexplorer.exe”.