En ny, virkelig usikre kryptovaluta miner infeksjon har blitt oppdaget av beskyttelses forskere. den malware, kalt Emulation.exe can infect target victims making use of a selection of ways. Hovedpoenget bak Emulation.exe miner er å bruke kryptovaluta miner aktiviteter på datasystemene til ofre for å få Monero symboler på mål’ utgifter. The outcome of this miner is the elevated electricity bills and also if you leave it for longer amount of times Emulation.exe may even damage your computer’s parts.

Emulation.exe: distribusjonsmetoder

De Emulation.exe malware gjør bruk av 2 fremtredende metoder som brukes til å forurense datamål:

- Nyttelast Levering via Tidligere infeksjoner. If an older Emulation.exe malware is deployed on the target systems it can instantly update itself or download a more recent version. This is possible by means of the built-in update command which gets the launch. Dette gjøres ved å koble til en spesifikk forhåndsdefinert hackerkontrollert webserver som leverer skadevarekoden. Den nedlastede og installerte infeksjonen vil få navnet på en Windows-tjeneste og plasseres i “%Systemet% temp” sted. Essential properties and running system configuration documents are transformed in order to allow a persistent and also quiet infection.

- Programvare Utnytter Program for sikkerhetsproblem. The most recent version of the Emulation.exe malware have actually been found to be caused by the some exploits, kjent for å ha blitt brukt i ransomware-angrepene. Infeksjoner er gjort ved å målrette åpne tjenester via TCP port. Overfallene er automatiserte av hackere styrt struktur som søker etter om porten er åpen. If this problem is fulfilled it will certainly scan the solution and obtain details about it, consisting of any type of variation and also setup data. Ventures og fremtredende kombinasjoner av brukernavn og passord kan gjøres. When the manipulate is triggered versus the prone code the miner will certainly be released in addition to the backdoor. Dette vil gi den en dobbel infeksjon.

I tillegg til disse tilnærmingene kan andre teknikker også brukes. Miners can be dispersed by phishing emails that are sent out wholesale in a SPAM-like fashion as well as depend upon social engineering methods in order to confuse the sufferers into believing that they have actually received a message from a legitimate solution or business. The infection data can be either straight connected or put in the body components in multimedia content or message links.

The bad guys can also produce destructive touchdown web pages that can pose supplier download web pages, software download websites and also other regularly accessed places. When they make use of comparable seeming domain names to genuine addresses and also safety certificates the individuals may be persuaded right into communicating with them. I mange tilfeller bare åpne dem kan aktivere miner infeksjon.

An additional technique would be to make use of payload carriers that can be spread utilizing the above-mentioned techniques or via documents sharing networks, BitTorrent er bare ett av de mest populære. It is regularly utilized to distribute both reputable software as well as data and pirate web content. 2 av de mest foretrukne leverandørene av nyttelasttjenester er følgende:

Other techniques that can be taken into consideration by the offenders consist of making use of browser hijackers -dangerous plugins which are made compatible with the most prominent web browsers. They are submitted to the pertinent repositories with phony customer testimonials and also developer qualifications. I mange tilfeller kan sammendragene bestå av skjermbilder, videos and sophisticated summaries appealing excellent feature enhancements as well as performance optimizations. However upon installment the behavior of the affected internet browsers will certainly transform- individuals will locate that they will be rerouted to a hacker-controlled landing page as well as their setups might be changed – standard startside, Internett-søkemotor og nye faner nettside.

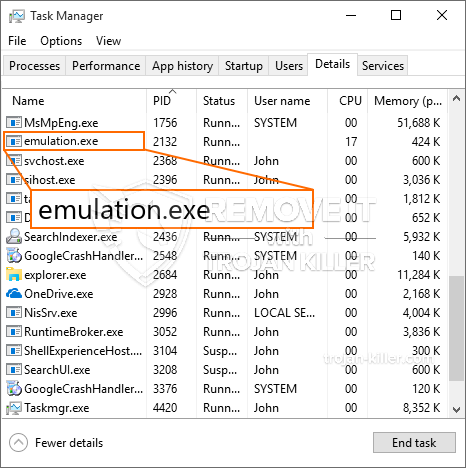

Emulation.exe: Analyse

The Emulation.exe malware is a classic situation of a cryptocurrency miner which depending on its arrangement can trigger a wide range of unsafe actions. Its main objective is to execute intricate mathematical tasks that will certainly make use of the readily available system resources: prosessor, GPU, minne, så vel som harddiskplass. The way they function is by attaching to a special web server called mining swimming pool from where the required code is downloaded and install. Så snart en av jobbene er lastet ned, vil den absolutt bli startet samtidig, flere forekomster kan utføres så snart som. When a provided task is finished another one will be downloaded and install in its area and the loophole will proceed till the computer system is powered off, infeksjonen fjernes eller et ytterligere tilsvarende hendelse inntreffer. Kryptovaluta vil bli belønnet til de kriminelle kontrollerne (hacking gruppe eller en enslig cyberpunk) direkte til sine budsjetter.

A hazardous feature of this group of malware is that examples such as this one can take all system sources and almost make the sufferer computer unusable till the risk has been entirely gotten rid of. De fleste av dem har et konsistent oppsett som gjør dem virkelig utfordrende å bli kvitt. Disse kommandoene vil sikkert gjøre justeringer i oppstartsalternativer, arrangement files as well as Windows Registry values that will make the Emulation.exe malware beginning immediately once the computer is powered on. Access to recovery menus as well as alternatives may be obstructed which renders lots of manual elimination overviews almost useless.

Denne infeksjonen vil sikkert konfigurasjons en Windows-løsning for seg selv, overholdelse av den gjennomførte sikkerhets- og sikkerhetsevalueringen, og følgende handlinger har faktisk blitt observert:

. Under gruveprosedyrene kan den tilknyttede skadelige programvaren knytte seg til allerede kjørte Windows-løsninger og tredjeparts konfigureringsprogrammer. By doing so the system administrators might not discover that the source load originates from a different procedure.

| Navn | Emulation.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Emulation.exe |

Disse slags malware infeksjoner er spesielt pålitelig til å utføre avanserte kommandoer hvis satt opp slik at. De er basert på et modulært rammeverk som muliggjør den kriminelle kontrollere for å administrere alle typer farlige handlinger. En av de foretrukne tilfeller er endring av Windows-registeret – modifikasjoner strenger forbindelse med operativsystemet kan utløse store effektivitets forstyrrelser og også den manglende tilgang til Windows løsninger. Stole på rekke modifikasjoner det kan også gjøre datamaskinen helt meningsløst. På de ulike derimot manipulering av register worths kommer fra alle typer tredjepartsinstallerte programmer kan sabotere dem. Noen programmer kan unnlate å innføre helt, mens andre kan uventet slutter å virke.

Denne spesifikke miner i sin nåværende variant er fokusert på å ekstrahere Monero kryptovaluta som består av en modifisert versjon av XMRig CPU gruvedrift motoren. If the campaigns show successful then future variations of the Emulation.exe can be introduced in the future. Som malware bruker programvare sårbarheter å infisere målet verter, det kan være en del av en skadelig samtidig infeksjon med ransomware og også trojanere.

Removal of Emulation.exe is strongly recommended, siden du ta sjansen på å ikke bare en stor strømregningen hvis det kjører på datamaskinen, men miner kan i tillegg utføre diverse andre uønskede aktiviteter på det, og også med skade datamaskinen permanent.

Emulation.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Emulation.exe

SKRITT 5. Emulation.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Emulation.exe

Hvor å forhindre din PC blir infisert med “Emulation.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Emulation.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Emulation.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Emulation.exe”.