En helt ny, ekstremt farlig cryptocurrency miner virus er faktisk blitt identifisert av sikkerhets- og sikkerhetsforskere. den malware, kalt dllhost.exe kan forurense target ofre noe som gjør bruk av en rekke forskjellige fremgangsmåter. Hovedideen bak Dllhost.exe gruvearbeideren er å bruke cryptocurrency gruvearbeideroppgaver på datamaskiner til ofre for å få Monero-symboler på måls bekostning.. Sluttresultatet av denne gruvearbeideren er de forhøyede strømregningene, og hvis du lar det ligge i lengre perioder, kan Dllhost.exe også skade datamaskinens systemkomponenter.

dllhost.exe: distribusjonsmetoder

De dllhost.exe skadelig benytter to foretrukne fremgangsmåter som anvendes for å forurense datasystem mål:

- Nyttelast Levering via Tidligere infeksjoner. Hvis en eldre Dllhost.exe-malware er distribuert på målsystemene, kan den øyeblikkelig oppdatere seg selv eller laste ned en nyere variant. Dette er mulig via den integrerte oppgraderingskommandoen som skaffer utgivelsen. Dette gjøres ved å koble til en viss forhåndsdefinert hacker styrt server som leverer den skadelige koden. Det nedlastede og installerende viruset vil sikkert få navnet på en Windows-løsning og også være plassert i “%Systemet% temp” område. Vitale boligeiendommer og også kjørende systemordningsdokumenter endres for å tillate en jevn og rolig infeksjon.

- Utnytter programvare for sikkerhetsproblem. Den mest aktuelle varianten av Dllhost.exe malware har funnet å være forårsaket av noen ventures, mye forstått for å bli brukt i ransomware-streikene. Infeksjoner er gjort ved å målrette åpne tjenester ved hjelp av TCP-port. Angrepene er automatiserte av hackere styrt struktur som vender opp om porten er åpen. Hvis dette problemet blir oppfylt, vil det sikkert skanne løsningen og også gjenopprette informasjon om det, inkludert alle versjoner samt konfigurasjonsinformasjon. Ventures og også fremtredende kombinasjoner av brukernavn og passord kan gjøres. Når manipulasjonen er aktivert mot risikokoden, vil gruvearbeideren sikkert bli distribuert sammen med bakdøren. Dette vil sikkert gi en dobbel infeksjon.

Bortsett fra disse metodene kan det også benyttes forskjellige andre tilnærminger. Gruvearbeidere kan distribueres ved phishing-e-poster som blir sendt ut i bulk på en SPAM-lignende måte, og som også er avhengige av sosialtekniske metoder for å pusle ofrene til å tro at de har mottatt en melding fra en legit løsning eller selskap. Infeksjonsdataene kan enten rett festes eller settes inn i kroppsmaterialet i multimedia webinnhold eller tekstkoblinger.

De skurkene kan på samme måte utvikle skadelige berøringssider som kan utgjøre seg for nedlastningssider fra leverandører, laste ned nettsteder og andre ofte tilgjengelige steder. Når de bruker sammenlignbare tilsynelatende domenenavn med legit adresser og beskyttelsesattester, kan individene bli tvunget til å koble seg til dem. Noen ganger bare åpne dem kan utløse miner infeksjon.

En annen metode vil absolutt være å benytte nyttelastbærere som kan spres ved å bruke de ovennevnte tilnærminger eller ved å bruke datadelingsnettverk, BitTorrent er bare en av de mest foretrukne. Det brukes jevnlig til å distribuere både legitimt program og filer og piratmateriale. To av de mest foretrukne tilbydere av transporttjenester er følgende:

Ulike andre teknikker som lovbryterne kan tenke på, består av å bruke nettleserkaprere - farlige plugins som er gjort kompatible med en av de mest populære nettleserne.. De blir lastet opp til de relevante depotene med falske individuelle attester og programmererbevis. I de fleste tilfeller kan beskrivelsene bestå av skjermbilder, videoklipp samt sofistikerte beskrivelser som appellerer til fantastiske attributtforbedringer og ytelsesoptimaliseringer. Ikke desto mindre vil oppførselen til de berørte nettlesere absolutt forandre seg ved avbetaling- enkeltpersoner vil sikkert finne at de sikkert vil bli omdirigert til en hacker-kontrollert destinasjonswebside, så vel som at innstillingene deres kan endres – standard nettside, Internett-søkemotor, og også helt nye faner siden.

dllhost.exe: Analyse

Dllhost.exe-malware er et klassisk tilfelle av en cryptocurrency-gruvearbeider, som avhengig av dens konfigurasjon kan utløse en rekke skadelige handlinger. Det primære målet er å utføre intrikate matematiske jobber som vil dra nytte av de tilgjengelige systemkildene: prosessor, GPU, minne samt harddiskområdet. Måten de opererer på er ved å knytte seg til en spesiell server som heter mining pool hvor den nødvendige koden lastes ned. Så snart blant oppgavene blir lastet det vil bli startet på samme tid, flere forhold kan kjøres på en gang. Når en oppgave er fullført, vil en annen lastes ned på sin plassering, og løkken vil fortsette til datamaskinen er slått av, infeksjonen elimineres eller en annen sammenlignbar anledning finner sted. Kryptovaluta vil deles ut til de kriminelle kontrollerne (hacking team eller en enslig hacker) direkte til sine lommebøker.

Et farlig attributt for denne klassifiseringen av skadelig programvare er at prøver som ligner på denne kan ta alle systemressursene og praktisk talt gjøre datamaskinen til offer ubrukelig til faren er fullstendig eliminert. Mange av dem inkluderer en jevn installasjon som gjør dem faktisk vanskelig å bli kvitt. Disse kommandoene vil gjøre endringer for å starte opp alternativer, ordningsdata og også Windows-registerverdier som gjør at Dllhost.exe skadelig programvare starter automatisk så snart datasystemet er slått på. Tilgang til valg av helbredende mat og alternativer kan blokkeres, noe som gjør at manuelle guider for manuell eliminering er praktisk talt ubrukelige.

Denne spesifikke infeksjonen vil sikkert sette opp en Windows-tjeneste for seg selv, i samsvar med den utførte sikkerhetsanalysen er følgende handlinger faktisk blitt observert:

. Under gruveprosedyrene kan den tilknyttede skadelige programvaren koble seg til Windows-tjenester som for øyeblikket kjører, og også installerte applikasjoner fra tredjepart. Ved å gjøre det kan det hende at systemadministratorene ikke observerer at ressurspartiene stammer fra en egen prosess.

| Navn | dllhost.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å oppdage og fjerne Dllhost.exe |

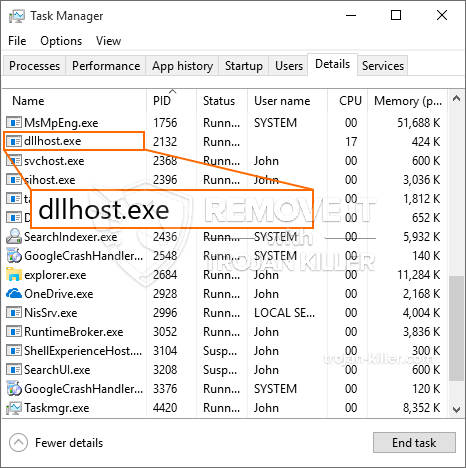

id =”82628″ juster =”aligncenter” width =”600″] dllhost.exe

dllhost.exe

Denne typen malware-infeksjoner er spesielt pålitelige når de utfører avanserte kommandoer hvis de er konfigurert slik. De er basert på en modulær struktur som lar kriminelle kontrollører koordinere alle slags usikre handlinger. En av de fremtredende tilfeller er endring av Windows-registeret – justeringer strenger koblet av os kan utløse alvorlige effektivitetsavbrudd og manglende tilgang til Windows-tjenester. Avhengig av omfanget av justeringer kan det i tillegg gjøre datamaskinen helt meningsløs. På den annen side kan kontroll av registerverdier som tilhører alle slags tredjepartsmonterte applikasjoner sabotere dem. Noen applikasjoner kan slutte å jobbe for å starte helt, mens andre uventet kan slutte å jobbe.

Denne bestemte gruvearbeideren i sin eksisterende versjon er fokusert på å trekke ut Monero cryptocurrency som inneholder en tilpasset variant av XMRig CPU gruvemotor. Hvis kampanjene viser seg vellykkede, kan fremtidige varianter av Dllhost.exe lanseres i fremtiden. Ettersom skadelig programvare bruker programvaremottak for å infisere målverter, det kan være en del av en skadelig samtidig infeksjon med ransomware og også trojanere.

Fjerning av Dllhost.exe anbefales sterkt, med tanke på at du tar sjansen på ikke bare en stor strømregning hvis den kjører på DATAMASKINEN, men gruvearbeideren kan også gjøre forskjellige andre uønskede aktiviteter på den og også skade PCen din fullstendig.

Dllhost.exe fjerningsprosess

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” for å fjerne Dllhost.exe

SKRITT 5. Dllhost.exe fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for å fjerne Dllhost.exe

Hvor å forhindre din PC blir infisert med “dllhost.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “dllhost.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “dllhost.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “dllhost.exe”.