En ny, svært usikre kryptovaluta miner viruset har faktisk blitt identifisert av sikkerhetsforskere. den malware, kalt Check.exe kan forurense målet ofrene å gjøre bruk av en rekke måter. Hovedpoenget bak Check.exe miner er å ansette kryptovaluta miner aktiviteter på datamaskinene til mål for å skaffe Monero Merker på mål kostnad. The outcome of this miner is the elevated power bills as well as if you leave it for longer time periods Check.exe might even damage your computers elements.

Check.exe: distribusjonsmetoder

De Check.exe malware uses two popular techniques which are utilized to contaminate computer targets:

- Nyttelast Levering gjennom Tidligere infeksjoner. If an older Check.exe malware is deployed on the victim systems it can automatically update itself or download and install a newer version. Dette er mulig gjennom den integrerte oppdateringskommandoen som anskaffer lanseringen. Dette gjøres ved å koble til en viss forhåndsdefinert hacker styrt server som gir den skadelige koden. The downloaded virus will certainly get the name of a Windows service as well as be placed in the “%Systemet% temp” sted. Crucial homes as well as running system arrangement data are transformed in order to allow a relentless as well as quiet infection.

- Utnytter programvare for sikkerhetsproblem. The most recent variation of the Check.exe malware have actually been located to be caused by the some exploits, kjent for å bli brukt i de ransomware angrep. Infeksjoner er gjort ved å målrette åpne løsninger ved hjelp av TCP-port. Angrepene er automatiserte av hackere styrt struktur som søker etter om porten er åpen. If this problem is met it will certainly check the solution and obtain information about it, including any kind of version and setup information. Utnytter og fremtredende brukernavn og også passord mikser kan gjøres. When the exploit is set off against the susceptible code the miner will be released along with the backdoor. Dette vil sikkert presentere en dobbelinfeksjon.

Besides these techniques other methods can be utilized also. Miners can be distributed by phishing e-mails that are sent in bulk in a SPAM-like way as well as depend upon social design tricks in order to perplex the victims right into thinking that they have actually received a message from a legitimate service or company. The infection data can be either directly affixed or placed in the body contents in multimedia material or text web links.

The wrongdoers can additionally create malicious touchdown web pages that can pose vendor download web pages, software program download portals and various other frequently accessed locations. When they utilize similar appearing domain to legit addresses and safety and security certificates the users may be pushed into engaging with them. Noen ganger bare åpne dem kan sette av miner infeksjon.

Another method would certainly be to make use of payload carriers that can be spread making use of the above-mentioned approaches or using file sharing networks, BitTorrent er blant de mest fremtredende. It is frequently utilized to distribute both legit software program as well as files and pirate web content. Two of one of the most popular haul carriers are the following:

Various other approaches that can be thought about by the offenders include making use of browser hijackers -hazardous plugins which are made compatible with one of the most popular web browsers. They are uploaded to the appropriate databases with fake individual evaluations and also programmer credentials. Ofte sammendragene kan inkludere skjermbilder, videos as well as fancy descriptions encouraging great attribute enhancements and performance optimizations. However upon setup the actions of the affected browsers will certainly alter- individuals will locate that they will be redirected to a hacker-controlled landing web page and their setups could be changed – standard nettside, Internett-søkemotor, og også helt nye faner siden.

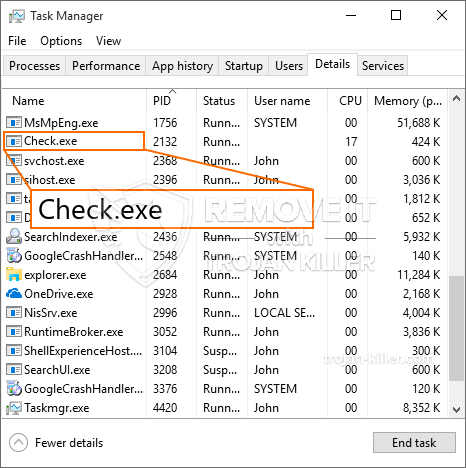

Check.exe: Analyse

The Check.exe malware is a traditional case of a cryptocurrency miner which relying on its configuration can create a variety of hazardous activities. Hovedmålet er å utføre intrikate matematiske jobber som absolutt vil bruke de tilbudte systemressursene: prosessor, GPU, minne samt harddisk område. Metoden de jobber er ved å koble til en spesiell webserver kalt mining pool hvor den nødvendige koden lastes ned og installeres. Så snart blant oppgavene blir lastet det vil bli startet på samme tid, flere forekomster kan kjøres på en gang. Når en gitt oppgave er ferdig, blir en annen lastet ned og installert i området, og smutthullet vil fortsette til datamaskinen slås av., infeksjonen fjernes eller et ytterligere lignende anledning skjer. Kryptovaluta vil sikkert deles ut til de kriminelle kontrollerne (hacking team eller en enkelt cyberpunk) direkte til sine vesker.

Et skadelig trekk ved denne klassifiseringen av skadelig programvare er at eksempler som ligner på denne kan ta alle systemressurser og også praktisk talt gjøre offerets datasystem meningsløst til faren er helt fjernet. Mange av dem har en jevn avbetaling som gjør dem faktisk vanskelige å fjerne. Disse kommandoene vil sikkert gjøre endringer i oppstartsvalg, configuration data and Windows Registry values that will certainly make the Check.exe malware begin immediately once the computer is powered on. Tilgjengelighet til rekreasjon matvalg og alternativer kan bli blokkert, noe som gjør mange hånddrevne eliminasjonsguider praktisk talt ubrukelige.

Denne spesifikke infeksjonen vil ordningen en Windows-tjeneste for seg selv, å følge den utførte sikkerhetsanalysen der følgende aktiviteter er observert:

. Under gruvearbeidsprosedyrene kan den tilknyttede skadelige programvaren koble seg til Windows-løsninger og installerte applikasjoner fra tredjeparter. Ved å gjøre dette kan systemansvarlige ikke observere at kildelottene stammer fra en annen prosess.

| Navn | Check.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Check.exe |

These kind of malware infections are especially efficient at carrying out advanced commands if set up so. They are based upon a modular framework enabling the criminal controllers to coordinate all kinds of dangerous actions. Blant de prominente eksemplene er endring av Windows-registeret – alterations strings associated by the os can trigger major efficiency disruptions and the inability to accessibility Windows solutions. Depending on the scope of changes it can also make the computer system totally unusable. On the other hand control of Registry worths belonging to any third-party mounted applications can sabotage them. Some applications may fall short to launch completely while others can all of a sudden quit working.

This specific miner in its current variation is concentrated on mining the Monero cryptocurrency including a modified variation of XMRig CPU mining engine. If the campaigns prove successful after that future versions of the Check.exe can be introduced in the future. Siden skadelig programvare bruker programvaremottak for å forurense målverter, det kan være en del av en farlig samtidig infeksjon med ransomware samt trojanere.

Removal of Check.exe is highly suggested, considering that you take the chance of not only a large power costs if it is operating on your PC, yet the miner may also carry out other undesirable tasks on it and also harm your COMPUTER completely.

Check.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Check.exe

SKRITT 5. Check.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Check.exe

Hvor å forhindre din PC blir infisert med “Check.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Check.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Check.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Check.exe”.