En ny, ekstremt skadelig kryptovaluta-gruvevirus har blitt identifisert av sikkerhetsforskere. den malware, kalt AppService.exe can infect target victims using a variety of ways. Essensen bak AppService.exe-gruvearbeideren er å bruke kryptovalutaoppgaver på datamaskiner til ofre for å få Monero-tokens til kostnad for pasienter. The end result of this miner is the elevated power expenses as well as if you leave it for longer time periods AppService.exe may even harm your computers parts.

AppService.exe: distribusjonsmetoder

De AppService.exe malware benytter 2 fremtredende tilnærminger som brukes for å forurense datamål:

- Nyttelast Levering via Tidligere infeksjoner. If an older AppService.exe malware is deployed on the victim systems it can automatically upgrade itself or download and install a more recent variation. Dette er mulig ved bruk av den integrerte oppgraderingskommandoen som skaffer utgivelsen. Dette gjøres ved å koble til en viss forhåndsdefinert hacker styrt server som gir den skadelige koden. Det nedlastede og installerende viruset vil skaffe seg navnet på en Windows-tjeneste og også bli lagt inn i “%Systemet% temp” plassering. Viktige bolig- eller kommersielle eiendommer og oppsettdata for operativsystemet endres for å tillate en jevn og lydløs infeksjon.

- Programvare Utnytter Søknad om sikkerhetsproblemene. The latest variation of the AppService.exe malware have been located to be triggered by the some exploits, kjent anerkjent for å være brukt i Ransomware angrepene. Infeksjonene er gjort ved å målrette åpne løsninger via TCP-port. Angrepene er automatiserte av hackere styrt struktur som søker etter om porten er åpen. Hvis dette problemet er oppfylt, vil det sjekke løsningen og hente informasjon om det, inkludert hvilken som helst type versjon og også konfigurasjonsinformasjon. Ventures og populært brukernavn og passordblandinger kan også gjøres. Når manipulasjonen er satt av mot den sårbare koden, vil gruvearbeideren sikkert bli distribuert sammen med bakdøren. Dette vil presentere en dobbelinfeksjon.

Bortsett fra disse tilnærmingene, kan det også brukes forskjellige andre tilnærminger. Gruvearbeidere kan spres ved hjelp av phishing-e-post som blir sendt ut i bulk på en SPAM-lignende måte og er avhengig av sosiale designmetoder for å forvirre de syke til å tro at de har mottatt en melding fra en legitim tjeneste eller virksomhet.. Infeksjonsfilene kan enten rett festes eller settes inn i kroppens innhold i multimediainnhold eller nettleser for meldinger.

Kriminelle kan på samme måte produsere ondsinnede destinasjonssider som kan utgjøre seg for nedlastningssider fra leverandører, laste ned portaler i tillegg til programvare, så vel som andre områder med regelmessig tilgang. Når de bruker sammenlignbart domene som vises, til ekte adresser og sikkerhetssertifikater, kan brukerne bli overtalt til å samhandle med dem. I noen tilfeller kan bare åpning av dem utløse minerinfeksjonen.

En ekstra strategi vil være å bruke leverandører av nyttelast som kan spres ut ved å bruke disse metodene eller ved å bruke fildelingsnettverk, BitTorrent er bare en av de mest foretrukne. Det brukes regelmessig for å spre både legit programvare og også filer og piratinnhold. To av en av de mest fremtredende nyttelastbærerne er følgende:

Andre metoder som misbrukere kan vurdere inkluderer bruk av kapere av nettlesere - farlige plugins som er gjort egnet med en av de mest foretrukne nettleserne. De blir publisert til relevante databaser med falske individuelle evalueringer så vel som utviklerkvalifikasjoner. Ofte sammendragene kan bestå av skjermbilder, videoklipp i tillegg til detaljerte beskrivelser som lover fantastiske funksjonsforbedringer og ytelsesoptimaliseringer. Imidlertid vil oppførselen til de påvirkede nettleserne sikkert endre seg ved konfigurering- brukere vil oppdage at de sikkert vil bli omdirigert til en hacker-kontrollert berøringsside og deres innstillinger kan bli endret – standard nettside, online søkemotor og splitter nye faner siden.

AppService.exe: Analyse

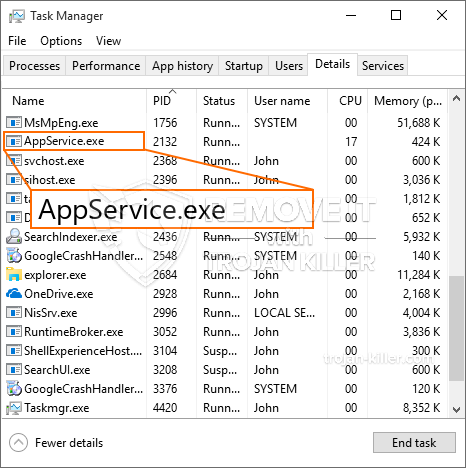

The AppService.exe malware is a classic instance of a cryptocurrency miner which depending on its configuration can trigger a wide array of hazardous activities. Its main objective is to perform complex mathematical jobs that will benefit from the available system resources: prosessor, GPU, minne samt harddisk plass. The method they operate is by linking to an unique server called mining swimming pool where the needed code is downloaded. Så raskt som en av oppgavene blir lastet ned det vil sikkert være begynt på samme tid, flere tilfeller kan bli borte så snart som. When a provided job is completed an additional one will be downloaded and install in its place as well as the loophole will certainly proceed till the computer is powered off, infeksjonen elimineres eller en annen sammenlignbar anledning finner sted. Kryptovaluta vil sikkert deles ut til de kriminelle kontrollerne (hacking team eller en enkelt cyberpunk) direkte til sine lommebøker.

A harmful quality of this category of malware is that examples like this one can take all system resources and almost make the sufferer computer unusable till the danger has actually been entirely removed. The majority of them feature a consistent installation which makes them truly hard to remove. Disse kommandoene vil gjøre endringer også valg, arrangement files as well as Windows Registry values that will make the AppService.exe malware begin instantly as soon as the computer system is powered on. Accessibility to recovery menus as well as choices might be blocked which provides many manual removal overviews virtually pointless.

Denne spesifikke infeksjonen vil sikkert sette opp en Windows-tjeneste for seg selv, adhering to the carried out safety evaluation ther adhering to actions have actually been observed:

. During the miner procedures the associated malware can connect to currently running Windows solutions as well as third-party installed applications. By doing so the system administrators might not see that the source lots comes from a separate process.

| Navn | AppService.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove AppService.exe |

These sort of malware infections are specifically reliable at executing advanced commands if set up so. They are based on a modular structure permitting the criminal controllers to manage all type of hazardous habits. En av de populære eksemplene er endring av Windows-registeret – adjustments strings connected by the os can trigger severe performance disturbances as well as the lack of ability to gain access to Windows services. Relying on the scope of modifications it can likewise make the computer system totally pointless. On the other hand manipulation of Registry values coming from any kind of third-party set up applications can sabotage them. Some applications may fall short to introduce completely while others can unexpectedly stop working.

This particular miner in its current version is concentrated on extracting the Monero cryptocurrency consisting of a customized version of XMRig CPU mining engine. If the campaigns prove successful then future versions of the AppService.exe can be released in the future. Ettersom skadelig programvare bruker sikkerhetsproblemer i programmet for å forurense målvertene, det kan være bestanddel av en farlig samtidig infeksjon med ransomware samt trojanere.

Elimination of AppService.exe is strongly recommended, given that you run the risk of not only a big electrical power expense if it is operating on your PC, however the miner might also perform other undesirable activities on it and also damage your PC completely.

AppService.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove AppService.exe

SKRITT 5. AppService.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove AppService.exe

Hvor å forhindre din PC blir infisert med “AppService.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “AppService.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “AppService.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “AppService.exe”.