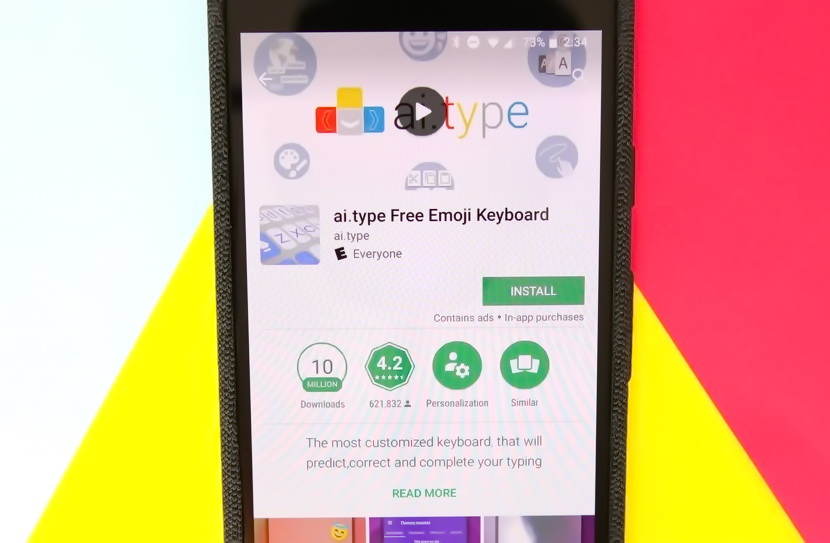

Sikker-D og Upstream Systems eksperter funnet at ai.type, en populær Android-tastatur, ble infisert med ondsinnet kode, og brukerne kan miste om $18 millioner på grunn av dette.

Recalling, oppdagelse av malware som en del av programmet ble først reprorted fjor sommer.Deretter, eksperter avslørt på Google Play mange programmer infisert med en klikker trojan, blant disse var ai.type installert Mer enn 40 million ganger.

“Programmet har levert millioner av usynlige annonser og falske klikk, samtidig levere ekte brukerdata om ekte visninger, klikk og kjøp til annonsenettverk. Ai.type utfører noen av sin aktivitet gjemmer seg under andre identiteter[1], inkludert skjule seg å forfalske populære apps som Soundcloud”, - skrive Oppstrøms Systems eksperter.

Nå, Fest-D og Upstream Systems eksperter advarer at selv etter avinstallering fra Google Play, programmet har vært aktiv på millioner av enheter og er tilgjengelig i andre, uoffisielle programmet lagrer. Selv om aktiviteten av skadelig redusert, dessverre, det gjorde ikke stoppe helt.

Problemet er at trojaneren kan ikke bare drive reklame og fremme andre programmer på Google Play, men kan også stille laste ned alle sidene, inkludert de med reklame (inkludert video) eller annet innhold tvilsom.

Les også: xHelper “undeletable” Trojan smittet 45,000 Android-enheter

Det er rapportert at til dags dato, Oppstrøms Systems analytikere har oppdaget og blokkert mer enn 14,000,000 mistenkelige forespørsler om transaksjoner som stammer fra 110,000 unike enheter på hvilken ai.type tastaturet ble lastet.

Hvis disse forespørslene ikke ble blokkert, kjøp av digital-tjenester skjedd uten offerets varsling, som totalt vil koste brukerne om $18,000,000.

“Ai.type inneholder programvareutvikling kits (SDK) med hardkodet linker til annonser og abonnerer brukere til premium-tjenester uten deres samtykke. Disse SDK navigere til annonser via en rekke omadresseringer og automatisk utføre klikk for å utløse abonnementene. Dette er begått i bakgrunnen, slik at vanlige brukere ikke vil innse det foregår”, - forklarer leder for Secure-D på Upstream, Dimitris Maniatis.

Mistenkelig aktivitet av denne typen ble spilt inn i 13 land, men var spesielt høy i Egypt og Brasil.

anbefalinger:

Upstream er rådgivning alle forbrukere som har lastet ned ai.type å sjekke sine telefoner for uvanlig oppførsel. Brukere bør jevnlig sjekke sine telefoner og fjerne rapportert malware. De bør også sjekke sine regninger for uønskede eller uventede kostnader for tilgang til premium datatjenester, og for å se etter tegn til økt databruk som kan indikere en ondsinnet app forbruker data i bakgrunnen.