For ikke lenge siden rapporterte forskere fra HP Threat Research Blog om nyoppdaget i naturen RATDispenser. Denne unnvikende JavaScript-lasteren distribuerer informasjonstyvere og trojanere med ekstern tilgang (rotter). Den unngår sikkerhetskontroller mens den leverer skadelig programvare.

Denne RATs-dispenseren kan fungere som en malware-as-a-service forretningsmodell

Variasjonen av malware-familier denne RATs-dispenseren distribuerer får en til å tenke at her bruker angripere malware-as-a-service forretningsmodell. Mange av de distribuerte skadevarefamiliene potensielle angripere kan kjøpe eller laste ned gratis fra underjordiske markedsplasser. Og alle disse nyttelastene var RAT-er som tillot angripere å få kontroll over ofrene’ enheter og stjele informasjon. Totalt, forskere identifiserte åtte malware-familier distribuert av denne RATs-dispenseren.

Vanligvis bruker angripere JavaScript malware å få et første fotfeste på et system før det lanserer sekundær skadelig programvare som setter opp kontroll over den kompromitterte enheten. I rapporten deres diskuterte forskere malwarefamiliene som distribueres av denne spesielle RATs-dispenseren. De analyserte infeksjonskjeden til RATs Dispenser og foreslo en variant av deteksjonsmuligheter for å oppdage og blokkere arbeidet.. I tillegg delte forskere en YARA-regel og et Python-utvinningsskript for nettverksforsvarere for å kunne oppdage og analysere denne skadelige programvaren.

Teamet analyserte 155 malware prøver

Av alle 155 malware eksempel ved å bruke skriptet de fant:

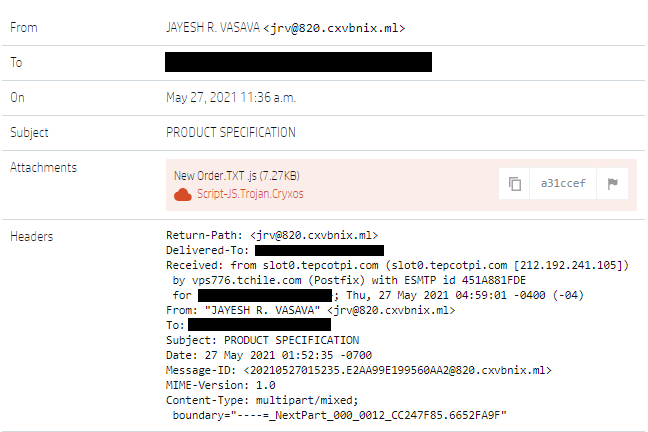

Infeksjonskjeden begynner med en e-post som inneholder ondsinnet vedlegg. For eksempel kan man motta et brev om en bestilling bare for å sjekke hva bestillingen går om brukeren klikker på den. Og det er da kjøringen av en fil begynner. Forskerteamet råder nettverksforsvarere til å blokkere kjørbare filtyper for e-postvedlegg med VBScript eller JavaScript, For eksempel. Avbrudd av kjøring av skadelig programvare kan gjøres ved å deaktivere Windows Script Host (WSH) eller endre standard filbehandler for JavaScript-filer og bare tillate digitalt signerte skript å kjøre.

Forskere identifiserte åtte distribuert skadelig programvare

For å identifisere hvilke typer skadelig programvare denne RATs-dispenseren distribuerer skrev forskerne en signatur for å spore observasjonene.. Blant de forskjellige skadelige programvarene den leverte Formbook, informasjonstyver og en keylogger. Andre typer inkluderte Remcos,STRRAT, WSHRAT, Panda Stealer, AdWind, GuLoader og Ratty. Fra dem var de mest observerte STRRAT og WSHRAT regnskap for 81% av prøvene som ble analysert. Derimot heter de minst hyppig observerte forskerne Ratty og GuLoader.

Noen malware RATs Dispenser lastet bare ned som Formbook og Panda Stealer mens andre stort sett falt. I tillegg ga forskere noen ord om noen av den distribuerte skadelige programvaren. De skrev at STRRAT er en Java RAT som har ekstern tilgang, funksjoner for tastelogging og tyveri av legitimasjon og spesialister oppdaget det for første gang i midten av 2020. WSHRAT, som også går under navnet Houdini, er en VBS RAT først oppdaget i 2013. Begge har typiske RAT-egenskaper. For dem er den mest interessante Panda Stealer. Denne nye malware-familien dukket opp i april 2021 og retter seg mot kryptovaluta-lommebøker. GuLoader laster ned og kjører forskjellige RAT-er og Ratty er en åpen kildekode RAT skrevet i Java.

Til slutt la forskere til at selv om JavaScript er et mindre vanlig malware-filformat enn Microsoft Office-arkiver og -dokumenter, antivirusprogramvare oppdager det dårlig. Faktisk analyserte de deteksjonshastigheten og fikk resultatene av 11% av antivirusmotorer, eller åtte motorer.