Qbot banker formidler som er kjent siden 2009 lanserte nok en e-postkampanje, dog med noen nyvinninger.

Ekommandoeksperter for spesialoperasjoner fra amerikanske JASK selskapet etablerte at inntrengere nå maskerer malware-meldinger ved å bruke eksisterende elektronisk korrespondanse.Hyperkobling ved nedlasting for trojansk virus for Windows satt inn i ekte svar på e-post som allerede var sendt av potensielt offer. I følge JASK-varsling, e-post blir innebygd i eksisterende gren av e-postkorrespondanse. Dette gjør det mulig å lulle målets årvåkenhet og omgå spambeskyttelse.

"Denne e-posten ble ikke blokkert av en anti-spam-gateway. Det var et kontekstbevisst målrettet svar på en eksisterende e-posttråd," skrev Greg Longo, senior trusselanalytiker hos JASK, i et e-postbasert intervju.

Han la også til at målet med slike angrep er å stjele konfidensiell finansiell informasjon, inkludert tilbakekontolegitimasjon.

Infisering skjer ved hjelp av følgende algoritme. Fiskebrev kommer med lenken på Microsoft OneDrive-filen som leverer Microsoft Visual Basic Scripting Edition (VBScript) i komprimert ZIP-arkiv. Hvis dette arkivet er åpent, angrep starter det legitime BITSAdmin Windows-verktøyet. Dette, I sin tur, fører til aktivering av Wscript.exe som er et annet Windows-verktøy som brukes til å laste opp Qbot «august.png» skadelig programvare fra hackers server.

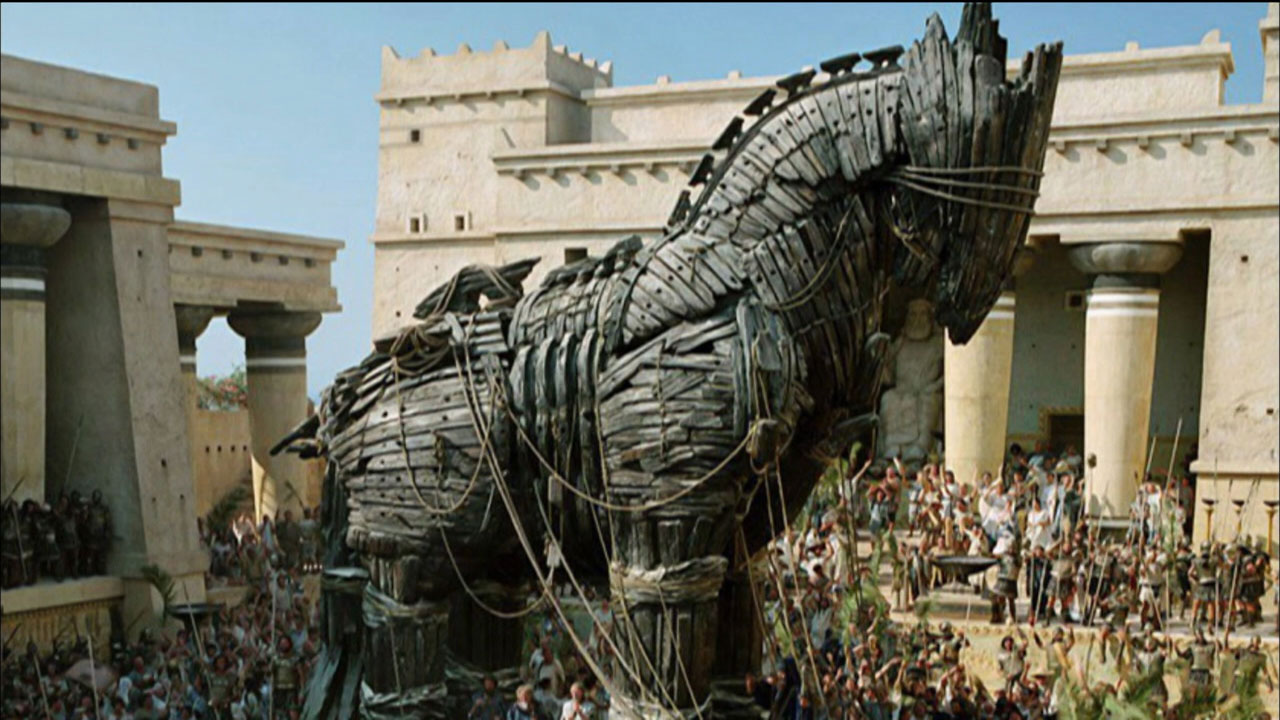

Dette trikset ble nå brukt for levering av trojansk Qbot med lang levetid, også kjent som QakBot Og Pinkslipbot. Trojaner som spesialiserer seg på å stjele data for tilgang til bankkontoer hjelper nettkriminelle i mer enn 10 år. I sin popularitet bidrar evnen til å reprodusere seg selv gjennom flyttbare delte medieenheter, og polymorfisme – konstant endring av programkode som gjør det mulig å omgå antivirusbeskyttelse.

Kilde: https://threatpost.com