Nylig IKEA, et multinasjonalt konglomerat med svensk opprinnelse nederlandsk med hovedkontor, rapporterte bølgene til en intern phishing-kampanje. Trusselaktører brukte interne kompromitterte servere for å sende selskapets ansatte e-post med ondsinnede vedlegg. Cybersikkerhetsspesialister sier lignende teknikker hackere brukte i nylige kampanjer for å spre Emotet- og Qakbot-trojanere. Hele kompleksiteten i situasjonen antyder at det kan være mulige cybersikkerhetstrusler mot selskapet. Selv om ingen ytterligere detaljer ble gitt.

Trusselaktører angrep IKEA med en intern phishing-kampanje

Vanligvis i å utføre angrep som dette, trusselaktører ville kompromittere interne Microsoft Exchange-servere ved å bruke ProxyLogin og ProxyShell sårbarheter. Så snart de får tilgang til serveren begynner de å utføre svarkjedeangrep mot ansatte med stjålne bedrifts-e-poster. Når de blir sendt som svarkjeder-e-poster fra selskapet, gir de absolutt en følelse av legitimitet.

“Dette betyr at angrepet kan komme via e-post fra noen du jobber med, fra enhver ekstern organisasjon, og som svar på en allerede pågående samtale. Det er derfor vanskelig å oppdage, som vi ber deg være ekstra forsiktig for,” går inn en intern e-post sendt til IKEA-ansatte.

Som IT-spesialistene til IKEA sier, advarselsskiltene for å se etter hvis e-posten er ondsinnet er syv sifre på slutten av et vedlegg. Selskapet ba også ansatte om ikke å åpne noen e-poster sendt til dem og umiddelbart rapportere dem til IT-avdelingen. Også som et sikkerhetstiltak, selskapets ledelse i forhold til deres bekymringer begrenset ansattes mulighet til å hente e-poster som kan havne i de ansattes karantenebokser.

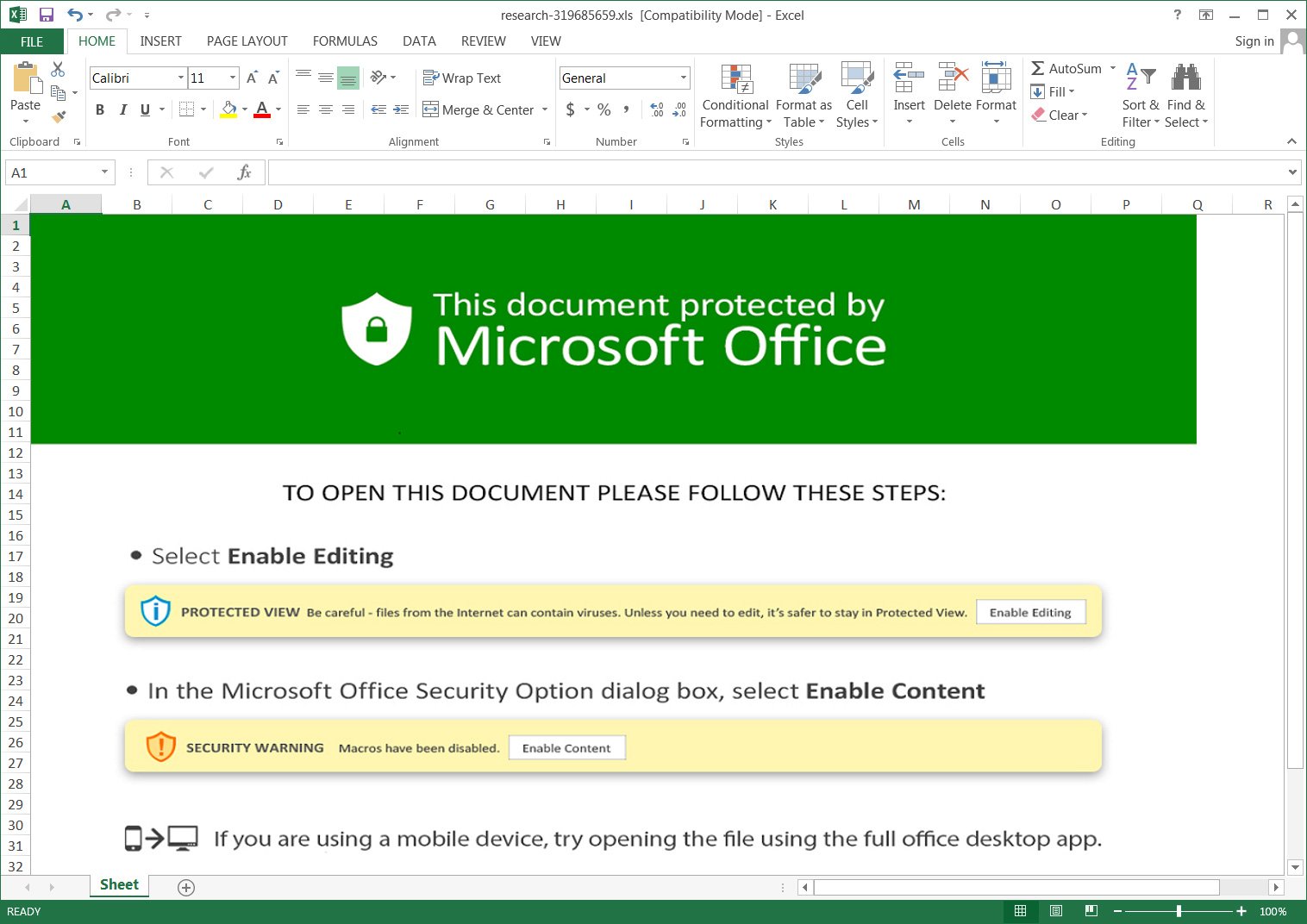

De ondsinnede e-postene inneholdt URL-er som ville omdirigere nettleseren til en nedlasting med tittelen "charts.zip" som hadde et Excel-dokument. Potensielle mottakere av slike e-poster ble bedt om å klikke på aktiveringsknappene for å se vedlegget. Selvfølgelig aktiverte slike handlinger umiddelbart de ondsinnede makroene. De laster på sin side ned filer med tittelen 'besta.ocx,’ ‘bestb.ocx,’ og 'bestc.ocx’ fra et eksternt nettsted og lagre dem i C:\Dato mappe. Nå omdøpte DLL-filer begynner kjøringsprosessen med regsvr32.exe-kommandoen for å installere skadevarenyttelasten.

Hvordan vite om jeg har mottatt en phishing-e-post?

Du kan si at phishere i disse dager er heftige og at de "Du vant 1 millioner vennligst svar på denne e-posten» phishere prøver desperat å følge med i tiden ( Fortell meg hvem som er de som svarer dem, selv om). Nå for tiden trusselaktører bruke mer utspekulerte måter å lure deg til å oppgi informasjonen din.

Nå mens jeg skriver dette tenker jeg tilbake på den kvinnelige anropet fra angivelig en bank og lurer fortsatt på om det var en phisher. Men tilbake på sporet: den beste løsningen på et problem er å forhindre det. Kjenn de neste velprøvde tipsene for phishing-e-postoppdagelse: