Hvis du er interessert i krypto, er følgende informasjon definitivt noe for deg. Cybersikkerhetsforskere advarer om nye varianter av kryptor som spesifikt retter seg mot kryptovalutasamfunn på Discord. De sier under radaren av denne malware slike samfunn som DeFi, NFT og Crypto ble nylig sett på som mål. For de som er litt langt unna all denne kryptovaluta-tingen betyr NFT-er ikke-fungible tokens. Dette begrepet står for unike tokens som gir eierskapsrett til data lagret på blockchain-teknologien. For noen år siden steg hele industrien betydelig med en estimert verdi på mer enn $2.5 billioner.

Folk på Discord begynte å motta falske meldinger

I bransjen bruker folk Discord, en gruppes chatteplattform, hvor du kan bli med i hvilken som helst chat og sende meldinger til hverandre privat. Crypto at denne kampanjen distribuerer spesialister ved navn Babadeda (en plassholder på russisk språk som brukes av krypteringsmaskinen). Den kan enkelt omgå signaturbaserte antivirusløsninger. I de siste kampanjene brukte angripere Babadeda for å levere RAT-er, informasjonstyvere og til og med LockBit løsepengeprogramvare.

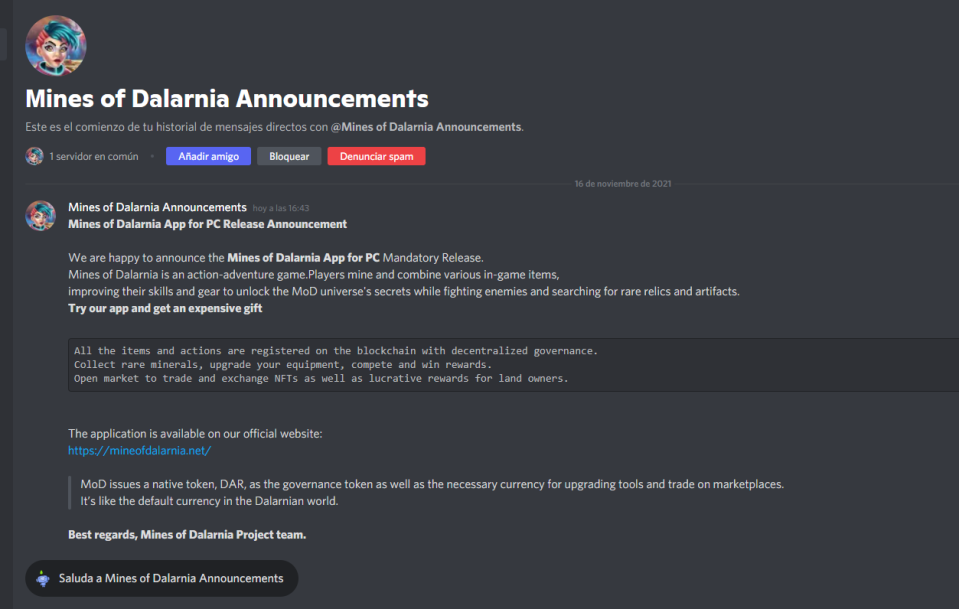

I kampanjen opprettet trusselskuespilleren en Discord bot-konto på selskapets offisielle discord-kanal. De sendte mistenkelige brukere en privat melding som inviterte dem til å laste ned en relatert applikasjon som ville gi brukeren tilgang til nye funksjoner og/eller tilleggsfordeler. Mange mente slike meldinger var legitime fordi det så ut som de ble sendt av selskapet. Den meldingen inneholdt en URL som vil lede brukeren til et falskt nettsted. Alt var så orkestrert at en bruker ville laste ned et ondsinnet installasjonsprogram. What will you see inside of it – spyware, ransomware or a backdoor – only crooks know.

Trusselskuespiller tok ekstra tiltak for å få alt til å se lovlig ut

Skuespilleren tok ekstra tiltak for å få alt til å se legitimt ut. Og blant disse er :

Når brukeren lastet ned det ondsinnede installasjonsprogrammet begynner det å kjøre og kopierer komprimerte filer til en nylig utført mappe kalt ganske legitim IIS Application Health Monitor i en av følgende katalogbaner:

C:\Brukere\AppDataLokal

C:\Brukere\AppDataRoaming

Litt tekniske detaljer om kryptor

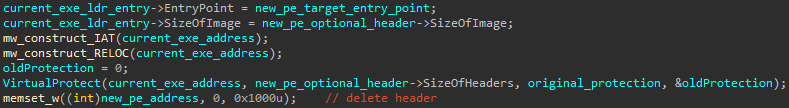

Installasjonsprogrammet kopierer skadelige filer sammen med andre gratis eller åpen kildekode-programrelaterte filer. Etter kryptering starter kjøringen av filene via den kjørbare hovedfilen. På dette stadiet vil den falske applikasjonsfeilmeldingen dukke opp for å få en bruker til å tro at programmet mislyktes mens det fortsatt kjører i hemmelighet i bakgrunnen. Etter nøye inspeksjoner av funksjonens kode oppdaget cybersikkerhetsspesialister at den er mye lengre enn den faktiske DLL-lastekoden. Dette ble spesielt gjort for å tilsløre dens virkelige intensjoner og gjøre det vanskeligere å oppdage. I det neste trinnet skjer kjøringen inne i en ekstra fil, vanligvis er det en PDF- eller en XML-fil. Men cybersikkerhetsspesialister bemerker at de også så bruk av slike filer som PNG, Tekst eller JavaScript. Deretter følger et komplekst sett med handlinger som er for langt til å legges i ett innlegg.

Avslutningsvis skal vi være korte. Det siste stadiet befinner seg i fikseringen av importadressetabellen og flyttetabellen til den nylig injiserte PE. Og skadelig programvare hopper til inngangspunktet til den nylig injiserte PE med de originale kommandolinjeargumentene.