En nylig fast sårbarhet i Oracle WebLogic aktivt utnyttet av kriminelle for installasjon på sårbare servere av kryptovaluta gruvearbeidere.

Than er et sikkerhetsproblem deserialization (CVE-2019-2725) som gjør at en uautorisert angriper å utføre kommandoer.problem ble oppdaget i april i år, når nettkriminelle hadde allerede vist interesse for det. Oracle fast sårbarhet ved slutten av den samme måned, derimot, I følge trend Micro, Det er for tiden aktivt brukt i angrep.

“Rapporter dukket opp på SANS ISC Infosec fora at sårbarheten allerede utnyttes aktivt for å installere kryptovaluta gruvearbeidere. Vi klarte å få bekreftet disse rapportene etter tilbakemeldinger fra sikkerhetsarkitektur Trend Micro ™ Smart Protection Network ™ avdekket en tilsvarende kryptovaluta-mining aktivitet som involverer sårbarhet”, - rapport fra Trend Micro.

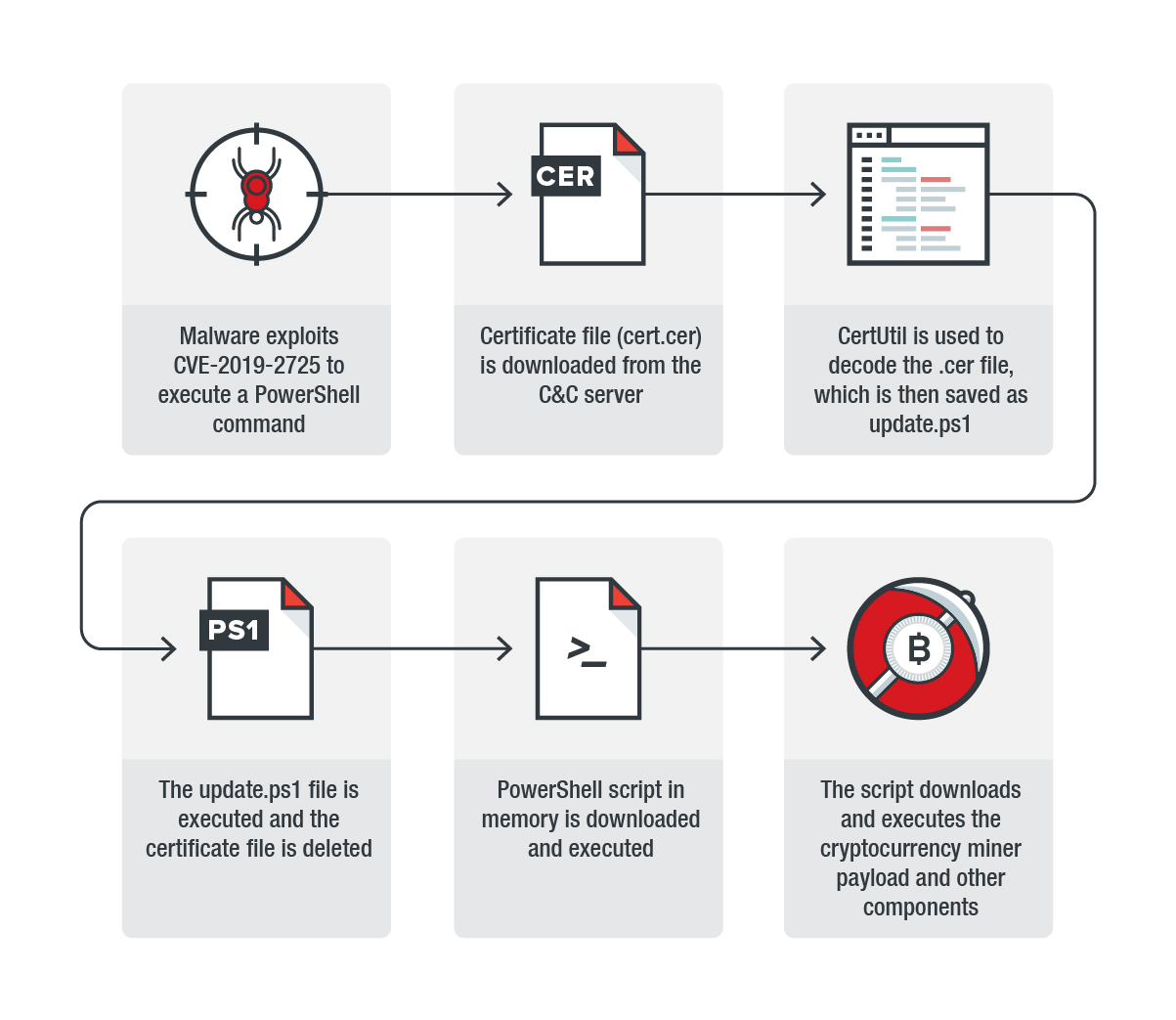

Ifølge forskerne, med hjelp av sikkerhetsproblemet, angripere installere kryptovaluta gruvemaskiner på berørte datamaskiner. For å omgå deteksjon, de skjuler skadelig kode i digitale sertifikat filer.

Når denne er eksekvert i systemet, skadelig å utnytte det for å utføre kommandoer, og et antall av oppgaver. Først, ved hjelp av Powershell, sertifikat filen er lastet fra C-&C-server, Og CertUtil, en legitim verktøy, brukes til å dekryptere den. Deretter, ved hjelp av Powershell, denne filen kjøres på målsystemet og slettes ved hjelp cmd.

Sertifikatet ser ut som en vanlig sertifikat i Privacy-Enhanced Mail (PEM) format, men det tar form av en Powershell-kommando i stedet for den vanlige X.509 TLS format. Før du mottar en kommando, filen må dekrypteres to ganger, som er ganske uvanlig, fordi utnytte teamet bruker CertUtil bare én gang.

Ideen om å bruke sertifikat filer til obfuscate ondsinnet kode er ikke en ny en. derimot, virkelige angrep ved hjelp av denne metoden ble det ikke oppdaget tidligere, og hvis de oppstod, de er svært sjeldne.

Det er verdt å minne om at, Oracle har allerede gitt ut en oppdatering som løser CVE-2019-2725. Og dermed, Det er sterkt anbefalt for organisasjoner som bruker WebLogic Server for å oppdatere sin programvare til den nyeste versjonen for å forhindre eventuelle angrep som utnytter sårbarheten fra å påvirke sine virksomheter.

Kilde: https://blog.trendmicro.com