Spillserie med hovedkort fra ASUS, en velkjent republikk av spillere (VÆR SÅ SNILL) produktlinjen ser ut til å ha et sårbarhet. Dette sikkerhetsbruddet er kritisk og verdt din oppmerksomhet siden det er ekstremt lett å utnytte. nøyaktig, dette bruddet er knyttet til ikke eksakte hovedkort, men til den komplementære programvaren – Armory Crate.

Hacking Armory Crate

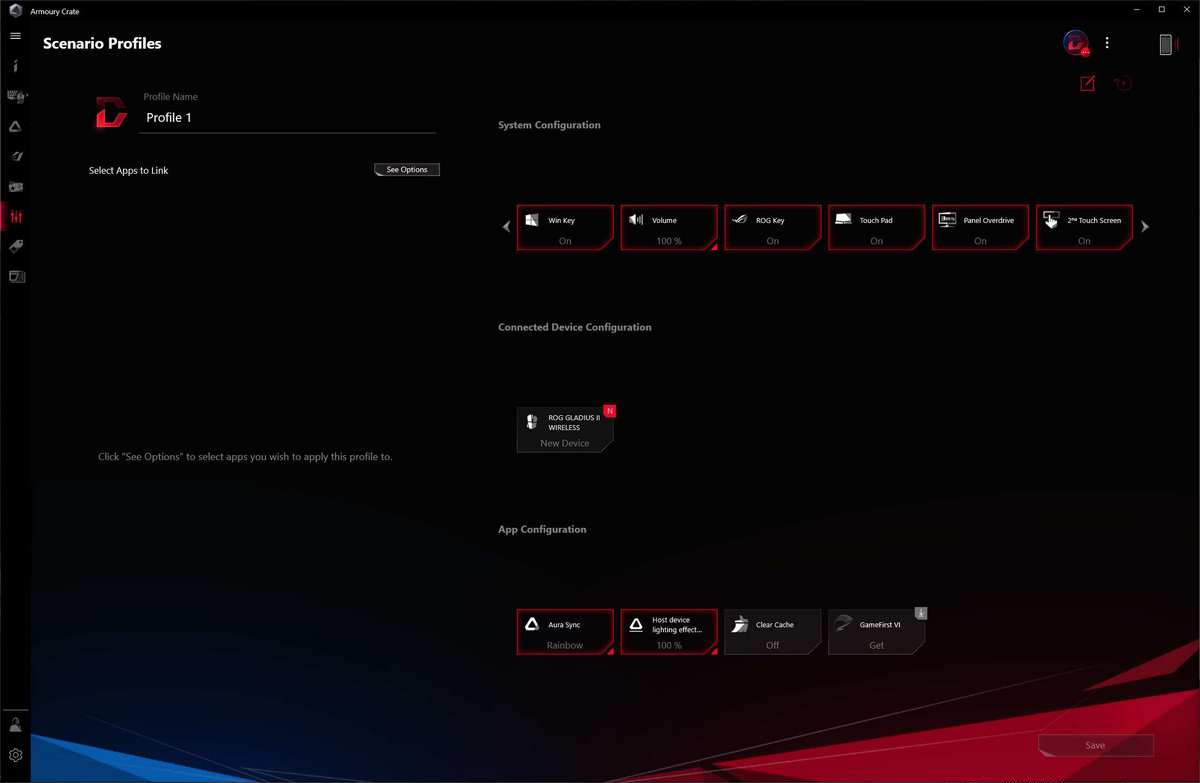

Armory Crate er et program laget av ASUS spesielt for brukerne av hovedkortene i ROG -serien. Denne appen lar deg kontrollere alle elementene på PC -en som er plassert på hovedkortet. Justere CPU -klokkefrekvensen, viftehastighet eller RAM -frekvens – alle disse tingene er mulige gjennom det grafiske grensesnittet. Dette verktøyet er veldig nyttig og elsket av ASUS ROG -brukere, men ingen forventet en slik trussel.

For å administrere oppsettene av maskinvare på lavt nivå, Armory Crate bruker en Lite -tjeneste. Dette er systemprosessen som opprettes sammen med programinstallasjonen. Den er ansvarlig for riktig samhandling mellom den eksakte applikasjonen og systemkomponenter. Det også fungerer med en DLL som er nødvendig for riktig bruk av verktøyet. Veien til denne DLL er %PROGRAMDATA% ASUS GamingCenterLib. Siden programmet fungerer på et veldig dypt nivå, privilegiene som dette programmet bruker er svært høye. Berøring av Ringe 2 eller til og med Ring 1 er ikke en ting som må gjøres hensynsløst.

Der den gjemmer seg?

Problemet skjuler seg i det faktum at Armory Crate ikke sjekker riktigheten av DLL -en den bruker. Alt kan bare bytte det på det andre biblioteket, og den vil bli utført med svært høye privilegier. Heldigvis, dette sikkerhetsbruddet ble ikke brukt av nettkriminelle – det ble nettopp oppdaget av en insektjeger. Som han sier, det er veldig enkelt å opprette en egen bruker med administratorrettigheter og deretter administrere systemet eksternt.

Som den samme insektjegeren sier, privilegiene til den enkle brukeren er nok til å injisere ondsinnet DLL i stedet for en vanlig. derimot, den kan bare utføres under brukeren med administratorrettigheter. likevel, det er fremdeles et ganske ofte scenario når datamaskinen deles, For eksempel, mellom yngre og eldre barn, med bruker- og administratorrettigheter tilsvarende. Når din eldre bror er logget på systemet, skadelig programvare kan gjøre det den er designet for å gjøre.

ASUS reagerer på trusselen

Selskapet var takknemlig overfor feiljegeren for å ha funnet et slikt sårbart sårbart sårbart. På ekstremt kort tid – i bare 18 dager fra rapportdatoen – oppdateringen som fikser bruddet vil være tilgjengelig. Brukerne venter allerede på oktober 1, 2021, fordi dette bruddet er en perfekt måte å injisere noe mye mer alvorlig enn adware eller nettleserkaprer.

ASUS kommenterte ikke denne situasjonen, i tillegg til å love å fikse problemet. derimot, noen ytterligere kommentarer dukket opp fra den nevnte insektjegeren – AppTortellini. Han sier at en slik situasjon ikke er noe sjeldent, spesielt når det gjelder programmer med smale spesifikasjoner. I tilfelle av Armory Crate, de forlot dette bruddet usikret fordi det sannsynligvis var konsentrert om å tilby hovedfunksjonaliteten og utformingen av appen.

Utnyttelsen er allerede oppført på CVE -nettstedet under koden “CVE-2021-40981”. Uansett at ASUS reagerte ganske raskt på det problemet, det vil være mange brukere som kommer til å savne det, eller bestem deg for å installere en oppdatering senere. Vil det føre til en økning i injeksjon av skadelig programvare gjennom den måten? Ingen vet. Men selv antivirus kan være ineffektive: spillere har en vane å deaktivere sikkerhetsverktøyene fra å løpe inn i bakgrunnen. Det er gjort for å spare flere gigabyte RAM for topp ytelse i spill, men vil du spille spill når systemet er kompromittert?