Een nieuw, very harmful cryptocurrency miner virus has been identified by security scientists. de malware, riep Z-enemy.exe kunnen besmetten doel slachtoffers met behulp van een scala aan methoden. The essence behind the Z-enemy.exe miner is to utilize cryptocurrency miner activities on the computers of victims in order to obtain Monero symbols at targets cost. The end result of this miner is the raised electrical energy costs and if you leave it for longer amount of times Z-enemy.exe may even harm your computer systems components.

Z-enemy.exe: distributiemethoden

De Z-enemy.exe malware maakt gebruik 2 popular methods which are used to contaminate computer system targets:

- Payload bezorging via Prior Infecties. If an older Z-enemy.exe malware is deployed on the victim systems it can instantly update itself or download a more recent variation. This is possible using the built-in upgrade command which gets the release. Dit wordt gedaan door aansluiting op een speciaal vooraf bepaald hacker-gecontroleerde server die de malware code levert. The downloaded infection will certainly get the name of a Windows solution as well as be put in the “%systeem% temp” Gebied. Vital buildings as well as operating system setup documents are altered in order to allow a persistent and quiet infection.

- Software Vulnerability Exploits. The most recent version of the Z-enemy.exe malware have been found to be caused by the some ventures, algemeen begrepen als zijnde gebruikt bij de ransomware-aanvallen. De infecties worden gedaan door zich te richten geopend oplossingen met behulp van de TCP-poort. De aanvallen worden geautomatiseerd door een hacker bestuurde structuur die zoekt uit of de poort open. Als aan deze voorwaarde is voldaan, wordt de oplossing gecontroleerd en wordt er informatie over opgehaald, including any version and configuration data. Exploits and prominent username as well as password combinations might be done. When the make use of is activated versus the at risk code the miner will be released in addition to the backdoor. Dit zal zeker zorgen voor de dubbele infectie.

Aside from these approaches various other techniques can be made use of too. Miners can be distributed by phishing emails that are sent in bulk in a SPAM-like way and depend upon social design tricks in order to confuse the targets right into thinking that they have received a message from a reputable solution or firm. The infection files can be either straight connected or inserted in the body components in multimedia content or message links.

The wrongdoers can additionally develop harmful touchdown pages that can pose vendor download web pages, software program download portals and also various other frequently accessed locations. When they use similar seeming domain names to legitimate addresses and security certificates the users might be pushed into engaging with them. In sommige gevallen kan het simpelweg openen ervan de mijnwerker-infectie veroorzaken.

An additional technique would certainly be to make use of haul providers that can be spread out using the above-mentioned techniques or through documents sharing networks, BitTorrent is een van de meest prominente. It is regularly utilized to disperse both legitimate software application and files and also pirate content. 2 van de meest vooraanstaande vervoerders zijn de volgende:

Various other approaches that can be thought about by the crooks include using browser hijackers -dangerous plugins which are made suitable with one of the most preferred web browsers. They are uploaded to the appropriate repositories with phony individual testimonials and also programmer qualifications. In de meeste gevallen zijn de samenvattingen zou kunnen bestaan uit screenshots, video clips and also fancy summaries encouraging fantastic function enhancements and also efficiency optimizations. Nevertheless upon installment the behavior of the impacted internet browsers will certainly transform- customers will certainly discover that they will be redirected to a hacker-controlled touchdown page and their setups could be altered – de standaard webpagina, internet zoekmachine en ook nieuwe tabbladen webpagina.

Z-enemy.exe: Analyse

The Z-enemy.exe malware is a traditional case of a cryptocurrency miner which depending upon its setup can create a wide variety of dangerous actions. Its major goal is to do complex mathematical jobs that will certainly benefit from the offered system sources: processor, GPU, geheugen en ook de ruimte op de harde schijf. The means they function is by connecting to an unique server called mining pool where the required code is downloaded. Zodra een van de banen wordt gedownload zal worden gestart in een keer, talloze instanties kunnen worden uitgevoerd zodra. When a given job is finished another one will be downloaded and install in its location and also the loop will certainly continue up until the computer is powered off, de infectie wordt weggedaan of één meer vergelijkbare gelegenheid plaatsvindt. Cryptogeld zal zeker beloond worden naar de correctionele controllers (hacken groep of een eenzame cyberpunk) direct naar hun portemonnee.

An unsafe quality of this group of malware is that examples similar to this one can take all system sources and virtually make the victim computer pointless till the hazard has actually been completely removed. A lot of them include a consistent setup which makes them truly tough to remove. Deze commando's zullen de opstartopties aanpassen, setup files and Windows Registry values that will make the Z-enemy.exe malware beginning instantly once the computer system is powered on. Accessibility to recovery menus and also choices may be obstructed which renders lots of manual elimination overviews virtually useless.

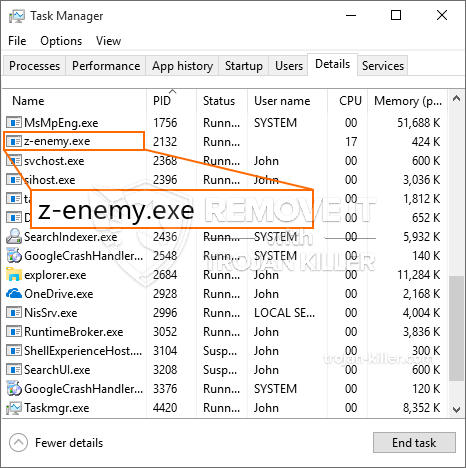

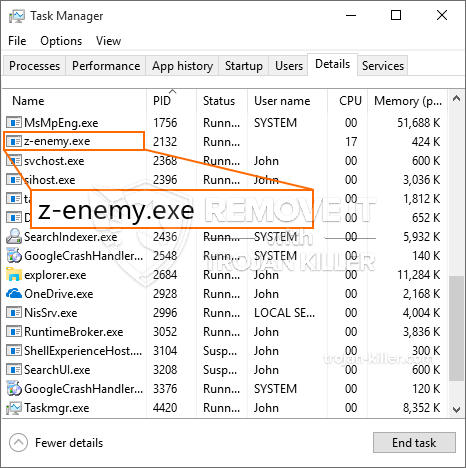

Deze bijzondere infectie zal zeker arrangement een Windows-oplossing voor zichzelf, adhering to the conducted safety analysis ther complying with actions have been observed:

During the miner operations the associated malware can connect to currently running Windows solutions and also third-party installed applications. Hierdoor merken de systeembeheerders mogelijk niet dat de bronbelasting afkomstig is van een afzonderlijk proces.

| Naam | Z-enemy.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware om Z-enemy.exe te detecteren en te verwijderen |

Dit soort malware-infecties zijn bijzonder betrouwbaar in het uitvoeren van innovatieve opdrachten als ze zo zijn ingesteld. They are based on a modular structure permitting the criminal controllers to coordinate all sort of hazardous behavior. Een van de opvallende voorbeelden is de wijziging van het Windows-register – adjustments strings connected by the operating system can cause serious performance interruptions and also the lack of ability to gain access to Windows services. Afhankelijk van de omvang van de wijzigingen kan het de computer bovendien volledig onbruikbaar maken. On the other hand adjustment of Registry worths coming from any type of third-party set up applications can undermine them. Some applications may stop working to launch entirely while others can suddenly stop working.

This particular miner in its current version is focused on mining the Monero cryptocurrency including a customized variation of XMRig CPU mining engine. If the campaigns prove successful then future versions of the Z-enemy.exe can be introduced in the future. Als de malware maakt gebruik van software programma kwetsbaarheden te besmetten doelhosts, het kan zijn onderdeel van een gevaarlijke co-infectie met ransomware en Trojaanse paarden.

Eliminatie van Z-enemy.exe wordt ten zeerste aanbevolen, because you take the chance of not only a large electrical power costs if it is working on your PC, yet the miner may likewise perform various other unwanted activities on it and also even damage your PC completely.

Verwijderingsproces van Z-enemy.exe

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” knop om Z-enemy.exe te verwijderen

STAP 5. Z-enemy.exe verwijderd!

video Guide: Hoe GridinSoft Anti-Malware te gebruiken voor het verwijderen van Z-enemy.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “Z-enemy.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “Z-enemy.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “Z-enemy.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “Z-enemy.exe”.