Een nieuw, uiterst gevaarlijk cryptogeld mijnwerker virus daadwerkelijk is gedetecteerd door de veiligheid van wetenschappers. de malware, riep Z-enemy.exe kan infecteren doel patiënten met behulp van een verscheidenheid van manieren. Het belangrijkste idee achter de Z-vijand.exe-mijnwerker is om cryptocurrency-mijnertaken in te zetten op de computersystemen van doelen om Monero-symbolen te krijgen voor de uitgaven voor doelen. Het resultaat van deze mijnwerker zijn de hogere kosten voor elektrische energie en als u het langere tijd laat staan, kan Z-enemy.exe zelfs de onderdelen van uw computersysteem beschadigen.

Z-enemy.exe: distributiemethoden

De Z-enemy.exe malware maakt gebruik van twee prominente methoden die worden gebruikt om computersysteemdoelen te besmetten:

- Payload Levering door middel van Prior Infecties. Als een oudere Z-enemy.exe-malware op de systemen van het slachtoffer wordt uitgebracht, kan deze zichzelf onmiddellijk bijwerken of een nieuwere variant downloaden. Dit is mogelijk door middel van het geïntegreerde updatecommando dat wordt gestart. Dit wordt gedaan door verbinding te maken met een bepaalde, vooraf gedefinieerde, door een hacker bestuurde server die de malwarecode levert. De gedownloade infectie zal zeker krijgen de naam van een Windows-service, evenals in de worden geplaatst “%systeem% temp” Gebied. Belangrijke gebouwen en lopende systeeminstallatiedocumenten zijn gewijzigd om zowel een aanhoudende als een stille infectie mogelijk te maken.

- Software Application Vulnerability Exploits. Er is vastgesteld dat de nieuwste variant van de Z-enemy.exe-malware door een aantal ondernemingen is veroorzaakt, bekend om te worden gebruikt bij de ransomware-aanvallen. De infecties worden gedaan door zich te richten geopend diensten via de TCP-poort. De aanslagen worden geautomatiseerd door een hacker bestuurde structuur die zoekt uit of de poort open. Als aan deze voorwaarde is voldaan, zal het de service zeker controleren en er ook informatie over ophalen, waaronder elk type variatie alsook configuratiedata. Exploits en preferente gebruikersnaam en wachtwoord combinaties kan worden gedaan. Wanneer de exploit wordt geactiveerd versus de risicocode, wordt de mijnwerker naast de achterdeur vrijgegeven. Dit zal het een dubbele infectie.

Naast deze benaderingen kunnen ook andere methoden worden gebruikt. Mijnwerkers kunnen worden verspreid door phishing-e-mails die op een SPAM-achtige manier in het groot worden verzonden, maar ze kunnen ook vertrouwen op social engineering-technieken om de slachtoffers te verbijsteren door te geloven dat ze daadwerkelijk een bericht hebben ontvangen van een echte dienst of bedrijf.. De virusgegevens kunnen rechtstreeks worden bijgevoegd of ingevoegd in de inhoud van multimediawebinhoud of berichtlinks.

De slechteriken kunnen ook schadelijke touchdown-webpagina's maken die zich kunnen voordoen als download- en installatiewebpagina's van leveranciers, software te downloaden portals, evenals verschillende andere vaak benaderd plaatsen. Wanneer ze vergelijkbare schijnbare domeinnamen gebruiken als legitieme adressen en veiligheids- en beveiligingscertificaten, kunnen de gebruikers rechtstreeks worden gedwongen om met hen in contact te komen. In sommige gevallen kan het simpelweg openen ervan de mijnwerker-infectie veroorzaken.

Een andere techniek zou zijn om gebruik te maken van ladingdragers die kunnen worden verspreid met behulp van de bovengenoemde methoden of via netwerken voor het delen van gegevens., BitTorrent is slechts een van een van de meest prominente. Het wordt regelmatig gebruikt om zowel legitieme software als gegevens en piraterijmateriaal te verspreiden. 2 van een van de meest populaire payload-serviceproviders zijn de volgende::

Verschillende andere methoden die door de slechteriken kunnen worden overwogen, zijn onder meer het gebruik van webbrowserkapers - gevaarlijke plug-ins die geschikt zijn gemaakt voor de meest prominente internetbrowsers. Ze worden ingediend bij de relevante databases met valse gebruikersbeoordelingen en ook ontwikkelaarskwalificaties. In veel gevallen zijn de samenvattingen kunnen zijn screenshots, videoclips en fraaie beschrijvingen aantrekkelijke fantastische functieverbeteringen en ook efficiëntie-optimalisaties. Niettemin zal het gedrag van de getroffen webbrowsers na installatie zeker veranderen- gebruikers zullen merken dat ze worden doorgestuurd naar een door een hacker bestuurde touchdown-webpagina en dat hun instellingen mogelijk worden gewijzigd – de standaard webpagina, online zoekmachine en webpagina met nieuwe tabbladen.

Z-enemy.exe: Analyse

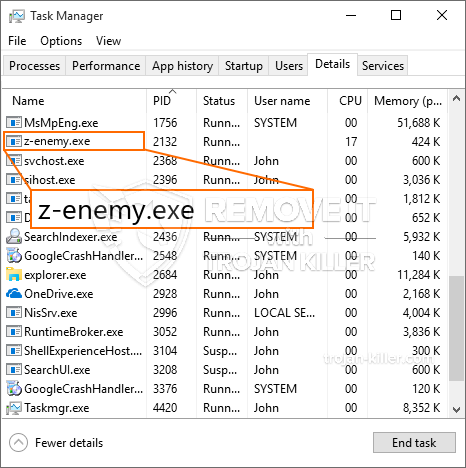

De Z-enemy.exe-malware is een klassiek exemplaar van een cryptocurrency-mijnwerker die, afhankelijk van de configuratie, een verscheidenheid aan gevaarlijke acties kan veroorzaken. Het belangrijkste doel is het uitvoeren van ingewikkelde wiskundige taken waarbij gebruik wordt gemaakt van de direct beschikbare systeembronnen: processor, GPU, geheugen evenals harde schijf ruimte. De manier waarop ze werken is door te linken naar een speciale webserver genaamd mining pool, vanwaar de gevraagde code wordt gedownload. Zo snel als een van de taken wordt gedownload, wordt deze zeker tegelijkertijd gestart, meerdere omstandigheden kunnen zo snel worden uitgevoerd bij. Wanneer een aangeboden taak is voltooid, zal er zeker nog een worden gedownload en op zijn plaats worden geïnstalleerd, en ook de maas in de wet zal zeker blijven bestaan totdat de computer wordt uitgeschakeld, de infectie is geëlimineerd of nog een vergelijkbare gebeurtenis. Cryptogeld zal zeker beloond worden naar de correctionele controllers (hacken team of een eenzame cyberpunk) direct naar hun portemonnee.

Een onveilig kenmerk van deze classificatie van malware is dat voorbeelden als deze alle systeembronnen kunnen overnemen en de computer van de patiënt bijna zinloos kunnen maken totdat het gevaar volledig is geëlimineerd.. De meeste van hen bevatten een consistente installatie, waardoor ze echt een uitdaging zijn om er vanaf te komen. Deze commando's zullen zeker wijzigingen in laarsopties maken, configuratiedocumenten en Windows-registerwaarden waardoor de Z-enemy.exe-malware onmiddellijk begint zodra het computersysteem wordt ingeschakeld. De toegankelijkheid van herstelmenu's en opties kan worden belemmerd, waardoor talloze handmatige eliminatieoverzichten vrijwel nutteloos zijn.

Dit bepaalde infectie zal het inrichten van een Windows-service voor zichzelf, Na de uitgevoerde veiligheids- en beveiligingsanalyse zijn de naleving van de activiteiten geobserveerd:

. Tijdens de miner-procedures kan de verbonden malware zich hechten aan de momenteel actieve Windows-services en ook aan geïnstalleerde applicaties van derden. Door dit te doen merken de systeembeheerders mogelijk niet dat de tonnen aan bronnen afkomstig zijn van een andere procedure.

| Naam | Z-enemy.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware om Z-enemy.exe te detecteren en te verwijderen |

Dit soort malware-infecties zijn vooral effectief bij het uitvoeren van innovatieve opdrachten, indien zo ingesteld. Ze zijn gebaseerd op een modulair raamwerk waardoor de criminele controleurs allerlei soorten gevaarlijke acties kunnen beheren. Een van de populaire voorbeelden is het aanpassen van het Windows-register – Wijzigingen die door het besturingssysteem zijn gerelateerd, kunnen grote efficiëntie-onderbrekingen veroorzaken, evenals het mislukken van toegang tot Windows-oplossingen. Afhankelijk van de omvang van de wijzigingen kan het ook het computersysteem totaal zinloos maken. Aan de andere kant kan manipulatie van registerwaarden afkomstig van elk type geïnstalleerde applicaties van derden deze ondermijnen. Sommige toepassingen kunnen helemaal niet worden gestart, terwijl andere onverwachts kunnen stoppen met werken.

Deze bepaalde mijnwerker in zijn huidige variant is gericht op het extraheren van de Monero-cryptocurrency, inclusief een aangepaste versie van de XMRig CPU-mijnengine. Als de projecten daarna succesvol blijken, kunnen in de toekomst toekomstige versies van Z-enemy.exe worden uitgebracht. Als de malware maakt gebruik van software kwetsbaarheden te misbruiken doelhosts infecteren, het kan onderdeel van een gevaarlijke co-infectie met ransomware en ook Trojaanse paarden zijn.

Eliminatie van Z-enemy.exe wordt ten zeerste aanbevolen, omdat u niet alleen een enorme elektriciteitsrekening riskeert als deze op uw pc werkt, toch kan de mijnwerker er ook andere ongewenste taken op uitvoeren en ook uw COMPUTER permanent beschadigen.

Verwijderingsproces van Z-enemy.exe

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” knop om Z-enemy.exe te verwijderen

STAP 5. Z-enemy.exe verwijderd!

video Guide: Hoe GridinSoft Anti-Malware te gebruiken voor het verwijderen van Z-enemy.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “Z-enemy.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “Z-enemy.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “Z-enemy.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “Z-enemy.exe”.