Een gloednieuw, Het uiterst onveilige cryptocurrency-minervirus is daadwerkelijk geïdentificeerd door veiligheids- en beveiligingsonderzoekers. de malware, riep Taskhost.exe kunnen besmetten doel slachtoffers gebruik te maken van een selectie van middelen. De essentie achter de Taskhost.exe-mijnwerker is om cryptocurrency-mijnwerker-taken op de computers van doelen te gebruiken om Monero-tokens te verkrijgen tegen de uitgaven van doelen. Het resultaat van deze mijnwerker is de verhoogde energiekosten en als u het voor langere tijd verlaat, kan Taskhost.exe ook uw computersysteemcomponenten schaden.

Taskhost.exe: distributiemethoden

De Taskhost.exe malware maakt gebruik 2 prominente methoden die worden gebruikt om computersysteemdoelen te infecteren:

- Payload Delivery gebruik Prior Infecties. Als een oudere Taskhost.exe-malware wordt vrijgegeven op de doelsystemen, kan deze zichzelf onmiddellijk upgraden of een recentere versie downloaden. Dit is mogelijk met behulp van de geïntegreerde update-opdracht die de release verkrijgt. Dit wordt gedaan door verbinding te maken met een bepaalde vooraf gedefinieerde, door een hacker bestuurde server die de malwarecode levert. De gedownloade infectie krijgt zeker de naam van een Windows-service en wordt ook in de “%systeem% temp” Gebied. Essentiële residentiële eigenschappen en installatiedocumenten van het besturingssysteem zijn gewijzigd om een consistente en stille infectie mogelijk te maken.

- Software Vulnerability Exploits. De nieuwste variant van de Taskhost.exe-malware is gevonden om te worden geactiveerd door een aantal ondernemingen, in de volksmond bekend om te worden gebruikt in de ransomware-aanvallen. De infecties worden gedaan door zich te richten geopend diensten met behulp van de TCP-poort. De aanvallen zijn geautomatiseerd door een hacker gecontroleerd kader die opkijkt als de poort open. Als dit probleem is opgelost, zal het de service controleren en informatie erover herstellen, bestaande uit variaties en arrangementgegevens. Exploits en populaire mixen van gebruikersnaam en wachtwoord kunnen worden gedaan. Wanneer de exploit wordt geactiveerd ten opzichte van de vatbare code, wordt de mijnwerker samen met de achterdeur vrijgegeven. Dit zal zeker bieden een dubbele infectie.

Naast deze technieken kunnen ook verschillende andere methoden worden gebruikt. Mijnwerkers kunnen worden verspreid door phishing-e-mails die op een SPAM-achtige manier in het groot worden verzonden en die afhankelijk zijn van social engineering-technieken om de patiënten te laten denken dat ze een bericht hebben ontvangen van een gerenommeerde oplossing of firma. De virusdocumenten kunnen rechtstreeks worden verbonden of in de body-componenten in multimedia-inhoud of tekstweblinks worden geplaatst.

De overtreders kunnen ook schadelijke bestemmingswebpagina's ontwikkelen die ertoe kunnen leiden dat leveranciers webpagina's downloaden en installeren, softwaredownloadsites en diverse andere vaak bezochte locaties. Wanneer ze gebruik maken van vergelijkbare domeinnamen die lijken op echte adressen, evenals veiligheidscertificaten, kunnen de gebruikers worden overgehaald om met hen te communiceren. In sommige gevallen alleen het openen van hen kan verrekenen de mijnwerker infectie.

Een andere methode zou zeker zijn om payload-carriers te gebruiken die kunnen worden verspreid met behulp van die technieken of met behulp van netwerken voor het delen van documenten, BitTorrent is een van de meest prominente. Het wordt regelmatig gebruikt om zowel legitieme softwareapplicaties en documenten als illegale inhoud te verspreiden. 2 van een van de meest populaire payload-serviceproviders zijn de volgende::

Andere benaderingen die door de wetsovertreders in overweging kunnen worden genomen, zijn het gebruik van webbrowserkapers - onveilige plug-ins die compatibel zijn gemaakt met de meest geprefereerde internetbrowsers. Ze worden gepubliceerd in de juiste databases met valse individuele getuigenissen en ontwerpersreferenties. In de meeste gevallen kunnen de beschrijvingen bestaan uit screenshots, videoclips en uitgebreide beschrijvingen aantrekkelijke uitstekende functieverbeteringen en efficiëntie-optimalisaties. Desalniettemin zullen bij het instellen de gewoonten van de beïnvloede internetbrowsers veranderen- individuen zullen merken dat ze worden omgeleid naar een door een hacker gecontroleerde touchdown-pagina en dat hun instellingen kunnen worden gewijzigd – de standaard startpagina, zoekmachine en ook een gloednieuwe tabbladenpagina.

Taskhost.exe: Analyse

De Taskhost.exe-malware is een tijdloze situatie van een cryptocurrency-mijnwerker die, afhankelijk van de installatie, een breed scala aan gevaarlijke activiteiten kan veroorzaken. Het primaire doel is om ingewikkelde wiskundige taken uit te voeren die zullen profiteren van de beschikbare systeembronnen: processor, GPU, geheugen en schijfruimte. De manier waarop ze werken is door te linken naar een speciale server genaamd mining pool van waaruit de vereiste code wordt gedownload en geïnstalleerd. Zodra één van de banen wordt gedownload zal het zeker worden gestart in een keer, meerdere instanties kunnen worden uitgevoerd zodra:. Wanneer een aangeboden taak is voltooid, wordt er nog een gedownload en in zijn gebied geïnstalleerd, evenals de maas in de wet totdat het computersysteem wordt uitgeschakeld, de infectie wordt verwijderd of er vindt nog een soortgelijke gebeurtenis plaats. Cryptogeld zal beloond worden naar de correctionele controllers (hacken groep of een enkele cyberpunk) rechtstreeks naar hun portemonnee.

Een gevaarlijk kenmerk van deze categorie malware is dat voorbeelden zoals deze alle systeembronnen kunnen nemen en het computersysteem van de patiënt vrijwel zinloos maken totdat het risico daadwerkelijk volledig is geëlimineerd. De meeste hebben een consistente opstelling waardoor ze echt moeilijk te verwijderen zijn. Deze commando's zullen zeker aanpassingen aan laarsopties maken, setup-bestanden en ook Windows-registerwaarden die ervoor zorgen dat de Taskhost.exe-malware automatisch begint zodra het computersysteem wordt ingeschakeld. Toegankelijkheid tot herstelmenu's en alternatieven kan worden belemmerd, waardoor veel praktische eliminatiehandleidingen bijna nutteloos worden.

Deze specifieke infectie zal een Windows-oplossing voor zichzelf de configuratie, voldoen aan de uitgevoerde veiligheidsevaluatie zijn de volgende acties in acht genomen:

. Tijdens de miner-procedures kan de bijbehorende malware linken naar momenteel draaiende Windows-services en geïnstalleerde applicaties van derden. Door dit te doen, zien de systeembeheerders mogelijk niet dat de resourcepartijen uit een afzonderlijk proces komen.

| Naam | Taskhost.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware om Taskhost.exe te detecteren en te verwijderen |

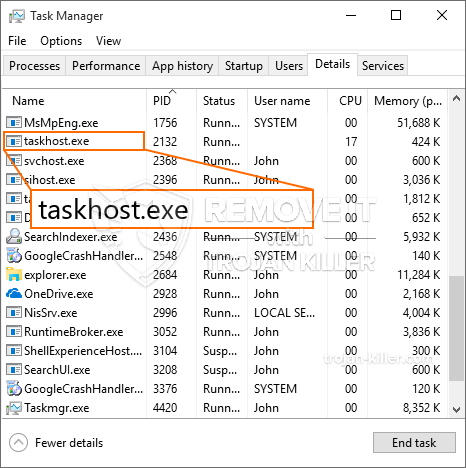

id =”81644″ align =”aligncenter” width =”600″] Taskhost.exe

Taskhost.exe

Dit soort malware-infecties zijn specifiek efficiënt in het uitvoeren van geavanceerde commando's als ze zo zijn ingesteld. Ze zijn gebaseerd op een modulaire structuur waardoor de criminele controleurs alle soorten gevaarlijke gewoonten kunnen coördineren. Onder de voorkeursvoorbeelden is het aanpassen van het Windows register – wijzigingsreeksen geassocieerd met het besturingssysteem kunnen ernstige prestatieonderbrekingen veroorzaken en ook het onvermogen om Windows-oplossingen toegankelijk te maken. Vertrouwend op het scala aan aanpassingen kan het ook het computersysteem volledig zinloos maken. Aan de andere kant kan manipulatie van registerwaarden die behoren tot elke vorm van aangekoppelde applicaties van derden deze ondermijnen. Sommige toepassingen worden mogelijk niet volledig geïntroduceerd, terwijl andere plotseling kunnen stoppen met werken.

Deze specifieke mijnwerker in zijn huidige variatie is geconcentreerd op het extraheren van de Monero-cryptocurrency met een gewijzigde variant van de XMRig CPU-mijnengine. Als de campagnes daarna succesvol blijken te zijn, kunnen toekomstige varianten van Taskhost.exe in de toekomst worden uitgebracht. Als de malware maakt gebruik van software kwetsbaarheden te besmetten doelhosts, het kan deel uitmaken van een schadelijke co-infectie met ransomware en ook Trojaanse paarden.

Het verwijderen van Taskhost.exe wordt sterk aanbevolen, omdat u niet alleen hoge stroomkosten riskeert als deze op uw pc wordt uitgevoerd, de mijnwerker kan er echter ook verschillende andere ongewenste activiteiten op uitvoeren en zelfs uw COMPUTER permanent beschadigen.

Verwijderingsproces van Taskhost.exe

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” knop om Taskhost.exe te verwijderen

STAP 5. Taskhost.exe verwijderd!

video Guide: Hoe GridinSoft Anti-Malware te gebruiken voor het verwijderen van Taskhost.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “Taskhost.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “Taskhost.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “Taskhost.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “Taskhost.exe”.