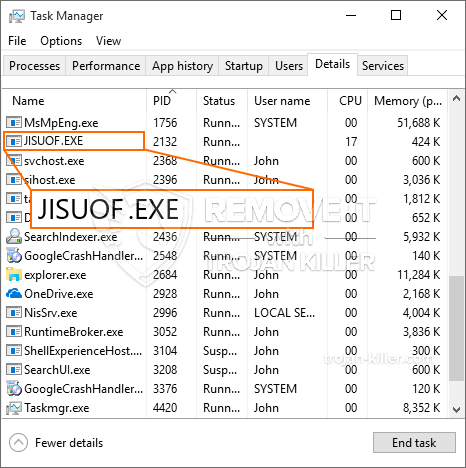

Een nieuw, zeer schadelijk cryptogeld mijnwerker virus daadwerkelijk is ontdekt door onderzoekers bescherming. de malware, riep JISUOF.EXE infecteren doel slachtoffers gebruikmaking van een verscheidenheid aan middelen. The main point behind the JISUOF.EXE miner is to employ cryptocurrency miner tasks on the computer systems of targets in order to get Monero tokens at sufferers expenditure. The outcome of this miner is the elevated electrical energy costs and also if you leave it for longer amount of times JISUOF.EXE may even harm your computers elements.

JISUOF.EXE: distributiemethoden

De JISUOF.EXE malware maakt gebruik 2 prominente benaderingen die worden gebruikt om computerdoelen te besmetten:

- Payload Levering via Prior Infecties. If an older JISUOF.EXE malware is deployed on the victim systems it can immediately upgrade itself or download a newer variation. Dit is mogelijk door middel van de geïntegreerde-update commando dat de lancering verwerft. Dit gebeurt door aan een bepaalde vooraf vastgestelde-hacker gecontroleerde webserver die malware code biedt. Het gedownloade en geïnstalleerde virus zal zeker de naam van een Windows-oplossing krijgen en in de “%systeem% temp” plaats. Vitale huizen en gegevens over de indeling van het besturingssysteem worden gewijzigd om een aanhoudende en stille infectie mogelijk te maken.

- Software Vulnerability Exploits. The most recent version of the JISUOF.EXE malware have actually been located to be triggered by the some exploits, algemeen begrepen te worden gebruikt in de ransomware aanslagen. De infecties worden gedaan door zich te richten geopend oplossingen via de TCP-poort. De aanslagen worden geautomatiseerd door een hacker bestuurde structuur die zoekt uit of de poort open. Als aan deze voorwaarde is voldaan, zal het zeker de service controleren en details erover herstellen, inclusief alle versie- en configuratie-informatie. Exploits en prominente combinaties van gebruikersnaam en wachtwoord kunnen worden gedaan. Wanneer het gebruik van wordt afgezet tegen de at risk code, zal de miner zeker naast de achterdeur worden ingezet. Dit zal zeker bieden een dubbele infectie.

Naast deze technieken kunnen ook andere benaderingen worden gebruikt. Mijnwerkers kunnen worden gedistribueerd door phishing-e-mails die op een SPAM-achtige manier in bulk worden verzonden en die afhankelijk zijn van sociale ontwerptrucs om de doelen te laten denken dat ze daadwerkelijk een bericht hebben gekregen van een gerenommeerde oplossing of bedrijf. De infectiegegevens kunnen rechtstreeks worden verbonden of in het lichaamsmateriaal worden geplaatst in multimedia-inhoud of tekstlinks.

De oplichters kunnen ook schadelijke landingspagina's maken die zich kunnen voordoen als downloadpagina's van leveranciers, downloadsites voor softwareprogramma's en andere regelmatig bezochte gebieden. Wanneer ze een domein gebruiken dat lijkt op legitieme adressen en veiligheidscertificeringen, kunnen de gebruikers worden gedwongen om met hen te communiceren. Soms alleen het openen van hen kan de mijnwerker infectie activeren.

Een aanvullende benadering zou zeker zijn om gebruik te maken van vervoerders die verspreid kunnen worden door gebruik te maken van de bovengenoemde benaderingen of door gebruik te maken van netwerken voor het delen van documenten, BitTorrent is een van een van de meest geprefereerde. Het wordt vaak gebruikt om zowel legitieme software als documenten en ook piratenmateriaal te verspreiden. 2 van één van de meest populaire payload providers zijn de volgende::

Verschillende andere benaderingen die door de overtreders kunnen worden overwogen, zijn onder meer het gebruik van webbrowserkapers - gevaarlijke plug-ins die geschikt zijn gemaakt met een van de meest populaire webbrowsers. Ze worden geüpload naar de relevante databases met valse klantevaluaties en ook inloggegevens van de programmeur. In veel gevallen kan de samenvattingen uit schermafbeeldingen, videoclips en geavanceerde samenvattingen die fantastische verbetering van eigenschappen en efficiëntie-optimalisaties beloven. Desalniettemin zal bij installatie het gedrag van de getroffen webbrowsers veranderen- klanten zullen ontdekken dat ze zeker zullen worden doorgestuurd naar een door een hacker gecontroleerde bestemmingspagina en dat hun instellingen kunnen worden gewijzigd – de standaard webpagina, online zoekmachine en webpagina met nieuwe tabbladen.

JISUOF.EXE: Analyse

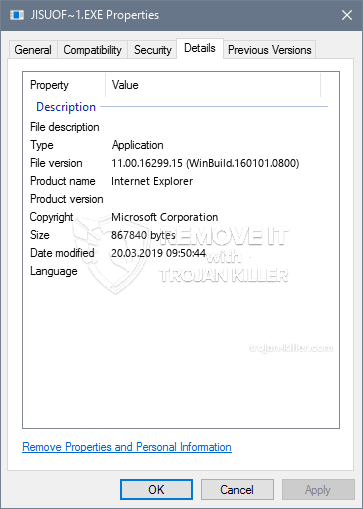

The JISUOF.EXE malware is a traditional case of a cryptocurrency miner which depending upon its setup can create a wide range of unsafe activities. Its primary objective is to carry out complicated mathematical tasks that will certainly make use of the offered system sources: processor, GPU, geheugen en ook de harde schijf ruimte. The method they work is by connecting to an unique server called mining swimming pool from where the required code is downloaded. Zo snel als een van de banen wordt gedownload zal het zeker worden gelijktijdig gestart, tal van omstandigheden kan worden gegaan voor wanneer. When a given job is finished an additional one will certainly be downloaded in its location and the loophole will continue up until the computer system is powered off, de infectie wordt weggedaan of één meer vergelijkbare gelegenheid gebeurt. Cryptogeld zal zeker beloond worden naar de correctionele controllers (hacken groep of een eenzame hacker) rechtstreeks naar hun begrotingen.

A harmful attribute of this classification of malware is that samples such as this one can take all system sources and also practically make the target computer system unusable until the risk has been completely eliminated. The majority of them include a consistent setup which makes them actually challenging to eliminate. Deze commando's zullen zeker aanpassingen ook opties maken, setup data and also Windows Registry values that will certainly make the JISUOF.EXE malware start automatically when the computer system is powered on. Access to recovery food selections and also choices might be obstructed which provides many manual elimination overviews almost useless.

Dit bepaalde infectie zal opstelling een Windows-service voor zichzelf, complying with the performed safety analysis ther following actions have actually been observed:

Tijdens de mijnwerker operaties kunnen de gekoppelde malware een link naar dit moment Windows-oplossingen en third-party geïnstalleerde toepassingen. By doing so the system administrators might not see that the resource lots originates from a separate process.

| Naam | JISUOF.EXE |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware to detect and remove JISUOF.EXE |

These sort of malware infections are particularly efficient at accomplishing advanced commands if set up so. They are based on a modular framework allowing the criminal controllers to orchestrate all kinds of dangerous behavior. Onder de geprefereerde voorbeelden is de wijziging van het Windows-register – modifications strings connected by the os can trigger severe efficiency disruptions and the lack of ability to access Windows solutions. Depending on the extent of changes it can additionally make the computer system entirely pointless. On the other hand adjustment of Registry values belonging to any third-party installed applications can sabotage them. Sommige applicaties werken mogelijk niet meer om te starten, terwijl andere ineens kunnen stoppen met werken.

This specific miner in its existing version is concentrated on extracting the Monero cryptocurrency consisting of a modified variation of XMRig CPU mining engine. If the projects show successful after that future versions of the JISUOF.EXE can be introduced in the future. Als de malware maakt gebruik van software susceptabilities te infecteren doelhosts, het kan een deel van een schadelijke co-infectie met ransomware zijn evenals Trojans.

Removal of JISUOF.EXE is strongly advised, considering that you run the risk of not only a large electrical energy expense if it is working on your COMPUTER, but the miner may additionally execute various other unwanted tasks on it and even harm your COMPUTER permanently.

JISUOF.EXE removal process

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” button to remove JISUOF.EXE

STAP 5. JISUOF.EXE Removed!

video Guide: How to use GridinSoft Anti-Malware for remove JISUOF.EXE

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “JISUOF.EXE” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “JISUOF.EXE”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “JISUOF.EXE”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “JISUOF.EXE”.