Een nieuw, zeer onveilig cryptogeld mijnwerker virus daadwerkelijk is ontdekt door veiligheid en beveiliging wetenschappers. de malware, riep icsys.icn.exe kunnen besmetten doel patiënten met behulp van een scala aan methoden. Het belangrijkste punt achter de Icsys.icn.exe mijnwerker is om cryptogeld mijnwerker activiteiten op de computers van de patiënten te gebruiken om Monero symbolen bij slachtoffers koste krijgen. Het resultaat van deze mijnwerker wordt de verhoogde elektrische energierekening en ook als je laat het voor een langere aantal keren Icsys.icn.exe misschien zelfs uw computer systemen elementen schaden.

icsys.icn.exe: distributiemethoden

De icsys.icn.exe malware gebruikmaakt van twee belangrijke benaderingen die worden gebruikt voor het computersysteem doelen infecteren:

- Payload Delivery gebruik Prior Infecties. Als een oudere Icsys.icn.exe malware wordt uitgebracht op het slachtoffer systemen kunnen zij zelf of download direct updaten en installeren van een nieuwere variant. Dit is mogelijk met behulp van de ingebouwde upgrade commando dat de lancering verwerft. Dit gebeurt door het koppelen van een speciaal vooraf bepaald hacker-gecontroleerde webserver die malware code voorziet. De gedownloade en installeer infectie zal de naam van een Windows-oplossing te verkrijgen en ook in de worden geplaatst “%systeem% temp” plaats. Belangrijke woningen, maar ook het besturingssysteem installatiebestanden zijn gewijzigd om een consistente en stille infectie toestaan.

- Software Application Vulnerability Exploits. De nieuwste variant van de Icsys.icn.exe malware zijn gevonden te worden veroorzaakt door het aantal ondernemingen, algemeen erkend voor zijn gebruik gemaakt van in de ransomware aanvallen. De infecties worden gedaan door zich te richten geopend oplossingen via de TCP-poort. De aanslagen worden geautomatiseerd door een hacker gecontroleerd kader dat bedoeld indien de poort open. Als aan deze voorwaarde wordt voldaan, zal de dienst te scannen en informatie krijgen met betrekking tot deze, waaronder een versie evenals setup data. Exploits en ook de voorkeur gebruikersnaam en wachtwoord mixen kan worden gedaan. Bij het gebruik maken van wordt geactiveerd tegen de vatbare code de mijnwerker zal worden ingezet in aanvulling op de achterdeur. Dit zal het een dubbele infectie.

Naast deze technieken kunnen andere benaderingen gebruik worden gemaakt van een te. Mijnwerkers kunnen worden verspreid door phishing e-mails die in een SPAM-achtige manier groothandel worden verzonden en zijn afhankelijk van social design technieken om de patiënten te denken te verwarren, dat ze eigenlijk een boodschap hebt ontvangen van een legitieme dienst of onderneming. De infectie gegevens kunnen direct worden aangesloten of zet in het lichaam componenten in multimediaal materiaal of bericht weblinks.

De criminelen kunnen ook de ontwikkeling van destructieve touchdown webpagina's die vendor downloadpagina's kan opleveren, software download sites, evenals verschillende andere vaak benaderd gebieden. Wanneer zij gebruik maken van vergelijkbaar verschijnen domein echte adressen en ook de veiligheid en beveiliging certificeringen de klanten zouden kunnen worden overgehaald tot interactie met hen. Soms alleen het openen van hen kan de mijnwerker infectie veroorzaken.

Nog een strategie zou zeker zijn om haul service providers die kunnen worden verspreid gebruik te maken van deze technieken of door middel van file sharing netwerken te benutten, BitTorrent is een van de meest populaire. Het wordt vaak gebruikt om zowel gerenommeerde software programma, evenals bestanden en ook piraten materiaal te verspreiden. 2 van één van de meest prominente haul service providers zijn de volgende::

Diverse andere technieken die over gedacht kan worden door de slechteriken uit het gebruik van internet browser hijackers -Schadelijk plugins die verenigbaar zijn met de meest prominente internet browsers worden gemaakt. Ze worden geüpload naar de juiste databases met getuigenissen nep klant als ontwikkelaar kwalificaties. In de meeste gevallen kan de beschrijvingen screenshots omvatten, videoclips en ook ingewikkelde beschrijvingen aantrekkelijk uitstekende functie verbeteringen en ook optimalisaties efficiency. Maar bij het instellen van de gedrag van de getroffen webbrowsers zal zeker veranderen- klanten zullen zeker merken dat ze zeker zullen worden doorgestuurd naar een-hacker gecontroleerde landing page evenals hun opstellingen zouden kunnen worden gewijzigd – de standaard startpagina, zoekmachine en nieuwe tabbladen pagina.

icsys.icn.exe: Analyse

De Icsys.icn.exe malware is een traditionele voorbeeld van een cryptogeld miner die vertrouwen op de opstelling diverse onveilige activiteiten kunnen leiden. Zijn primaire doel is om ingewikkelde wiskundige taken die zeker zal profiteren van de Aangeboden systeem bronnen uit te voeren: processor, GPU, geheugen en harde schijf area. De methode die ze functioneren is door te verbinden met een speciale server genaamd mijnbouw zwembad waar de vereiste code is gedownload en geïnstalleerd. Zo snel als een van de taken is gedownload zal worden begonnen in een keer, meerdere omstandigheden kunnen worden uitgevoerd op wanneer. Wanneer een bepaalde taak voltooid één meer men zal in de locatie gedownload evenals de loop zeker zal doorgaan totdat de computer is uitgeschakeld, de infectie is geëlimineerd of extra vergelijkbare gebeurtenis plaatsvindt. Cryptogeld zal zeker beloond worden naar de correctionele controllers (hacken groep of een enkele hacker) rechtstreeks naar hun portemonnee.

Een onveilige kenmerk van deze groep malware dat monsters zoals deze kunnen alle systeembronnen te nemen en virtueel te slachtoffer computersysteem zinloos tot het risico volledig is verwijderd. Veel van hen zijn voorzien van een consistente setup die hen echt moeilijk te verwijderen maakt. Deze opdrachten zullen aanpassingen ook alternatieven, arrangement bestanden en ook Windows-register waarden die zeker zal maken van de Icsys.icn.exe malware direct beginnen zodra de computer wordt ingeschakeld. Toegang tot herstel voedsel selecties evenals opties zou kunnen worden geblokkeerd die vele handbediende eliminatie gidsen praktisch nutteloos maakt.

Deze specifieke infectie zal zeker arrangement een Windows-service voor zichzelf, vast te houden aan de uitgevoerde analyse Bescherming ther zich te houden aan de activiteiten zijn waargenomen:

. Tijdens de mijnwerker operaties kunnen de bijbehorende malware hechten aan al met Windows oplossingen en ook third-party set up applicaties. Door dit te doen zodat het systeem beheerders mogen niet zien dat de bron ton komt uit een apart proces.

| Naam | icsys.icn.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware op te sporen en te verwijderen Icsys.icn.exe |

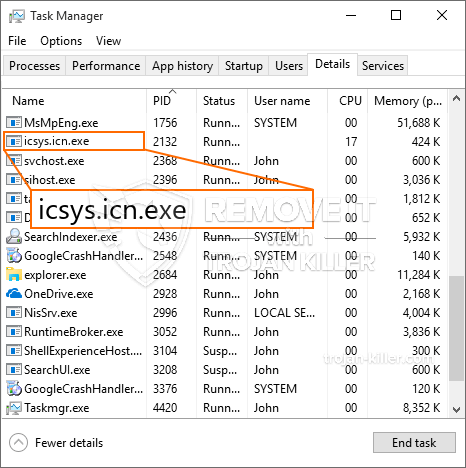

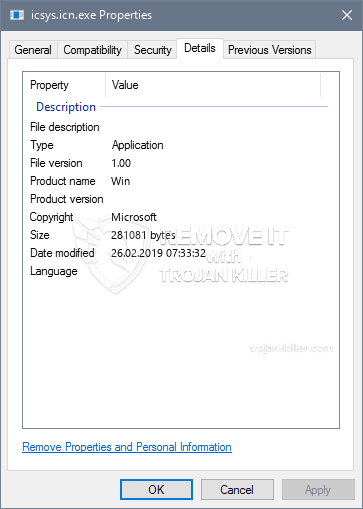

id =”82337″ align =”aligncenter” width =”600″] icsys.icn.exe

icsys.icn.exe

Dit soort malware-infecties zijn bijzonder betrouwbaar bij het uitvoeren van innovatieve opdrachten zo geconfigureerd. Ze zijn gebaseerd op een modulaire structuur waardoor de criminele controllers om allerlei gevaarlijke acties orkestreren. Een van de populaire voorbeelden is het aanpassen van het Windows-register – aanpassingen strings geassocieerd met de os kan aanzienlijke efficiëntie verstoringen en ook het onvermogen om de toegankelijkheid Windows oplossingen leiden. Afhankelijk van het bereik van de aanpassingen kan ook maken het computersysteem volledig zinloos. Aan de andere kant aanpassing registerwaarden die tot derden opgezet toepassingen te saboteren. Sommige toepassingen kan mislukken volledig te lanceren, terwijl anderen onverwacht werken kan stoppen.

Deze bijzondere mijnwerker in de bestaande versie is geconcentreerd op het extraheren van de Monero cryptogeld waaronder een veranderd variatie van XMRig CPU mijnbouw motor. Als het project succesvol controleren na dat toekomstige versies van de Icsys.icn.exe kan worden gelanceerd in de toekomst. Als de malware maakt gebruik van software susceptabilities tot doel gastheren besmetten, het kan zijn onderdeel van een onveilige co-infectie met ransomware en Trojaanse paarden.

Verwijdering van Icsys.icn.exe wordt sterk aangeraden, omdat je het risico van het niet alleen een enorme kosten van elektriciteit lopen als het werkt op uw pc, maar de mijnwerker mag ook diverse andere ongewenste taken op en ook schade toebrengen aan uw pc permanent.

Icsys.icn.exe verwijderingsproces

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” knop om Icsys.icn.exe verwijderen

STAP 5. Icsys.icn.exe verwijderd!

video Guide: Hoe wordt GridinSoft Anti-Malware gebruiken voor het verwijderen Icsys.icn.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “icsys.icn.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “icsys.icn.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “icsys.icn.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “icsys.icn.exe”.