Een nieuw, really hazardous cryptocurrency miner virus has been identified by security researchers. de malware, riep EC.exe kunnen besmetten doel patiënten met behulp van een scala aan methoden. The main idea behind the EC.exe miner is to use cryptocurrency miner tasks on the computer systems of targets in order to obtain Monero tokens at targets cost. The end result of this miner is the raised electrical power costs and also if you leave it for longer time periods EC.exe may even damage your computers parts.

EC.exe: distributiemethoden

De EC.exe malware makes use of two prominent techniques which are utilized to contaminate computer targets:

- Payload bezorging via Prior Infecties. If an older EC.exe malware is deployed on the sufferer systems it can automatically update itself or download and install a newer version. This is feasible using the built-in upgrade command which gets the release. Dit gebeurt door het verbinden van een bepaalde vooraf gedefinieerde hacker gecontroleerde server die de malware code levert. The downloaded virus will certainly get the name of a Windows service and be put in the “%systeem% temp” plaats. Important properties and running system setup data are changed in order to allow a relentless and also quiet infection.

- Software programma Kwetsbaarheid Exploits. The latest variation of the EC.exe malware have actually been found to be caused by the some exploits, algemeen bekend als gebruikt in ransomware-aanvallen. De infecties worden gedaan door zich te richten geopend diensten via de TCP-poort. De slagen worden geautomatiseerd door een hacker bestuurde structuur die zoekt uit of de poort open. If this condition is fulfilled it will scan the service as well as retrieve info about it, consisting of any kind of version as well as arrangement data. Exploits and also preferred username and password combinations might be done. When the make use of is activated versus the vulnerable code the miner will be released along with the backdoor. Dit zal het een dubbele infectie.

Aside from these techniques other techniques can be made use of too. Miners can be distributed by phishing emails that are sent in bulk in a SPAM-like way and depend upon social engineering tricks in order to perplex the targets into thinking that they have actually received a message from a legit solution or business. The infection documents can be either directly affixed or put in the body materials in multimedia web content or text web links.

The bad guys can likewise produce malicious touchdown web pages that can impersonate vendor download pages, software application download portals and also other frequently accessed areas. When they utilize similar appearing domain to legit addresses as well as safety certificates the customers might be coerced right into engaging with them. In sommige gevallen alleen het openen van hen kan de mijnwerker een infectie veroorzaken.

One more technique would be to utilize payload carriers that can be spread out utilizing those methods or using data sharing networks, BitTorrent behoort tot een van de meest populaire. It is regularly used to distribute both reputable software program as well as data and pirate material. Twee van de meest populaire haul carriers zijn de volgende::

Various other techniques that can be considered by the criminals include using internet browser hijackers -harmful plugins which are made suitable with one of the most preferred internet browsers. They are submitted to the relevant databases with phony customer testimonials and developer credentials. Vaak is het zo samenvattingen kunnen screenshots omvatten, video clips as well as intricate summaries promising wonderful function enhancements and efficiency optimizations. Nonetheless upon installment the behavior of the influenced internet browsers will certainly transform- individuals will locate that they will be rerouted to a hacker-controlled touchdown page and their setups may be changed – de standaard startpagina, online zoekmachine evenals nieuwe tabs pagina.

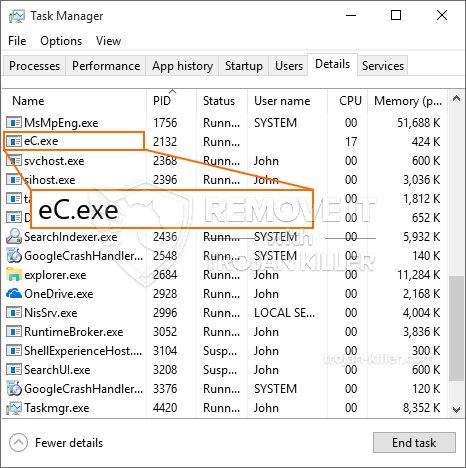

EC.exe: Analyse

The EC.exe malware is a timeless situation of a cryptocurrency miner which depending upon its configuration can cause a wide array of unsafe activities. Zijn primaire doel is om ingewikkelde wiskundige taken die het gebruik van de beschikbare systeembronnen zal presteren: processor, GPU, geheugen en ruimte op de harde schijf. De middelen ze functioneren is door het te koppelen aan een speciale web-server met de naam mining zwembad vanaf waar de vereiste code is gedownload en geïnstalleerd. Zodra een van de banen wordt gedownload zal het zeker worden gelijktijdig begonnen, meerdere exemplaren kunnen worden gegaan want zodra. Wanneer een voorwaarde taak is voltooid een ander zal zeker worden gedownload op zijn plaats en de maas in de wet zal overgaan tot de computer is uitgeschakeld, de infectie wordt weggedaan of één meer vergelijkbare gebeurtenis. Cryptogeld zal zeker worden gecompenseerd naar de correctionele controllers (hacken groep of een eenzame cyberpunk) direct naar hun begrotingen.

Een gevaarlijke kenmerk van deze groep malware dat monsters zoals deze al systeembronnen te nemen en ook nagenoeg doelcomputer zinloos totdat de dreiging volledig is verwijderd. Veel van hen zijn voorzien van een hardnekkige setup die hen echt moeilijk te elimineren maakt. Deze opdrachten zullen wijzigingen ook opties maken, configuration files and also Windows Registry values that will make the EC.exe malware beginning immediately as soon as the computer system is powered on. Toegang tot genezing hapjes en ook alternatieven zou kunnen worden belemmerd die verschillende hands-on bevat een overzicht verwijdering praktisch waardeloos.

Deze specifieke infectie zal opstelling een Windows-service voor zichzelf, die voldoen aan het gevoerde veiligheidsanalyse ther volgende activiteiten zijn waargenomen:

. Tijdens de mijnwerker de activiteiten van de bijbehorende malware verbinding kan maken met die momenteel worden uitgevoerd Windows-oplossingen en third-party opgezet toepassingen. Door dit te doen zodat het systeem managers kan niet zien dat de resource ton afkomstig is van een afzonderlijke procedure.

| Naam | EC.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware to detect and remove EC.exe |

Dit soort malware-infecties zijn bijzonder efficiënt bij het uitvoeren van geavanceerde commando's als zo opgezet. They are based on a modular framework allowing the criminal controllers to orchestrate all kinds of harmful actions. Onder de prominente voorbeelden is het aanpassen van het Windows-register – modifications strings connected by the os can cause major performance disruptions and also the inability to accessibility Windows solutions. Relying on the range of adjustments it can additionally make the computer system totally unusable. On the various other hand adjustment of Registry values belonging to any kind of third-party set up applications can sabotage them. Some applications may stop working to launch completely while others can unexpectedly quit working.

This particular miner in its existing version is focused on mining the Monero cryptocurrency consisting of a customized version of XMRig CPU mining engine. If the projects show effective then future variations of the EC.exe can be introduced in the future. Als de malware maakt gebruik van software applicatie kwetsbaarheden te misbruiken doelhosts infecteren, Het kan deel uitmaken van een onveilige co-infectie met ransomware en ook Trojaanse paarden.

Removal of EC.exe is highly suggested, because you run the risk of not just a huge electrical power costs if it is running on your PC, however the miner may likewise execute various other unwanted tasks on it as well as also harm your PC completely.

EC.exe removal process

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” button to remove EC.exe

STAP 5. EC.exe Removed!

video Guide: How to use GridinSoft Anti-Malware for remove EC.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “EC.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “EC.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “EC.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “EC.exe”.