Een nieuw, zeer onveilig cryptogeld mijnwerker infectie daadwerkelijk is gevonden door veiligheid en beveiliging onderzoekers. de malware, riep Doc.exe infecteren doel patiënten samen met een selectie van methoden. The main point behind the Doc.exe miner is to utilize cryptocurrency miner tasks on the computer systems of sufferers in order to acquire Monero tokens at sufferers expenditure. The end result of this miner is the raised power expenses and if you leave it for longer amount of times Doc.exe might even harm your computers components.

Doc.exe: distributiemethoden

De Doc.exe malware maakt gebruik 2 voorkeurstechnieken die worden gebruikt om computerdoelen te infecteren:

- Payload Delivery gebruik Prior Infecties. If an older Doc.exe malware is released on the target systems it can instantly upgrade itself or download and install a newer variation. Dit is mogelijk met behulp van de geïntegreerde-update commando dat de release verwerft. Dit wordt gedaan door verbinding te maken met een specifieke, vooraf gedefinieerde, door een hacker bestuurde webserver die de malwarecode aanbiedt. Het gedownloade virus krijgt de naam van een Windows-service en wordt in de “%systeem% temp” Gebied. Essentiële eigenschappen en lopende systeemarrangementdocumenten worden getransformeerd om een meedogenloze en stille infectie mogelijk te maken.

- Software Vulnerability Exploits. The latest variation of the Doc.exe malware have been located to be caused by the some ventures, beroemde opgenomen voor toepassing in de ransomware strikes. De infecties worden gedaan door zich te richten geopend diensten door middel van de TCP-poort. De slagen worden geautomatiseerd door een hacker gecontroleerd kader dat bedoeld indien de poort open. Als aan deze voorwaarde is voldaan, wordt de oplossing gescand en worden ook details hierover hersteld, inclusief elk type versie en ook informatie over het arrangement. Exploits en ook de voorkeur gebruikersnaam en wachtwoord mixen kan worden gedaan. Wanneer de manipulatie wordt afgezet tegen de risicocode, wordt de mijnwerker samen met de achterdeur vrijgegeven. Dit zal een dubbele infectie presenteren.

Naast deze benaderingen kunnen ook verschillende andere technieken worden gebruikt. Mijnwerkers kunnen worden verspreid door phishing-e-mails die op een SPAM-achtige manier in het groot worden verzonden, en ze kunnen ook vertrouwen op trucs voor sociaal ontwerp om de slachtoffers te verbijsteren door te denken dat ze een bericht hebben ontvangen van een legitieme oplossing of bedrijf. De infectiedocumenten kunnen rechtstreeks worden bijgevoegd of in de carrosseriecomponenten worden ingevoegd in multimediamateriaal of tekstweblinks.

De boeven kunnen ook destructieve bestemmingspagina's maken die webpagina's van leveranciers kunnen downloaden, downloadsites voor softwareprogramma's en ook andere vaak bezochte gebieden. Wanneer ze vergelijkbare schijnbare domeinnamen gebruiken voor echte adressen en ook beveiligingscertificaten, kunnen de gebruikers ertoe worden aangezet om met hen in zee te gaan. Soms kan alleen het openen ervan de mijnwerkersinfectie veroorzaken.

Een andere methode zou zeker zijn om vervoerders te gebruiken die kunnen worden verspreid door gebruik te maken van die methoden of door middel van netwerken voor het delen van gegevens, BitTorrent behoort tot een van de meest prominente. Het wordt regelmatig gebruikt om zowel gerenommeerde softwareprogramma's als documenten en illegale webinhoud te verspreiden. 2 van de meest prominente payload dragers zijn de volgende:

Verschillende andere methoden waarmee wetsovertreders rekening kunnen houden, zijn het gebruik van webbrowserkapers - gevaarlijke plug-ins die compatibel zijn gemaakt met de meest populaire internetbrowsers. Ze worden geüpload naar de juiste opslagplaatsen met valse gebruikersrecensies en ontwerperreferenties. In veel gevallen is de samenvattingen kunnen zijn screenshots, video's en uitgebreide samenvattingen die uitstekende functieverbeteringen en prestatie-optimalisaties stimuleren. Desalniettemin zullen na installatie de acties van de beïnvloede browsers zeker veranderen- klanten zullen merken dat ze zeker zullen worden omgeleid naar een door een hacker gecontroleerde bestemmingspagina en dat hun instellingen kunnen worden gewijzigd – de standaard webpagina, online zoekmachine evenals gloednieuwe tabs webpagina.

Doc.exe: Analyse

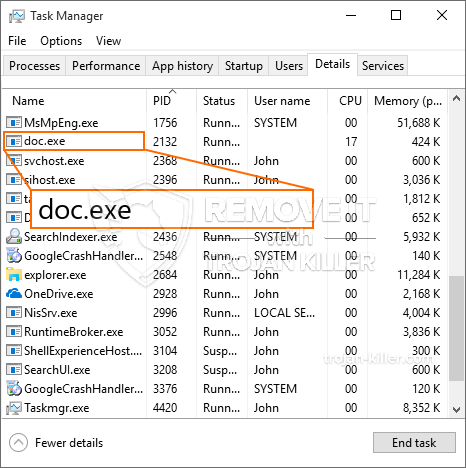

The Doc.exe malware is a classic situation of a cryptocurrency miner which depending on its setup can create a wide array of dangerous actions. Its primary objective is to perform complex mathematical tasks that will certainly take advantage of the offered system resources: processor, GPU, geheugen en ook de ruimte op de harde schijf. The method they operate is by connecting to an unique server called mining pool where the needed code is downloaded. Zodra een van de banen is gedownload, zal deze zeker gelijktijdig worden gestart, tal van omstandigheden kunnen zo snel worden uitgevoerd bij. When a given job is completed one more one will be downloaded and install in its location and also the loop will proceed until the computer system is powered off, de infectie is geëlimineerd of er doet zich een andere vergelijkbare gelegenheid voor. Cryptogeld zal zeker beloond worden naar de correctionele controllers (hacken team of een enkele hacker) direct naar hun portemonnee.

A harmful quality of this group of malware is that samples such as this one can take all system sources as well as virtually make the victim computer system pointless till the risk has been entirely gotten rid of. Most of them include a consistent setup which makes them really difficult to eliminate. Deze commando's zullen veranderingen om keuzes te starten maken, setup documents as well as Windows Registry values that will certainly make the Doc.exe malware start immediately once the computer system is powered on. Accessibility to healing menus as well as options might be blocked which makes numerous manual removal guides practically pointless.

Dit bepaalde infectie zal het opzetten van een Windows-oplossing voor zichzelf, complying with the conducted security analysis ther complying with activities have actually been observed:

. Tijdens de miner-operaties kan de verbonden malware een koppeling maken met momenteel draaiende Windows-services en geïnstalleerde applicaties van derden. By doing so the system managers may not discover that the source lots comes from a separate process.

| Naam | Doc.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware to detect and remove Doc.exe |

Dit soort malware-infecties zijn bijzonder betrouwbaar bij het uitvoeren van innovatieve opdrachten als ze zo zijn ingesteld. Ze zijn gebaseerd op een modulair kader waardoor de criminele controleurs allerlei onveilige handelingen kunnen beheren. Onder de voorkeursvoorbeelden is het aanpassen van het Windows register – Aanpassingsstrings die verband houden met het besturingssysteem kunnen aanzienlijke verstoringen in de efficiëntie en het niet openen van Windows-oplossingen veroorzaken. Afhankelijk van de omvang van de veranderingen kan het het computersysteem bovendien volledig zinloos maken. Aan de andere kant kan aanpassing van registerwaarden die behoren tot door derden ingestelde applicaties deze saboteren. Sommige applicaties kunnen mogelijk niet volledig worden gestart, terwijl andere plotseling kunnen stoppen met werken.

Deze bijzondere miner in zijn huidige variant is gericht op de winning Monero cryptogeld bestaande uit een gewijzigde variant van XMRig CPU mining engine. If the campaigns confirm effective after that future variations of the Doc.exe can be released in the future. Als de malware gebruik maakt van software-applicatie susceptabilities te besmetten doelhosts, het kan een deel van een schadelijke co-infectie met ransomware zijn evenals Trojans.

Removal of Doc.exe is highly recommended, omdat u niet alleen het risico loopt op enorme elektriciteitskosten als het op uw pc werkt, de mijnwerker kan er echter ook andere ongewenste taken op uitvoeren en zelfs uw pc permanent beschadigen.

Doc.exe removal process

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” button to remove Doc.exe

STAP 5. Doc.exe Removed!

video Guide: How to use GridinSoft Anti-Malware for remove Doc.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “Doc.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “Doc.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “Doc.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “Doc.exe”.