Een gloednieuw, echt gevaarlijke cryptocurrency-mijnwerkersinfectie is feitelijk geïdentificeerd door beveiligingswetenschappers. de malware, riep conhost.exe kunnen besmetten doel slachtoffers met behulp van een selectie van manieren. Het belangrijkste idee achter de Conhost.exe-mijnwerker is om cryptocurrency-mijnertaken te gebruiken op de computersystemen van patiënten om Monero-tokens te verkrijgen tegen streefkosten. Het eindresultaat van deze mijnwerker zijn de verhoogde elektriciteitskosten en ook als u het voor langere tijd laat staan, kan Conhost.exe ook uw computersysteemelementen beschadigen.

conhost.exe: distributiemethoden

De conhost.exe Malware gebruikt twee prominente technieken die worden gebruikt om computerdoelen te besmetten:

- Payload bezorging via Prior Infecties. Als een oudere Conhost.exe-malware wordt geïmplementeerd op de systemen van de patiënt, kan deze zichzelf onmiddellijk upgraden of een recentere versie downloaden en installeren. Dit is mogelijk via de geïntegreerde update-opdracht die de lancering krijgt. Dit wordt gedaan door te linken naar een bepaalde vooraf gedefinieerde-hacker gecontroleerde web server die de malware code biedt. Het gedownloade en geïnstalleerde virus krijgt de naam van een Windows-service en wordt ook in het “%systeem% temp” plaats. Cruciale gebouwen en actieve systeemconfiguratiegegevens worden gewijzigd om een aanhoudende en stille infectie mogelijk te maken.

- Software Vulnerability Exploits. Er is ontdekt dat de meest recente variant van de Conhost.exe-malware wordt veroorzaakt door enkele exploits, algemeen begrepen omdat het werd gebruikt bij de ransomware-aanvallen. De infecties worden gedaan door zich te richten geopend oplossingen met behulp van de TCP-poort. De slagen worden geautomatiseerd door een hacker bestuurde structuur die opgezocht als de poort open. Als aan deze voorwaarde is voldaan, wordt de service gescand en wordt er ook informatie over hersteld, inclusief elke vorm van variatie en configuratiegegevens. Ventures en ook voorkeurscombinaties van gebruikersnaam en wachtwoord kunnen worden gedaan. Wanneer het gebruik van wordt verrekend met de gevoelige code, wordt de mijnwerker samen met de achterdeur ingezet. Dit zal het een dubbele infectie bieden.

Behalve deze benaderingen kunnen ook andere methoden worden gebruikt. Mijnwerkers kunnen worden verspreid door phishing-e-mails die in bulk op een SPAM-achtige manier worden verzonden en ook vertrouwen op social engineering-trucs om de slachtoffers te laten geloven dat ze een bericht hebben ontvangen van een gerenommeerde oplossing of bedrijf. De virusbestanden kunnen rechtstreeks worden verbonden of in de lichaamscomponenten worden ingevoegd in multimediamateriaal of tekstlinks.

De overtreders kunnen bovendien destructieve touchdown-pagina's maken die de downloadpagina's van leveranciers kunnen nabootsen, downloadsites voor softwareapplicaties en diverse andere regelmatig bezochte plaatsen. Wanneer ze domeinnamen gebruiken die vergelijkbaar zijn met echte adressen en veiligheidscertificaten gebruiken, kunnen de gebruikers direct worden overgehaald om met hen te communiceren. In sommige gevallen alleen het openen van hen kan verrekenen de mijnwerker infectie.

Een andere benadering zou zijn om gebruik te maken van ladingsdragers die kunnen worden verspreid met behulp van de bovengenoemde methoden of via netwerken voor het delen van gegevens, BitTorrent is slechts een van de meest prominente. Het wordt vaak gebruikt om zowel authentiek softwareprogramma als documenten en illegaal materiaal te verspreiden. 2 van één van de meest populaire payload dragers zijn de volgende:

Andere benaderingen die door de overtreders kunnen worden overwogen, zijn het gebruik van webbrowser-hijackers - gevaarlijke plug-ins die compatibel zijn gemaakt met een van de meest geprefereerde internetbrowsers. Ze worden met valse gebruikersevaluaties en programmeurreferenties naar de relevante databases gestuurd. In veel gevallen kan de samenvattingen screenshots omvatten, videoclips en ingewikkelde samenvattingen die grote functieverbeteringen en ook prestatie-optimalisaties aanmoedigen. Bij het instellen zullen de gewoonten van de beïnvloede webbrowsers echter veranderen- klanten zullen zeker ontdekken dat ze zeker zullen worden omgeleid naar een hacker-gecontroleerde touchdown-pagina en dat hun instellingen kunnen worden gewijzigd – de standaard startpagina, internetzoekmachine en pagina met nieuwe tabbladen.

conhost.exe: Analyse

De Conhost.exe-malware is een traditionele situatie van een cryptocurrency-mijnwerker die, afhankelijk van de configuratie, een breed scala aan onveilige acties kan activeren. Het belangrijkste doel is om ingewikkelde wiskundige taken uit te voeren die zullen profiteren van de beschikbare systeembronnen: processor, GPU, geheugen en harde schijf ruimte. De methode die ze gebruiken is door te linken naar een speciale webserver genaamd mining pool, van waaruit de vereiste code wordt gedownload. Zodra één van de banen wordt gedownload zal het zeker worden begonnen in een keer, verschillende gevallen kunnen worden verwijderd zodra. Wanneer een aangeboden taak is voltooid, zal er zeker een extra worden gedownload en op zijn plaats worden geïnstalleerd en ook de lus zal doorgaan totdat het computersysteem wordt uitgeschakeld, de infectie wordt verwijderd of er vindt een soortgelijke gebeurtenis plaats. Cryptogeld zal worden toegekend aan de criminele controllers (hacken team of een eenzame cyberpunk) direct naar hun portemonnee.

Een schadelijke kwaliteit van deze categorie malware is dat voorbeelden zoals deze alle systeembronnen kunnen nemen en de computer die er last van heeft praktisch zinloos kunnen maken totdat de dreiging daadwerkelijk volledig is verwijderd. Veel van hen hebben een aanhoudende setup waardoor ze erg moeilijk te elimineren zijn. Deze commando's zullen zeker aanpassingen om keuzes te starten maken, configuratiegegevens en Windows-registerwaarden die ervoor zorgen dat de Conhost.exe-malware onmiddellijk begint zodra de computer wordt ingeschakeld. De toegang tot selecties van herstelvoedsel en ook tot opties kan worden geblokkeerd, waardoor talrijke handbediende eliminatiegidsen praktisch zinloos zijn.

Dit bepaalde infectie zal zeker het opzetten van een Windows-service voor zichzelf, naar aanleiding van de uitgevoerde veiligheidsanalyse zijn daadwerkelijk nageleefde acties geconstateerd:

. Tijdens de mijnwerkerprocedures kan de gekoppelde malware zich hechten aan momenteel draaiende Windows-oplossingen en applicaties van derden. Hierdoor merken de systeembeheerders misschien niet dat de brontonen uit een ander proces komen.

| Naam | conhost.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware op te sporen en te verwijderen conhost.exe |

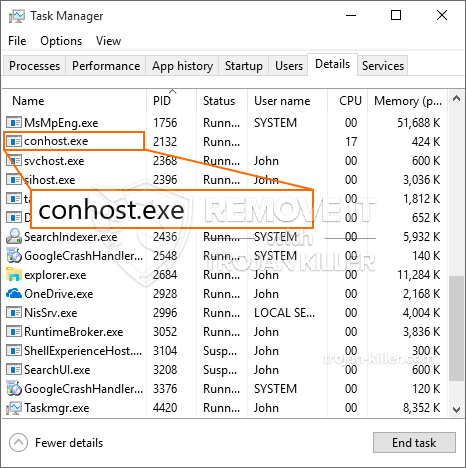

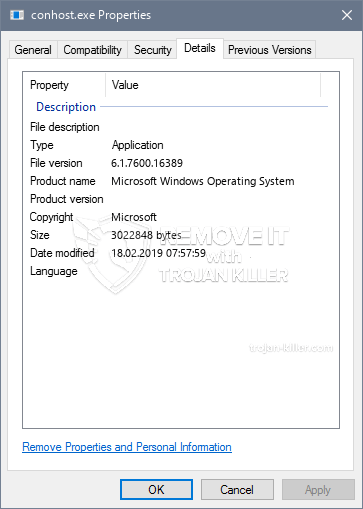

id =”81744″ align =”aligncenter” width =”600″] conhost.exe

conhost.exe

Dit soort malware-infecties zijn bijzonder efficiënt bij het uitvoeren van geavanceerde opdrachten, indien zo geconfigureerd. Ze zijn gebaseerd op een modulair kader waardoor de criminele controleurs alle soorten gevaarlijk gedrag kunnen coördineren. Onder de geprefereerde gevallen is de wijziging van het Windows-register – wijzigingenstekenreeksen die verband houden met het besturingssysteem kunnen aanzienlijke efficiëntieverstoringen veroorzaken en ook het onvermogen om toegang te krijgen tot Windows-oplossingen. Afhankelijk van de omvang van de aanpassingen kan het de computer eveneens volledig onbruikbaar maken. Aan de andere kant de controle van de Register-waardes die behoren tot elk type van derden set up applicaties kan ze saboteren. Sommige toepassingen te kort zou schieten om volledig te lanceren, terwijl anderen onverwacht kan stoppen met werken.

Deze bepaalde mijnwerker in zijn huidige versie is geconcentreerd op het minen van de Monero-cryptocurrency die bestaat uit een aangepaste versie van de XMRig CPU-mijnengine. Als de projecten effectief blijken te zijn, kunnen toekomstige variaties van de Conhost.exe in de toekomst worden geïntroduceerd. Als de malware maakt gebruik van software programma susceptabilities tot doel gastheren besmetten, het kan onderdeel van een gevaarlijke co-infectie met ransomware zo goed als Trojaanse paarden.

Het verwijderen van Conhost.exe wordt sterk aanbevolen, aangezien u het risico loopt niet alleen een hoge elektriciteitsrekening als deze op uw COMPUTER loopt, de mijnwerker kan er echter ook andere ongewenste activiteiten op uitvoeren en ook uw pc volledig beschadigen.

Conhost.exe verwijderingsproces

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” knop om conhost.exe verwijderen

STAP 5. conhost.exe verwijderd!

video Guide: Hoe wordt GridinSoft Anti-Malware gebruiken voor het verwijderen conhost.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “conhost.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “conhost.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “conhost.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “conhost.exe”.