Een nieuw, extremely unsafe cryptocurrency miner virus has actually been identified by security scientists. de malware, riep Check.exe kunnen besmetten doel slachtoffers te maken van een reeks van manieren. The main point behind the Check.exe miner is to employ cryptocurrency miner activities on the computers of targets in order to acquire Monero tokens at targets cost. The outcome of this miner is the elevated power bills as well as if you leave it for longer time periods Check.exe might even damage your computers elements.

Check.exe: distributiemethoden

De Check.exe malware uses two popular techniques which are utilized to contaminate computer targets:

- Payload bezorging via Prior Infecties. If an older Check.exe malware is deployed on the victim systems it can automatically update itself or download and install a newer version. Dit is mogelijk via de geïntegreerde update-opdracht die de lancering verkrijgt. Dit wordt gedaan door verbinding te maken met een bepaalde vooraf gedefinieerde, door een hacker bestuurde server die de malwarecode aanbiedt. The downloaded virus will certainly get the name of a Windows service as well as be placed in the “%systeem% temp” plaats. Crucial homes as well as running system arrangement data are transformed in order to allow a relentless as well as quiet infection.

- Software Vulnerability Exploits. The most recent variation of the Check.exe malware have actually been located to be caused by the some exploits, algemeen bekend voor toepassing in de ransomware aanvallen. De infecties worden gedaan door zich te richten geopend oplossingen met behulp van de TCP-poort. De slagen worden geautomatiseerd door een hacker bestuurde structuur die zoekt naar als de poort open. If this problem is met it will certainly check the solution and obtain information about it, including any kind of version and setup information. Exploits en prominente gebruikersnaam en ook wachtwoordmixen kunnen worden gedaan. When the exploit is set off against the susceptible code the miner will be released along with the backdoor. Dit zal zeker presenteren een duale infectie.

Besides these techniques other methods can be utilized also. Miners can be distributed by phishing e-mails that are sent in bulk in a SPAM-like way as well as depend upon social design tricks in order to perplex the victims right into thinking that they have actually received a message from a legitimate service or company. The infection data can be either directly affixed or placed in the body contents in multimedia material or text web links.

The wrongdoers can additionally create malicious touchdown web pages that can pose vendor download web pages, software program download portals and various other frequently accessed locations. When they utilize similar appearing domain to legit addresses and safety and security certificates the users may be pushed into engaging with them. Soms zijn ze alleen maar te openen kan verrekenen de mijnwerker infectie.

Another method would certainly be to make use of payload carriers that can be spread making use of the above-mentioned approaches or using file sharing networks, BitTorrent is een van de meest prominente. It is frequently utilized to distribute both legit software program as well as files and pirate web content. Two of one of the most popular haul carriers are the following:

Various other approaches that can be thought about by the offenders include making use of browser hijackers -hazardous plugins which are made compatible with one of the most popular web browsers. They are uploaded to the appropriate databases with fake individual evaluations and also programmer credentials. Vaak bevatten de samenvattingen schermafbeeldingen, videos as well as fancy descriptions encouraging great attribute enhancements and performance optimizations. However upon setup the actions of the affected browsers will certainly alter- individuals will locate that they will be redirected to a hacker-controlled landing web page and their setups could be changed – de standaard webpagina, internet zoekmachine en ook gloednieuwe tabs pagina.

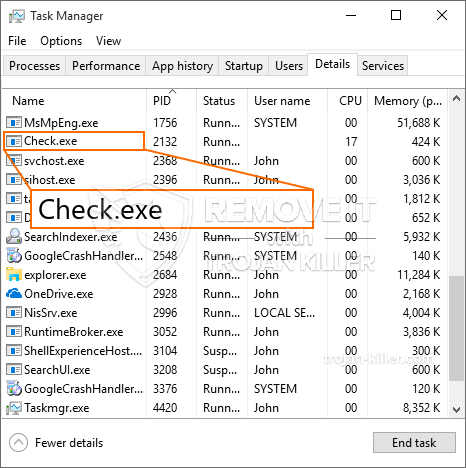

Check.exe: Analyse

The Check.exe malware is a traditional case of a cryptocurrency miner which relying on its configuration can create a variety of hazardous activities. Het belangrijkste doel is om ingewikkelde wiskundige banen die zeker gebruik van de aangeboden systeembronnen zal uitvoeren: processor, GPU, geheugen en harde schijf area. De methode die ze werken is door het te koppelen aan een speciale web-server met de naam mining zwembad, waar de benodigde code is gedownload en geïnstalleerd. Zodra één van de taken is gedownload zal worden gestart op hetzelfde moment, meerdere exemplaren kan zo snel worden uitgevoerd bij. Wanneer een bepaalde taak is afgerond zal een ander worden gedownload en geïnstalleerd in zijn gebied en ook de maas in de wet zal doorgaan totdat de computer is uitgeschakeld, de infectie wordt verwijderd of een aanvullende soortgelijke gelegenheid gebeurt. Cryptogeld zal zeker worden toegekend aan de criminele controllers (hacken team of een enkele cyberpunk) direct naar hun portemonnee.

Een schadelijke kenmerk van deze classificatie van malware is dat de voorbeelden die op deze lijkt alle systeembronnen kan nemen en ook praktisch het slachtoffer computersysteem zinloos te maken, totdat het gevaar geheel is verwijderd. Veel van hen zijn voorzien van een consistente tranche dat ze eigenlijk moeilijk te verwijderen maakt. Deze commando's zullen zeker veranderingen om keuzes te starten maken, configuration data and Windows Registry values that will certainly make the Check.exe malware begin immediately once the computer is powered on. Toegankelijkheid van recuperatie eten selecties en alternatieven kunnen worden geblokkeerd die veel met de hand bediende eliminatie gidsen praktisch nutteloos maakt.

Deze specifieke infectie zal opstelling een Windows-service voor zichzelf, die voldoen aan de uitgevoerde veiligheidsanalyse ther volgende activiteiten zijn waargenomen:

. Tijdens de mijnwerker procedures de gekoppelde malware kunnen aansluiten op dit moment met Windows oplossingen en third-party geïnstalleerde toepassingen. Door dit te doen zodat het systeem managers kan niet zien dat de bron veel afkomstig is van een ander proces.

| Naam | Check.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware to detect and remove Check.exe |

These kind of malware infections are especially efficient at carrying out advanced commands if set up so. They are based upon a modular framework enabling the criminal controllers to coordinate all kinds of dangerous actions. Onder de prominente voorbeelden is de wijziging van het Windows-register – alterations strings associated by the os can trigger major efficiency disruptions and the inability to accessibility Windows solutions. Depending on the scope of changes it can also make the computer system totally unusable. On the other hand control of Registry worths belonging to any third-party mounted applications can sabotage them. Some applications may fall short to launch completely while others can all of a sudden quit working.

This specific miner in its current variation is concentrated on mining the Monero cryptocurrency including a modified variation of XMRig CPU mining engine. If the campaigns prove successful after that future versions of the Check.exe can be introduced in the future. Als de malware maakt gebruik van software susceptabilities te besmetten doelhosts, het kan een deel van een gevaarlijke co-infectie met ransomware zijn evenals Trojans.

Removal of Check.exe is highly suggested, considering that you take the chance of not only a large power costs if it is operating on your PC, yet the miner may also carry out other undesirable tasks on it and also harm your COMPUTER completely.

Check.exe removal process

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” button to remove Check.exe

STAP 5. Check.exe Removed!

video Guide: How to use GridinSoft Anti-Malware for remove Check.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “Check.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “Check.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “Check.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “Check.exe”.