ESET experts gesproken over een banking Trojan Mispadu uit Latijns-Amerika die maskers onder McDonald's advertentie voor de distributie.

THij belangrijkste doel van de Trojan is het stelen van geld en referenties. Het is interessant dat in Brazilië, de malware ook spreads als een kwaadaardig extensie voor Google Chrome en probeert bankkaart gegevens en online bankieren te stelen, en bedreigt ook de gebruikers van de blok hout betaalsysteem.De Mispadu malware familie werd ontdekt tijdens een onderzoek naar het bankwezen Trojans in Latijns-Amerika ontworpen om gebruikers uit Brazilië en Mexico aan te vallen.

“De malware is geschreven in Delphi en aanvallen zijn slachtoffers met behulp van dezelfde methoden als de Trojanen Amavaldo en Casbaneiro die eerder door deskundigen werden ontdekt. Dit is voornamelijk het gebruik van valse pop-ups en pogingen om potentiële slachtoffers te overtuigen om vertrouwelijke informatie te verstrekken aan aanvallers”, – zeggen ESET onderzoekers.

Mispadu verspreidt zich door middel van spam en kwaadaardige reclame. De tweede methode van distributie is niet typisch voor Latijns-Amerikaanse bankiers, zodat de onderzoekers bestudeerden meer details.

Zo, oplichters begonnen door het plaatsen van commerciële publicaties op Facebook, die aangeboden gebruikers kortingsbonnen bij McDonald's. Door te klikken op een dergelijke advertentie, een potentieel slachtoffer gedownloade een ZIP-bestand vermomd als een kortingsbon en waarin de MSI installer. Soms archieven bevatten ook legitieme software, zoals Mozilla Firefox of PuTTY, maar dit zijn slechts lokvogels die niet worden gebruikt op alle. Door het opzetten van een dergelijk archief, de gebruiker, Natuurlijk, niet een kortingsbon ontvangt, maar een Mispadu banking trojan.

belangwekkend, Mispadu operators gebruikt Yandex.Mail om hun lading op te slaan. Blijkbaar, de criminelen een rekening geopend op Yandex.Mail, een brief gestuurd met een kwaadaardige coupon als bijlage naar zichzelf, en op voorwaarde dat de slachtoffers een directe link to this attachment.

Aan een geïnfecteerd inrichting, Mispadu is in staat om screenshots te nemen, simuleren muis en toetsenbord acties, en ook onderscheppen toetsaanslagen.

“De malware kan zichzelf bijwerken via de Visual Basic Script (VBS) bestand dat het downloaden en loopt. Mispadu houdt ook toezicht op de inhoud van het klembord en probeert de adressen van Bitcoin-portemonnee dat je er de adressen van de exploitanten te vervangen, als Casbaneiro deed”, – rapporteren ESET experts.

niettemin, na het bestuderen van de portemonnee van de aanvallers, concludeerden de onderzoekers dat tot nu toe deze pogingen zijn niet bijzonder succesvol geweest.

Net als andere Latijns-Amerikaanse bankiers, Mispadu verzamelt gedetailleerde informatie over de slachtoffers: OS-versie, computer naam, systeemtaal informatie, een lijst van de Latijns-Amerikaanse banken geïnstalleerd in het applicatie-systeem, een lijst van geïnstalleerde beveiligingsproducten, installatie-informatie voor Diebold Warschau GAS Tecnologia (een populaire toepassing voor Brazilië toegangsbeveiliging tot online bankieren).

Lees ook: Trojan Predator The Thief aanvallen makkelijk geld liefhebbers en cryptogeld jagers

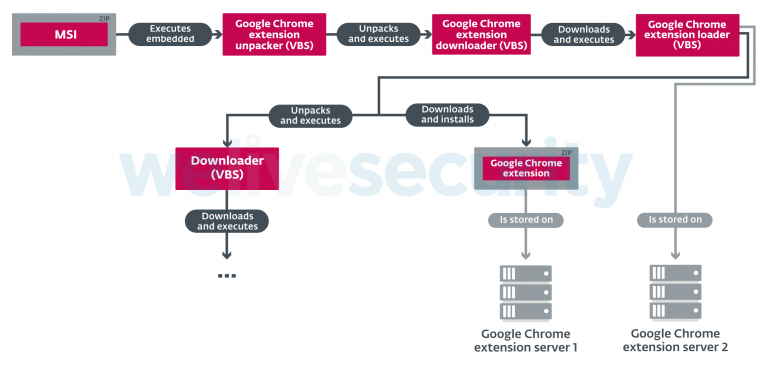

Zoals hierboven vermeld, in Brazilië, de malware verspreidde zich als een kwaadaardig uitbreiding van Securty System 1.0 voor Google Chrome, Dat is, het werd gevonden in de officiële Chrome Web Store directory. De schadelijke actie regeling voor deze uitbreiding is hieronder te zien.

Sinds Tiny.cc korte URL's werden gebruikt tijdens Mispadu Braziliaanse campagne, experts waren in staat om statistieken te verzamelen. De campagne trok bijna 100,000 clicks uit Brazilië alleen. Klikken die afkomstig zijn van Android-apparaten zijn het meest waarschijnlijk het gevolg van een fout, als Facebook advertenties werden getoond aan gebruikers, ongeacht het gebruikte apparaat.

Het kan ook worden opgemerkt dat de kwaadaardige campagne had heldere fasen: een fase eindigde in de tweede helft van september 2019, en de campagne opnieuw geactiveerd begin oktober 2019.

Een commentaar