Een aantal kwetsbaarheden geïdentificeerd in Linux en FreeBSD TCP-stacks die mogelijk maken op afstand waardoor een denial of service of overmatig verbruik van hulpmiddelen bij het verwerken speciaal vervaardigde TCP-pakketten.

Problemen bestaan als gevolg van fouten in de geleider van de maximale gegevensblokgrootte in de TCP-pakket (MSS, Maximum segmentgrootte) en het mechanisme voor de selectieve erkenning van TCP SACK. Deze kwetsbaarheden kunnen een bedreiging vormen voor een groot aantal apparaten, inclusief servers, Android gadgets, en embedded apparaten.CVE-2019-11.477 (SACK Panic) – Dit probleem treft de Linux-kernel, Vanaf versie 2.6.29, en maakt het mogelijk veroorzaken van kernel crash door het sturen van een reeks van SACK pakketten, waarbij een integer overflow in de geleider zal veroorzaken. Om misbruik van het probleem te voorkomen, gebruikers worden geadviseerd om ZAK verwerking uit te schakelen (schrijven 0 naar /proc / sys / net / ipv4 / tcp_sack) of aansluitblok met een kleine MSS (de maatregel is alleen effectief als u instelt sysctl net.ipv4.tcp_mtu_probing naar 0 en kan leiden tot verstoring van een aantal normale verbindingen met lage MSS).

CVE-2019-11.478 (SACK Traagheid) – beïnvloedt Linux kernel onder 4.15 en leidt tot een falen van de zak mechanisme of overmatig gebruik van natuurlijke hulpbronnen. Het kan worden geëxploiteerd door het sturen van een reeks speciaal vervaardigde pakketten SACK.

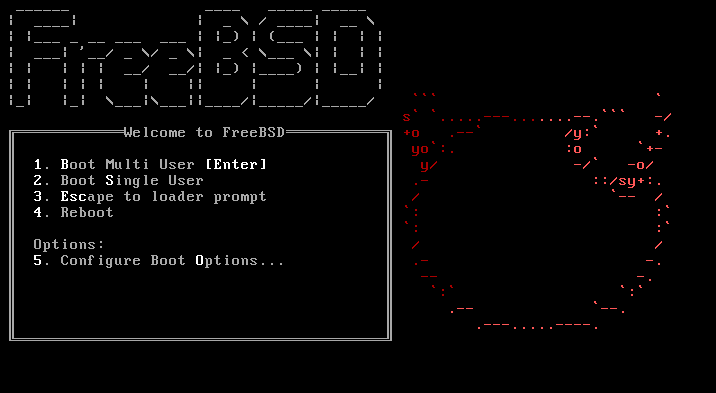

CVE-2019-5599 (SACK Traagheid) – gemanifesteerd in FreeBSD 12 het RACK pakketverlies detectiemechanisme. Dit probleem maakt fragmentatie van een kaart van verzonden pakketten bij het verwerken van speciaal vervaardigde SACK sequentie binnen één TCP verbinding. Om misbruik van het probleem te voorkomen, is het raadzaam om het rek module uitschakelen.

CVE-2019-11.479 – invloed op alle versies van de Linux kernel. Een aanvaller de kernel kunnen reacties veroorzaken te splitsen in meerdere segmenten TCP, die elk slechts 8 bytes aan data. Dit leidt tot een aanzienlijke toename van het verkeer en het gebruik van extra middelen.

Kwetsbaarheden worden vastgesteld in versies van de Linux kernel 4.4.182, 4.9.182, 4.14.127, 4.19.52 En 5.1.11. Een patch voor FreeBSD is ook beschikbaar. Kernel pak updates worden uitgebracht voor Debian, RHEL, SUSE / openSUSE, ALT, Ubuntu, Fedora, en Arch Linux.

Goed systeem en applicatie-codering en configuratie praktijken (beperkende schrijfbuffers het noodzakelijke niveau, toezicht verbinding geheugengebruik via SO_MEMINFO, en agressief sluiten misdragen aansluitingen) kan helpen om de gevolgen van de aanvallen tegen dit soort kwetsbaarheden te beperken.

Bron: https://www.openwall.com