Niet zo lang geleden rapporteerden onderzoekers van HP Threat Research Blog over nieuw ontdekte in het wild ontdekte RATDispenser. Deze ongrijpbare JavaScript-lader verspreidt informatie-stealers en Trojaanse paarden voor toegang op afstand (RAT). Het vermijdt met succes beveiligingscontroles terwijl het malware levert.

Deze RATs Dispenser kan werken als een malware-as-a-service bedrijfsmodel

De verscheidenheid aan malwarefamilies die deze RATs Dispenser verspreidt, doet vermoeden dat aanvallers hier het malware-as-a-service-bedrijfsmodel toepassen. Veel van de gedistribueerde malwarefamilies kunnen potentiële aanvallers gratis kopen of downloaden van ondergrondse marktplaatsen. En al die payloads waren RAT's waarmee aanvallers controle konden krijgen over slachtoffers’ apparaten en informatie stelen. In totaal, onderzoekers identificeerde acht malwarefamilies die door deze RATs Dispenser worden verspreid.

Gewoonlijk gebruiken aanvallers JavaScript malware om een eerste voet aan de grond te krijgen op een systeem voordat het secundaire malware lanceert die controle over het gecompromitteerde apparaat geeft. In hun rapport bespraken onderzoekers de malwarefamilies die door deze specifieke RATs Dispenser worden verspreid. Ze analyseerden de infectieketen van RATs Dispenser en stelden een variant van detectiemogelijkheden voor om zijn werk te detecteren en te blokkeren. Daarnaast deelden onderzoekers een YARA-regel en een Python-extractiescript voor netwerkverdedigers om deze malware te kunnen detecteren en analyseren.

Het team analyseerde de 155 malware-voorbeelden

Van alle 155 malware-voorbeeld met behulp van hun script dat ze hebben gevonden:

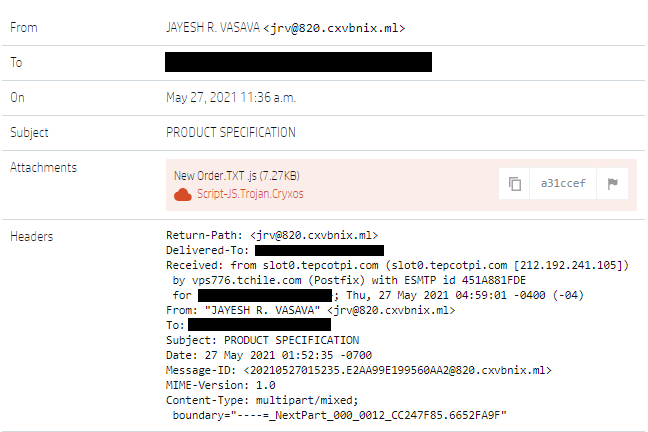

De infectieketen begint met een e-mail met: kwaadaardige bijlage. U kunt bijvoorbeeld een brief over een bestelling ontvangen om te controleren wat de bestelling inhoudt als de gebruiker erop klikt. En dat is wanneer de uitvoering van een bestand begint. Het onderzoeksteam adviseert netwerkverdedigers om uitvoerbare bestandstypen van e-mailbijlagen te blokkeren met een VBScript of JavaScript, Bijvoorbeeld. De uitvoering van malware kan worden onderbroken door Windows Script Host uit te schakelen (WSH) of het wijzigen van de standaard bestandshandler voor JavaScript-bestanden en alleen toestaan dat digitaal ondertekende scripts worden uitgevoerd.

Onderzoekers hebben acht gedistribueerde malware geïdentificeerd

Om te identificeren welke soorten malware deze RATs Dispenser verspreidt, schreven de onderzoekers een handtekening om de waarnemingen te volgen. Onder de verschillende malware die het leverde Formbook, informatie-stealer en een keylogger. Andere soorten inbegrepen Remcos,STRAT, WSHRAT, Panda Stealer, AdWind, GuLoader en Ratty. Van hen waren de meest waargenomen STRRAT en WSHRAT verantwoordelijk voor 81% van de geanalyseerde monsters. Daarentegen noemen de minst vaak waargenomen onderzoekers Ratty en GuLoader.

Sommige malware RAT's Dispenser is alleen gedownload, zoals Formbook en Panda Stealer, terwijl andere meestal zijn verdwenen. Bovendien gaven onderzoekers een paar woorden over enkele van de gedistribueerde malware. Ze schreven dat STRRAT een Java RAT is met toegang op afstand, functies voor keylogging en het stelen van inloggegevens en specialisten hebben het medio 2020 voor het eerst gedetecteerd. WSHRAT, die ook wel de naam Houdini . draagt, is een VBS RAT die voor het eerst wordt gedetecteerd in 2013. Beide hebben typische RAT-mogelijkheden. Voor hen is Panda Stealer het meest interessant. Deze nieuwe malwarefamilie verscheen in april 2021 en richt zich op cryptocurrency-portefeuilles. GuLoader downloadt en voert verschillende RAT's uit en Ratty is een open-source RAT geschreven in Java.

Aan het eind voegden de onderzoekers eraan toe dat hoewel JavaScript een minder gebruikelijk malwarebestandsformaat is dan Microsoft Office-archieven en -documenten, antivirussoftware detecteert het slecht. Ze analyseerden inderdaad het detectiepercentage en kregen de resultaten van: 11% door antivirus-engines, of acht motoren.