Onlangs IKEA, een Nederlands hoofdkantoor van Zweedse oorsprong, multinationaal conglomeraat, meldde de golven van een interne phishing-campagne. Bedreigingsactoren gebruikten interne gecompromitteerde servers om werknemers van het bedrijf e-mails met kwaadaardige bijlagen te sturen. Cyberbeveiligingsspecialisten zeggen dat hackers vergelijkbare technieken hebben gebruikt in recente campagnes om Emotet- en Qakbot-trojans te verspreiden. De hele complexiteit van de situatie wijst erop dat er mogelijke cyberbeveiligingsbedreigingen voor het bedrijf kunnen zijn. Hoewel er geen verdere details werden verstrekt.

Dreigingsactoren vielen IKEA aan met een interne phishing-campagne

Meestal bij het uitvoeren van aanvallen zoals deze, bedreigingsactoren zouden interne Microsoft Exchange-servers compromitteren met behulp van ProxyLogin en ProxyShell-kwetsbaarheden. Zodra ze toegang krijgen tot de server, beginnen ze antwoordketenaanvallen uit te voeren op werknemers met gestolen zakelijke e-mails. Omdat ze worden verzonden als e-mails met antwoordketens van het bedrijf, geven ze zeker een gevoel van legitimiteit.

“Dit betekent dat de aanval via e-mail kan komen van iemand met wie u samenwerkt, van een externe organisatie, en als antwoord op een al lopend gesprek. Het is daarom moeilijk te detecteren, waarvoor we u vragen extra voorzichtig te zijn,” gaat erin een interne e-mail verzonden naar IKEA medewerkers.

Zoals de IT-specialisten van IKEA zeggen, de waarschuwingssignalen om op te letten als de e-mail kwaadaardig is, zijn zeven cijfers aan het einde van een bijlage. Het bedrijf heeft medewerkers ook gezegd geen e-mails te openen die naar hen zijn verzonden en deze onmiddellijk aan de IT-afdeling te melden. Ook als voorzorgsmaatregel, het management van het bedrijf heeft met betrekking tot hun zorgen het vermogen van werknemers beperkt om e-mails op te halen die mogelijk in de quarantaineboxen van de werknemers terechtkomen.

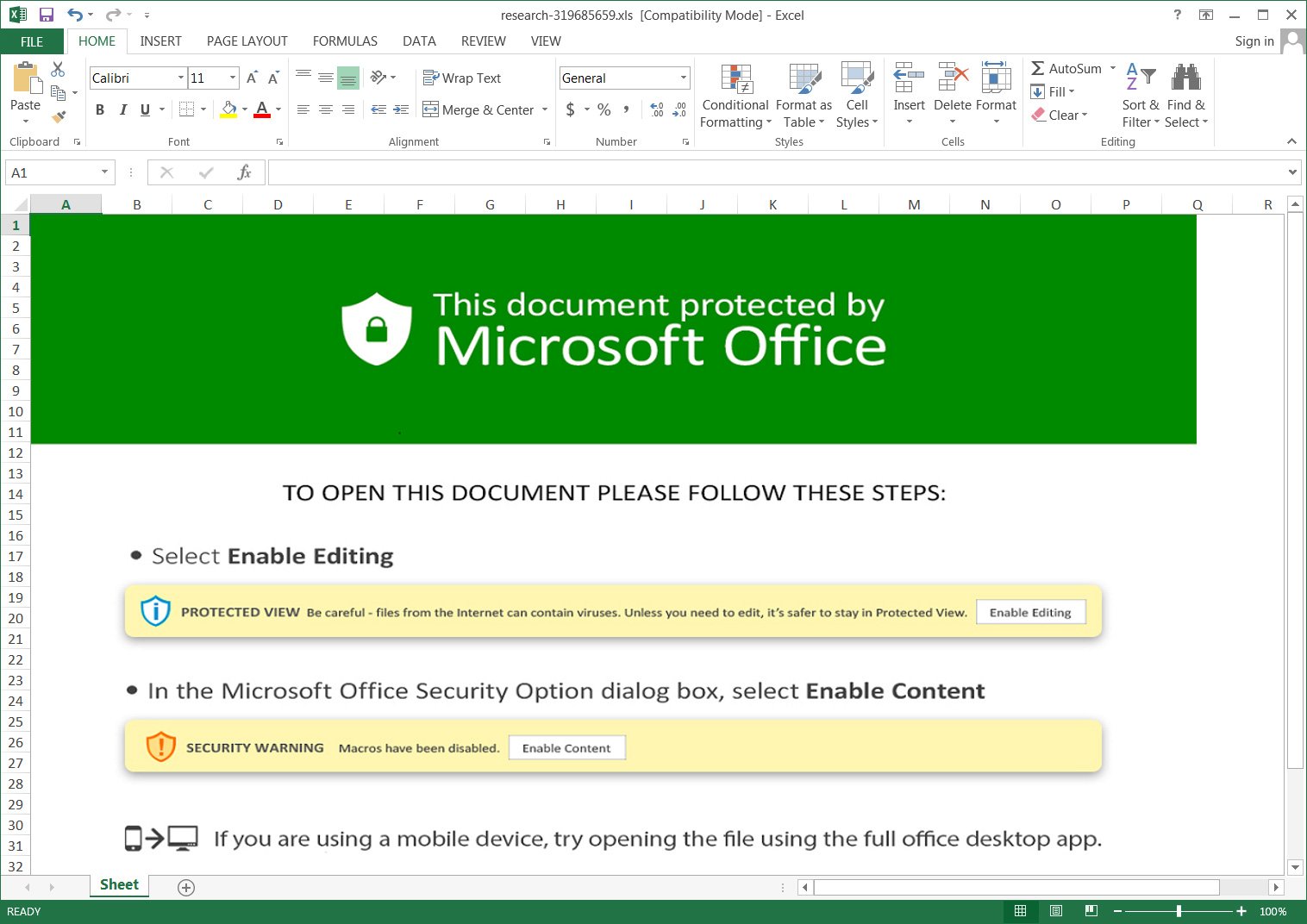

De kwaadaardige e-mails bevatten URL's die de browser zouden omleiden naar een download met de titel "charts.zip" die een Excel-document had. Potentiële ontvangers van dergelijke e-mails werden gevraagd op de inschakelknoppen te klikken om de bijlage te bekijken. Natuurlijk activeerden dergelijke acties onmiddellijk de kwaadaardige macro's. Ze downloaden op hun beurt bestanden met de titel 'besta.ocx',’ 'bestb.ocx',’ en 'bestc.ocx'’ van een externe site en sla ze op in de C:\Datummap. Nu hernoemde DLL-bestanden beginnen het uitvoeringsproces met de opdracht regsvr32.exe om de malware-payload te installeren.

Hoe weet ik of ik een phishing-e-mail heb ontvangen??

Je kunt zeggen dat phishers tegenwoordig hevig zijn en dat die "Je hebt gewonnen" 1 miljoen reageer alstublieft op deze e-mail” phishers die wanhopig proberen bij de tijd te blijven ( Vertel me wie die mensen zijn die op hen reageren, hoewel). Vandaag de dag dreigingsactoren pas meer sluwe manieren toe om u te misleiden tot het verstrekken van uw informatie.

Terwijl ik dit schrijf, denk ik terug aan dat telefoontje van een vrouw van zogenaamd een bank en vraag me nog steeds af of dat een phisher was. Maar weer op de rails: de beste oplossing voor een probleem is om het te voorkomen. Ken de volgende bewezen tips voor detectie van phishing-e-mail: