Trend Micro deskundigen ontdekt dat er een nieuw botnet, aanvallende mobiele apparaten door de open debug havens van de Android Debug Bridge (ADB), alsmede het gebruik van SSH en de lijst van known_hosts.

EENlthough ADB is standaard uitgeschakeld op de meeste Android-apparaten, sommige gadgets nog steeds verkocht met ingeschakelde ADB (vaakst op haven 5555).“Deze aanval maakt gebruik van de weg geopend ADB poorten niet authenticatie hebben standaard”, - verslag van Trend Micro deskundigen.

Als gevolg, geverifieerde aanvallers zijn in staat om op afstand verbinding te maken met een kwetsbaar apparaat en krijg toegang tot ADB command shell, die meestal wordt gebruikt voor het debuggen applicaties te installeren en.

Onder verwijzing naar, experts hebben eerder gevonden soortgelijke botnets Drievuldigheid, Fbot En ADB.Miner, die ook misbruikt ADB functionaliteit.

Nu Trend Micro onderzoekers schrijven dat de nieuwe mobiele botnet al heeft verspreid naar 21 landen over de hele wereld, maar de meerderheid van de getroffen gebruikers zijn afkomstig uit Zuid-Korea.

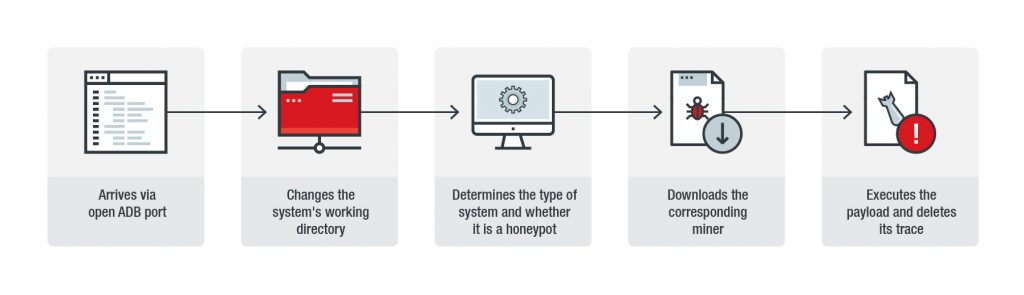

Tijdens de eerste fase van de aanval, malware verbinding met apparaten waarop ADB is beschikbaar, en veranderingen werkmap aan data / local / tmp. volgende, malware zal controleren of het heeft in een gecontroleerde omgeving en of security experts zijn bestuderen. Als alles in orde is, malware downloads payload met wget of curl.

Payload in dit geval een van de drie mijnwerkers, die malware selecteert op basis van wie is de fabrikant van het systeem, waarin de architectuur wordt gebruikt erin, het type processor en welke hardware. Bovendien, teneinde de mijnbouwactiviteiten te optimaliseren, de malware ook “pompt” het geheugen van het slachtoffer machine, waaronder HugePages.

Erger, de malware heeft het potentieel van een worm en verspreidt via SSH. Dat is, elk systeem dat verbonden is met het oorspronkelijke slachtoffer systeem via SSH werd waarschijnlijk opgeslagen als een “bekende inrichting”.

“Een “bekende inrichting” betekent dat het systeem met het andere systeem kan communiceren zonder verdere verificatie na de eerste sleuteluitwisseling, d.w.z., elk beschouwd systeem om veilig te zijn. Aanwezigheid van een spreidmechanisme kan betekenen dat deze malware de veel gebruikte werkwijze kan misbruik maken SSH verbindingen”, – gerapporteerd in Trend Micro.

Hoewel ADB is een nuttige functie voor beheerders en ontwikkelaars, Het is belangrijk te onthouden dat een ingeschakelde ADB het apparaat en die aangesloten op bedreigingen zou blootstellen.

Gebruikers kunnen ook volgen andere best practices voor de verdediging tegen de illegale cryptogeld-mijnbouwactiviteiten en botnets, zoals:

- Controleren en wijzigen van de standaardinstellingen wanneer dat nodig is om de veiligheid te verhogen

- Het bijwerken van de firmware van apparaten en het toepassen van beschikbare plekken

- Zich bewust van de methoden aanvallers gebruiken om deze vormen van malware te verspreiden en het afstemmen afweer tegen hen