Onderzoekers van Anomali Threat Research hebben ontdekt een nieuwe eCh0raix encrypterende geschreven in Go. De malware-aanvallen de QNAP NAS-apparaten en versleutelt de slachtoffers bestanden.

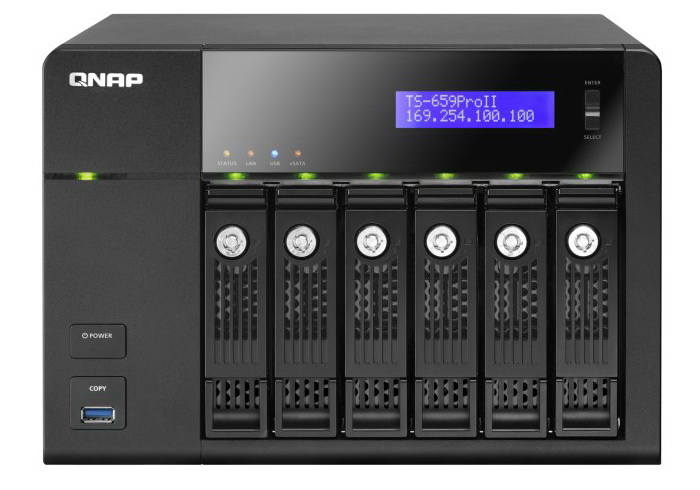

denfortunately, nu is er geen manier om de gegevens te decoderen zonder het betalen van het losgeld naar de aanvallers.Deskundigen melden dat compromis die voornamelijk door brute kracht zwak referenties en het gebruik van bekende kwetsbaarheden uitvoert. Zo, in de forums van de publicatie BeginnersWeb, gebruikers klaagden over het hacken QNAP NAS: QNAP TS-251, QNAP TS-451, QNAP TS-459 Pro II en QNAP TS 253B.

Hoewel de beheersingsserver de codeur ligt in Tor, eCh0raix geen Tor client bevatten. In plaats daarvan, malware operators creëerde een SOCKS5 volmacht, waardoorheen ransomware communiceert met de beherende server.

In aanvulling op, auteurs van het malware lijkt een speciale API die kan worden gebruikt om verschillende informatie te vragen te hebben ontwikkeld. Bijvoorbeeld, deskundigen gemerkt dat ransomware aangesloten op de URL HTTP://sg3dwqfpnr4sl5hh[.]Ui / api / GetAvailKeysByCampId / 10 voor het publiek encryptiesleutel te krijgen op basis van de campagne identifier (in dit geval, campagne nummer 10). Het is niet helemaal duidelijk of deze id's zijn in verband met persoonlijke campagnes van het virus makers of hun partners.

Na doorgedrongen een kwetsbaar apparaat, eCh0raix voert eerst een taalcontrole te bepalen of de inrichting behoort tot bepaalde landen (Wit-Rusland, Oekraïne of Rusland). Voor toestellen uit deze landen, ransomware zal geen bestanden versleutelen. Als de aanval blijft, de malware zoekt naar en elimineert de volgende processen met behulp van de

dienst stop% s

of

systemctl stoppen% s

commando's. Waar “%S” kan zijn:

- apache2

- httpd

- nginx

- mysqld

- mysqd

- php-fpm

De ransomware versleutelt vervolgens Microsoft Office en OpenOffice-documenten, PDF-bestanden, tekstbestanden, archief, databases, foto's, muziek-, Video, en beeldbestanden. Daarna, de aanvallers eisen een losgeld van het slachtoffer in het bedrag van 0.05-0.06 BTC of meer.

De onderzoekers wijzen erop dat de meeste QNAP NAS-apparaten niet over een actieve antimalware-oplossing hebben, waardoor eCh0raix vrij versleutelen van data. Erger, zelfs indien een antivirusproduct is aanwezig op het apparaat, de malware is het onwaarschijnlijk dat worden gedetecteerd: Volgens VirusTotal, tot nu toe slechts drie van de 55 beveiligingsproducten zijn in staat om de coder merken.

belangwekkend, op hetzelfde moment met Anomali, dezelfde malware was ontdekt en bestudeerd door Intezer specialisten, waardoor het de naam QNAPCrypt. Hoewel, globaal, Intezer analisten kwamen tot dezelfde conclusies als hun collega's, ze ook gemerkt dat elk slachtoffer van de cryptograaf ontvangen het unieke adres van een Bitcoin portemonnee voor het verzenden van een losgeld. Bovendien, het bleek dat QNAPCrypt versleutelt apparaten pas na de beheerserver ze de portemonnee adres en het RSA publieke sleutel heeft toegewezen.

Spoedig, Intezer onderzoekers vinden dat de lijst van dergelijke portefeuilles is gemaakt van tevoren en statisch (Dat is, het aantal portefeuilles beperkt), en de aanvallers’ infrastructuur heeft geen authenticatie uit te voeren wanneer er nieuwe apparaten worden aangesloten, rapporteren over hun infectie.

De deskundigen besloten om te profiteren van deze nuance en organisator van een DoS aanval op malware operators. Het imiteren van de infectie van bijna 1,100 apparaten, de onderzoekers snel leeg de levering van unieke Bitcoin portemonnee indringers. Als gevolg, de kwaadaardige campagne werd tijdelijk onderbroken, omdat de informatie over de geïnfecteerde apparaten wordt gecodeerd nadat het toewijzen van de tas aan de geïnfecteerde NAS.

helaas, de auteurs van het virus uiteindelijk omgegaan met de DoS-aanval van deskundigen en de code van hun malware bijgewerkt, het maken eruit Linux.Rex. Om de aanval van specialisten tegen, hackers plaatste de RSA-sleutel en informatie over de statische portemonnee in het uitvoerbare bestand, die wordt geleverd aan de doelsystemen.