Als je van crypto houdt, dan is de volgende informatie zeker iets voor jou:. Cybersecurity-onderzoekers waarschuwen voor nieuwe soorten cryptor die specifiek gericht zijn op cryptocurrency-gemeenschappen bij Discord. Ze zeggen dat onder de radar van deze malware gemeenschappen als DeFi, NFT en de Crypto werden onlangs gezien als doelwitten. Voor degenen die een beetje ver verwijderd zijn van al dit cryptocurrency-ding, betekenen NFT's niet-vervangbare tokens. Deze term staat voor unieke tokens die het eigendomsrecht geven voor gegevens die zijn opgeslagen op de blockchain-technologie. Enkele jaren geleden steeg de hele industrie aanzienlijk met een geschatte waarde van meer dan $2.5 biljoen.

Mensen op Discord begonnen nepberichten te ontvangen

Binnen de branche gebruiken mensen Discord, het chatplatform van een groep, waar je aan elke chat kunt deelnemen en elkaar privéberichten kunt sturen. Crypto dat deze campagne specialisten met de naam Babadeda inzet (een plaatsaanduiding in de Russische taal die door de crypter wordt gebruikt). Het kan gemakkelijk op handtekeningen gebaseerde antivirusoplossingen omzeilen. In recente campagnes gebruikten aanvallers Babadeda om RAT's te leveren, informatie stelen en zelfs LockBit ransomware.

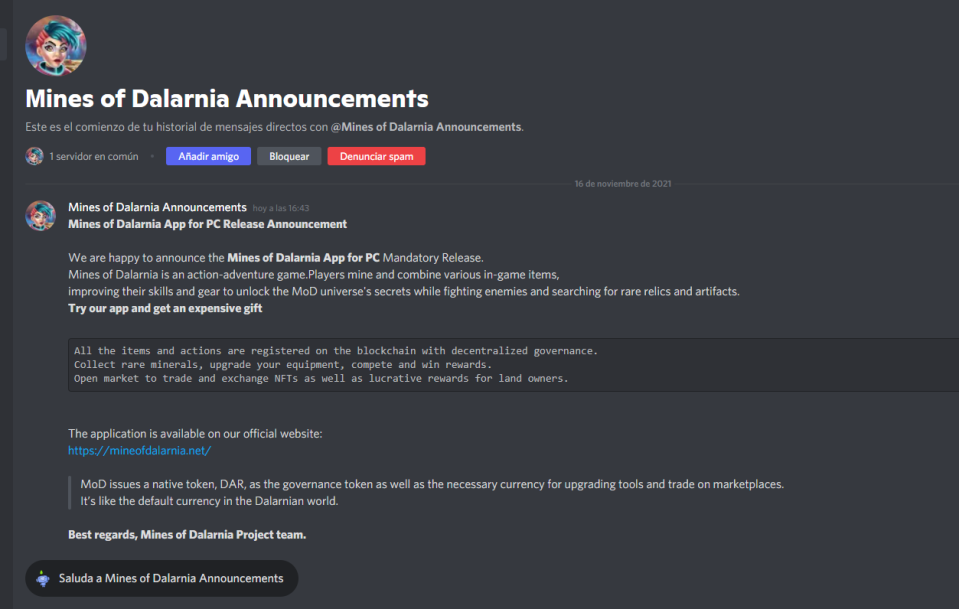

In de campagne creëerde dreigingsactor een Discord bot-account op het officiële bedrijfsdiscordkanaal. Ze stuurden niet-verdachte gebruikers een privébericht waarin ze werden uitgenodigd om een gerelateerde applicatie te downloaden die de gebruiker toegang zou geven tot nieuwe functies en/of extra voordelen. Veel mensen geloofden dat dergelijke berichten legitiem waren omdat het leek alsof ze door het bedrijf waren verzonden. Dat bericht bevatte een URL die de gebruiker naar een nepsite zou leiden. Alles was zo georkestreerd dat een gebruiker een kwaadaardig installatieprogramma zou downloaden. What will you see inside of it – spyware, ransomware or a backdoor – only crooks know.

Bedreigingsacteur nam extra maatregelen om alles er legitiem uit te laten zien

De acteur nam extra maatregelen om alles legitiem te laten lijken. En daaronder zijn :

Nadat de gebruiker het schadelijke installatieprogramma heeft gedownload, begint het met de uitvoering en kopieert het gecomprimeerde bestanden naar een nieuw gemaakte map met de naam vrij legitieme IIS Application Health Monitor in een van de volgende mappaden:

C:\Gebruikers\AppDataLocal

C:\Gebruikers\AppDataRoaming

Een beetje technische details van de cryptor

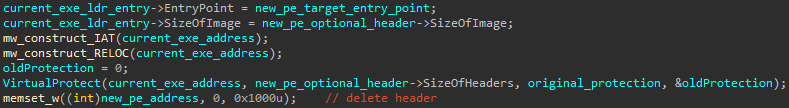

Het installatieprogramma kopieert schadelijke bestanden samen met andere gratis of open-source applicatiegerelateerde bestanden. Nadat de cryptor de bestanden heeft laten vallen, begint de uitvoering via het hoofduitvoerbare bestand. In dit stadium zal het valse applicatiefoutbericht verschijnen om een gebruiker te laten denken dat het programma is mislukt terwijl het nog steeds stiekem op de achtergrond draait. Bij nauwkeurige inspectie van de code van de functie ontdekten cyberbeveiligingsspecialisten dat deze veel langer is dan de daadwerkelijke DLL-laadcode. Dit werd specifiek gedaan om de echte bedoelingen te verdoezelen en het moeilijker te maken voor detectie. In de volgende fase vindt de uitvoering plaats in een extra bestand, meestal is het een PDF- of een XML-bestand. Maar cyberbeveiligingsspecialisten merken op dat ze ook het gebruik van bestanden als PNG . zagen, Tekst of JavaScript. Dan volgt een complexe reeks acties die te lang is om in één bericht te plaatsen.

Tot slot zullen we kort zijn. De laatste fase bevindt zich in de vaststelling van de importadrestabel en de verplaatsingstabel van de nieuw geïnjecteerde PE. En de malware springt naar het ingangspunt van de nieuw geïnjecteerde PE met de originele opdrachtregelargumenten.